Tässä artikkelissa opit, miten suojatut salasanakäytännöt otetaan käyttöön ja pakotetaan käyttöön Ubuntussa. Keskustelemme myös siitä, kuinka asetetaan käytäntö, joka pakottaa käyttäjät vaihtamaan salasanansa säännöllisin väliajoin.

Huomaa, että olemme selittäneet Ubuntu 18: n menettelyn.04 LTS-järjestelmä.

Vahvan salasanan tulisi sisältää:

- Isot kirjaimet

- Pienet kirjaimet

- Numerot

- Symbolit

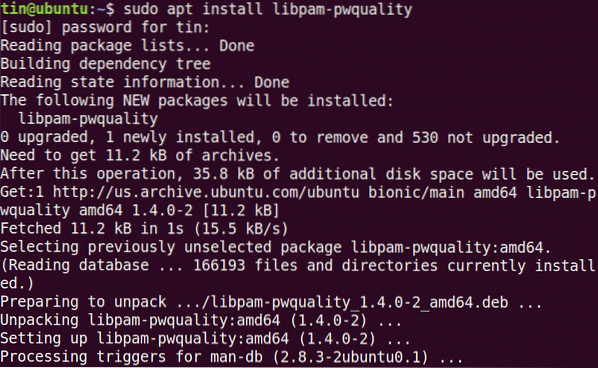

Turvallisen salasanakäytännön noudattamiseksi Ubuntussa käytämme PAM: n pwquality-moduulia. Asenna tämä moduuli käynnistämällä pääte käyttämällä Ctrl + Alt + T-pikakuvaketta. Suorita sitten tämä komento Terminalissa:

$ sudo apt asenna libpam-pwqualityKun sinua pyydetään antamaan salasana, kirjoita sudo-salasana.

Nyt ensimmäinen kopio “/ etc / pam.d / common-password ”-tiedosto ennen muutosten määrittämistä.

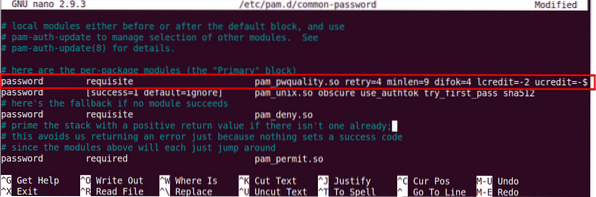

Ja muokkaa sitä sitten salasanakäytäntöjen määrittämiseksi:

$ sudo nano / etc / pam.d / common-passwordEtsi seuraava rivi:

Salasana vaaditaan pam_pwquality.joten yritä uudelleen = 3Ja korvaa se seuraavalla:

vaadittava salasanapam_pwquality.joten yritä uudelleen = 4 minlen = 9 difok = 4 lcredit = -2 ucredit = -2 dcredit =

-1 luottokortti = -1 reject_username enforce_for_root

Katsotaanpa, mitä yllä olevan komennon parametrit tarkoittavat:

- yritä uudelleen: Ei. useita kertoja peräkkäin käyttäjä voi antaa väärän salasanan.

- minlen: Salasanan vähimmäispituus

- difok: Ei. merkkiä, joka voi olla samanlainen kuin vanha salasana

- lcredit: Min. pieniä kirjaimia

- luottokortti: Min. isoja kirjaimia

- dcredit: Min. numeroita

- ocredit: Min. symboleja

- reject_username: Hylkää käyttäjänimen sisältävän salasanan

- enforce_for_root: Pakota käytäntö myös pääkäyttäjälle

Käynnistä järjestelmä uudelleen, jotta salasanakäytännön muutokset otetaan käyttöön.

$ sudo käynnistetään uudelleenTestaa suojatun salasanan käytäntö

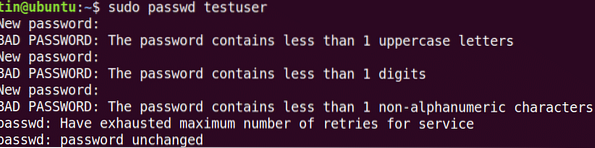

Kun olet määrittänyt suojatun salasanakäytännön, on parempi tarkistaa, toimiiko se vai ei. Vahvista se asettamalla yksinkertainen salasana, joka ei täytä yllä määritettyjä suojattujen salasanojen käytäntövaatimuksia. Tarkistamme sen testikäyttäjältä.

Suorita tämä komento lisätäksesi käyttäjän:

$ sudo useradd testuserAseta sitten salasana.

$ sudo passwd testuserYritä nyt antaa salasana, joka ei sisällä: ·

- Iso kirjain

- Numero

- Symboli

Näet, ettei mikään yllä kokeilluista salasanoista ole hyväksynyt, koska ne eivät täytä salasanakäytännön määrittelemiä vähimmäisvaatimuksia.

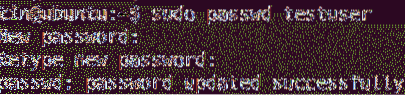

Yritä nyt lisätä monimutkainen salasana, joka täyttää salasanakäytännön määrittelemät ehdot (kokonaispituus: 8 ja vähintään: 1 isoa kirjainta, 1 pientä kirjainta, 1 numero ja 1 symboli). Sanotaan: Abc.89 * jpl.

Voit nähdä, että salasana on nyt hyväksytty.

Määritä salasanan vanhentumisaika

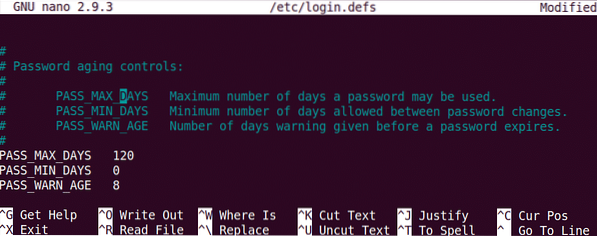

Salasanan vaihtaminen säännöllisin väliajoin auttaa rajoittamaan salasanojen luvattoman käytön aikaa. Salasanan vanhentumiskäytäntö voidaan määrittää "/ etc / login" -toiminnolla.defs-tiedosto.Muokkaa tätä tiedostoa suorittamalla tämä komento:

$ sudo nano / etc / login.defsLisää seuraavat rivit tarpeidesi mukaisilla arvoilla.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Huomaa, että yllä määritettyä käytäntöä sovelletaan vain uusiin käyttäjiin. Käytä tätä käytäntöä olemassa olevaan käyttäjään käyttämällä chage-komentoa.

Huomaa, että yllä määritettyä käytäntöä sovelletaan vain uusiin käyttäjiin. Käytä tätä käytäntöä olemassa olevaan käyttäjään käyttämällä chage-komentoa.

Voit käyttää chage-komentoa syntaksilla:

$ chage [vaihtoehdot] käyttäjänimiHuomautus: Chage-komennon suorittamiseksi sinun on oltava tilin omistaja tai sinulla on oltava muutoin pääkäyttöoikeudet, et voi tarkastella tai muokata vanhentumiskäytäntöä.

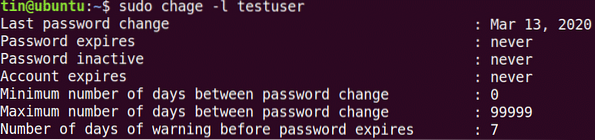

Voit tarkastella nykyisiä salasanan vanhentumis- / ikääntymistietoja komennolla:

$ sudo chage -l käyttäjänimi

Suurimman sallitun. päivän kuluttua, jonka jälkeen käyttäjän tulisi vaihtaa salasana.

$ sudo chage -MVähimmäisnumeron määrittäminen. salasanan vaihtamisen välinen päivä.

$ sudo chage -mVaroituksen määrittäminen ennen salasanan vanhenemista:

$ sudo chage -WSiinä kaikki siinä on! Järjestelmän turvallisuuden varmistamiseksi tarvitaan käytäntö, joka pakottaa käyttäjät käyttämään suojattuja salasanoja ja vaihtamaan niitä säännöllisesti tietyn ajan kuluttua. Lisätietoja tässä artikkelissa käsitellyistä työkaluista, kuten pam_pwquality ja Chage, on heidän man-sivuillaan.

Phenquestions

Phenquestions