Nikto suorittaa yli 6700 testiä sivustoa vastaan. Suuri joukko testejä sekä tietoturva-aukkojen että väärin määritettyjen verkkopalvelimien kanssa tekee siitä valinnan useimmille tietoturva-asiantuntijoille ja pentestereille. Nikkoa voidaan käyttää verkkosivuston ja Web-palvelimen tai virtuaalisen isännän testaamiseen tunnettujen tietoturva-aukkojen ja tiedostojen, ohjelmien ja palvelinten virheellisten määritysten varalta. Se voi löytää huomaamattomia sisältöjä tai komentosarjoja ja muita vaikeasti tunnistettavia asioita ulkopuolisesta näkökulmasta.

Asennus

Asentaminen Nikto Ubuntu-järjestelmässä on periaatteessa suoraviivaista, koska paketti on jo käytettävissä oletustietovarastoissa.

Päivitä ensin järjestelmärekisterit seuraavalla komennolla:

[sähköposti suojattu]: ~ $ sudo apt-get update && sudo apt-get upgradeJärjestelmän päivittämisen jälkeen. Suorita seuraava komento Asenna Nikto.

[sähköposti suojattu]: ~ $ sudo apt-get install nikto -yAsennusprosessin päätyttyä tarkista seuraavalla komennolla, onko nikto asennettu oikein vai ei:

[sähköposti suojattu]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Jos komento antaa versionumeron Nikto se tarkoittaa asennuksen onnistumista.

Käyttö

Nyt aiomme nähdä, miten voimme käyttää Nikto useilla komentorivivaihtoehdoilla web-skannauksen suorittamiseksi.

Yleensä Nikto vaatii vain isännän skannaukseen, joka voidaan määrittää -h tai -isäntä vaihtoehto, jos meidän on skannattava kone, jonka IP on 192.168.30.128 suoritamme Nikton seuraavasti ja skannaus näyttäisi tältä:

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Kohde-IP: 192.168.30.128

+ Kohde-isäntänimi: 192.168.30.128

+ Kohdeportti: 80

+ Aloitusaika: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Palvelin: nginx / 1.14.0 (Ubuntu)

… Leikata…

+ /: Wordpress-asennus löydettiin.

+ / wp-login.php: Wordpress-kirjautuminen löydetty

+ Apache / 2.4.10 näyttää olevan vanhentunut

+ X-XSS-Protection-otsikkoa ei ole määritelty. Tämä otsikko voi vihjata käyttäjäagentille

suojaamaan joitain XSS-muotoja vastaan

+ Palvelin saattaa vuotaa inodeja ETag-tiedostojen kautta

------------------------------------------------------------

+ 1 isäntä testattu

Tässä lähdössä on paljon hyödyllistä tietoa .Nikto on havainnut Web-palvelimen, XSS-haavoittuvuudet, Php-tiedot ja WordPress-asennuksen.

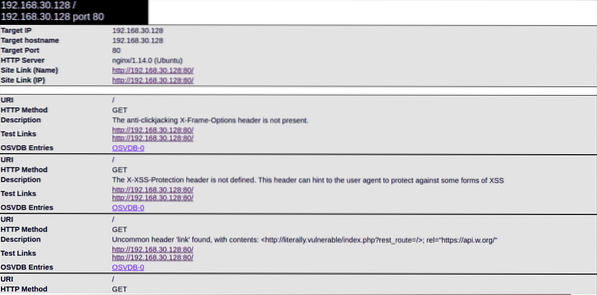

OSVDB

OSVDB-etuliitteellä tehdyn nikto-skannauksen kohteet ovat haavoittuvuuksia, jotka ilmoitetaan avoimen lähdekoodin haavoittuvuustietokannassa (samanlainen kuin muut haavoittuvuustietokannat, kuten tavalliset haavoittuvuudet ja altistukset, kansallinen haavoittuvuustietokanta jne.).Nämä voivat olla melko käteviä vakavuuspisteiden perusteella ,

Porttien määrittäminen

Kuten yllä olevista tuloksista näet, Nikto skannaa oletusarvoisesti portin 80, kun porttia ei ole määritetty . Jos verkkopalvelin toimii eri portissa, sinun on määritettävä portin numero käyttämällä -s tai -satamaan vaihtoehto.

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128 - 65535- Nikto v2.1.6

------------------------------------------------------------

+ Kohde-IP: 192.168.30.128

+ Kohde-isäntänimi: 192.168.30.128

+ Kohdeportti: 65535

+ Aloitusaika: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Palvelin: Apache / 2.4.29 (Ubuntu)

+ Napsautuksen estävää X-Frame-Options-otsikkoa ei ole.

+ Apache / 2.4.29 näyttää olevan vanhentunut

+ OSVDB-3233: / icons / README: Apache-oletustiedosto löydetty.

+ Sallitut HTTP-menetelmät: OPTIONS, HEAD, GET, POST

1 isäntä skannattu…

Yllä olevista tiedoista voimme nähdä, että on olemassa joitain otsikoita, jotka auttavat osoittamaan verkkosivuston määrityksen. Saat myös mehukasta tietoa salaisista hakemistoista.

Voit määrittää useita portteja pilkulla, kuten:

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128 -p 65535 655536Tai voit määrittää useita portteja, kuten:

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Kohde-isännän määrittäminen URL-osoitteiden avulla

Määritä kohde sen URL-osoitteen perusteella käytämme komentoa:

[sähköposti suojattu]: ~ $ nikto -h http: // www.esimerkki.comNikto skannaustulokset voidaan viedä eri muodoissa, kuten CSV, HTML, XML jne. Jos haluat tallentaa tulokset tiettyyn tulostusmuotoon, sinun on määritettävä -o (lähtö) vaihtoehto ja myös -f (muoto) vaihtoehto.

Esimerkki:

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128-o testi.html -F htmlNyt voimme käyttää raporttia selaimen kautta

Viritysparametri

Toinen kunnollinen komponentti Nikto on todennäköisyys luonnehtia testiä käyttäen - Viritys parametri. Tämä antaa sinun suorittaa vain tarvitsemasi testit, jotka voivat säästää paljon aikaa:

- Tiedoston lataus

- Mielenkiintoisia tiedostoja / lokeja

- Väärät kokoonpanot

- Tietojen paljastaminen

- Injektio (XSS jne.)

- Tiedostojen etähaku

- Palvelun epääminen (DOS)

- Tiedostojen etähaku

- Etäkuori - komentojen suoritus

- SQL-injektio

- Todennuksen ohitus

- Ohjelmiston tunnistaminen

- Lähteen etäkäyttö

- Käänteinen viritys (kaikki paitsi määritelty)

Esimerkiksi SQL-injektion ja etätiedostojen hakemisen testaamiseksi kirjoitamme seuraavan komennon:

[sähköposti suojattu]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o testi.html -F htmlSkannausten yhdistäminen Metasploitiin

Yksi hienoimmista asioista Nikkossa on, että voit yhdistää skannauksen lähdön Metasploit-luettavaan muotoon. Tällöin voit käyttää Metasploitin Nikton tulosta hyödyntämään tiettyä haavoittuvuutta. Voit tehdä sen vain käyttämällä yllä olevia komentoja ja liittämällä -Alusta msf+ loppuun. Se auttaa nopeasti yhdistämään haetut tiedot aseelliseen hyödyntämiseen.

[sähköposti suojattu]: ~ $ nikto -hPÄÄTELMÄT

Nikto on kuuluisa ja helppo käyttää verkkopalvelimen arviointityökalua mahdollisten ongelmien ja haavoittuvuuksien löytämiseen nopeasti. Nikton pitäisi olla ensimmäinen päätös, kun kynä testaa verkkopalvelimia ja verkkosovelluksia. Nikto suodattaa 6700 mahdollisesti riskialtista asiakirjaa / ohjelmaa, tarkistaa yli 1250 palvelimen vanhentuneita muotoja ja mukauttaa eksplisiittisiä kysymyksiä yli 270 palvelimelle viranomaisen Nikto-sivuston osoittamalla tavalla. Sinun pitäisi tietää, että nikton käyttö ei ole varkain tapahtuva menettely, joten tunkeutumisen havaitsemisjärjestelmä voi tunnistaa sen helposti. Se tehtiin turvallisuusanalyysiä varten, joten varkain ei ollut koskaan etusijalla.

Phenquestions

Phenquestions