Tunkeutumisen havaitsemisjärjestelmä voidaan ottaa käyttöön verkon koosta riippuen. Laadukkaita kaupallisia IDS-palveluja on kymmeniä, mutta monilla yrityksillä ja pienillä yrityksillä ei ole varaa niihin. Kuiskaa on joustava, kevyt ja suosittu tunkeutumisen havaitsemisjärjestelmä, joka voidaan ottaa käyttöön verkon tarpeiden mukaan pienistä suuriin verkkoihin, ja tarjoaa kaikki maksullisen IDS: n ominaisuudet. Kuiskaa ei maksa mitään, mutta se ei tarkoita, ettei se pysty tarjoamaan samat toiminnot kuin eliitti, kaupallinen IDS. Kuiskaa pidetään passiivisena IDS: nä, mikä tarkoittaa, että se haistaa verkkopaketit, vertaa sääntöjoukkoon ja jos havaitaan haitallinen loki tai merkintä (i.e., tunkeutumisen havaitseminen), luo hälytyksen tai sijoittaa merkinnän lokitiedostoon. Kuiskaa käytetään reitittimien, palomuurien ja palvelimien toiminnan seurantaan. Snort tarjoaa käyttäjäystävällisen käyttöliittymän, joka sisältää ketjun sääntöjoukkoja, jotka voivat olla erittäin hyödyllisiä henkilölle, joka ei tunne IDS: itä. Snort tuottaa hälytyksen tunkeutumisen yhteydessä (puskurin ylivuotohyökkäykset, DNS-myrkytys, käyttöjärjestelmän sormenjälkien ottaminen, porttiskannaukset ja paljon muuta), mikä antaa organisaatiolle paremman näkyvyyden verkkoliikenteestä ja helpottaa tietoturvasäännösten noudattamista.

Snortin asentaminen

Ennen Snortin asentamista on joitain avoimen lähdekoodin ohjelmistoja tai paketteja, jotka sinun tulisi ensin asentaa saadaksesi parhaan mahdollisen hyödyn tästä ohjelmasta.

- Libpcap: Wiresharkin kaltainen pakettinipuri, jota käytetään verkkoliikenteen kaappaamiseen, seuraamiseen ja analysointiin. Asentaa libpcap, lataa paketti virallisilta verkkosivustoilta seuraavien komentojen avulla, pura paketti ja asenna se sitten:

[sähköposti suojattu]: ~ $ tar -xzvf libpcap-

[sähköposti suojattu]: ~ $ cd libpcap-

[sähköposti suojattu]: ~ $ ./ configure

[sähköposti suojattu]: ~ $ sudo make

[sähköposti suojattu]: ~ $ tee asennus

- OpenSSH: Suojattu liitäntätyökalu, joka tarjoaa suojatun kanavan, jopa epävarmassa verkossa, kirjautua etänä kautta ssh protokolla. OpenSSH käytetään yhteyden muodostamiseen järjestelmiin etänä järjestelmänvalvojan oikeuksilla. OpenSSH voidaan asentaa seuraavilla komennoilla:

kannettava / openssh-8.3p1.terva.gz

[sähköposti suojattu]: ~ $ tar xzvf openssh-

[sähköposti suojattu]: ~ $ cd openssh-

[sähköposti suojattu]: ~ $ ./ configure

[sähköposti suojattu]: ~ $ sudo tee asennus

- MySQL: Suosituin ilmainen ja avoimen lähdekoodin SQL tietokanta. MySQL käytetään tallentamaan Snortin hälytettyjä tietoja. Etäkoneet käyttävät SQL-kirjastoja kommunikoimaan ja pääsemään tietokantaan, johon Snort-lokimerkinnät on tallennettu. MySQL voidaan asentaa seuraavalla komennolla:

- Apache-verkkopalvelin: Internetin eniten käytetty verkkopalvelin. Apachea käytetään näyttämään analyysikonsoli web-palvelimen kautta. Se voidaan ladata virallisilta verkkosivuilta täältä: http: // httpd.apache.org /, tai käyttämällä seuraavaa komentoa:

- PHP: PHP on komentosarjakieli, jota käytetään verkkokehityksessä. Analyysikonsolin suorittamiseen tarvitaan PHP-jäsentämoottori. Se voidaan ladata viralliselta verkkosivustolta: https: // www.php.net / lataukset.php, tai käyttämällä seuraavia komentoja:

[sähköposti suojattu]: ~ $ tar -xvf php-

[sähköposti suojattu]: ~ $ cd php-

[sähköposti suojattu]: ~ $ sudo make

[sähköposti suojattu]: ~ $ sudo tee asennus

- OpenSSL: Käytetään viestinnän suojaamiseen verkon kautta huolimatta siitä, että kolmas osapuoli noutaa tai valvoo lähetettyjä ja vastaanotettuja tietoja. OpenSSL tarjoaa salaustoiminnon web-palvelimelle. Se voidaan ladata viralliselta verkkosivustolta: https: // www.openssl.org /.

- Stunnel: Ohjelma, jota käytetään salaamaan mielivaltainen verkkoliikenne tai yhteydet SSL: n sisällä ja joka toimii rinnakkain OpenSSL. Tainnutus voidaan ladata virallisilta verkkosivuilta: https: // www.tainnutus.org /, tai se voidaan asentaa seuraavilla komennoilla:

[sähköposti suojattu]: ~ $ tar xzvf -tunneli-

[sähköposti suojattu]: ~ $ cd stunnel-

[sähköposti suojattu]: ~ $ ./ configure

[sähköposti suojattu]: ~ $ sudo tee asennus

- Happo: Lyhenne sanoista Analyysin ohjaus tunkeutumisen havaitsemiseksi. ACID on kyselytuettu hakurajapinta, jota käytetään vastaavien IP-osoitteiden, annettujen mallien, tietyn komennon, hyötykuorman, allekirjoitusten, tiettyjen porttien jne. Etsimiseen., kaikista kirjautuneista hälytyksistä. Se tarjoaa pakettianalyysin perusteellisen toiminnallisuuden, jonka avulla voidaan tunnistaa mitä hyökkääjä yritti saavuttaa ja hyökkäyksessä käytetty hyötykuorma. Happo voidaan ladata virallisilta verkkosivuilta: https: // www.sei.cmu.edu / about / divissions / cert / index.CFM.

Nyt kun kaikki vaaditut peruspaketit on asennettu, Kuiskaa voidaan ladata virallisilta verkkosivuilta, kuiskaa.org, ja se voidaan asentaa seuraavilla komennoilla:

[sähköposti suojattu]: ~ $ wget https: // www.kuiskaa.org / downloads / snort / snort-2.9.16.1.terva.gz[sähköposti suojattu]: ~ $ tar xvzf snort-

[sähköposti suojattu]: ~ $ cd snort-

[sähköposti suojattu]: ~ $ ./ configure

[sähköposti suojattu]: ~ $ sudo make && --enable-source-fire

[sähköposti suojattu]: ~ $ sudo tee asennus

Suorita seuraavaksi seuraava komento tarkistaaksesi, onko Snort asennettu ja käyttämäsi Snort-versio:

[sähköposti suojattu]: ~ $ snort --,,_ - *> Snortti! <*-

o ") ~ Version numero"

Tekijänoikeus (C) 1998-2013 Sourcefire, Inc., et ai.

Käyttämällä libpcap-versiota 1.8.1

PCRE-versiota käytettäessä: 8.39 2016-06-14

ZLIB-versiota käytettäessä: 1.2.11

Kun asennus on onnistunut, seuraavat tiedostot olisi pitänyt luoda järjestelmään:

/ usr / bin / snort: Tämä on Snortin binaarinen suoritettava tiedosto.

/ usr / share / doc / snort: Sisältää Snort-dokumentaation ja sivut.

/ etc / snort: Sisältää kaikki Kuiskaa ja se on myös sen asetustiedosto.

Snortin käyttäminen

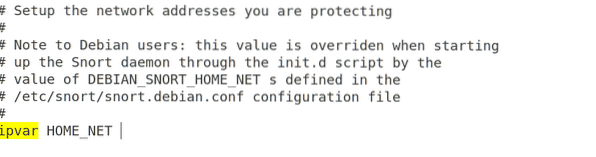

Jotta voit käyttää Snortia, sinun on ensin määritettävä Home_Net arvo ja anna sille suojaamasi verkon IP-osoitteen arvo. Verkon IP-osoite voidaan saada seuraavalla komennolla:

[sähköposti suojattu]: ~ $ ifconfigKopioi tuloksista arvon arvo Inet-osoite halutun verkon. Avaa nyt Snort-määritystiedosto / etc / snort / snort.konf käyttämällä seuraavaa komentoa:

[sähköposti suojattu]: ~ $ sudo vim / etc / snort / snort.konfNäet tällaisen lähdön:

Etsi viiva “Ipvar HOME_NET.” Edessä ipvar HOME_NET, kirjoita aiemmin kopioitu IP-osoite ja tallenna tiedosto. Ennen juoksemista Kuiskaa, toinen asia, joka sinun on tehtävä, on ajaa verkko epämääräisessä tilassa. Voit tehdä sen käyttämällä seuraavaa komentoa:

[sähköposti suojattu]: ~ $ / sbin / ifconfig -Nyt olet valmis juoksemaan Kuiskaa. Voit tarkistaa sen tilan ja testata määritystiedoston seuraavalla komennolla:

[sähköposti suojattu]: ~ $ sudo snort -T -i4150 Snort-säännöt luettu

3476-tunnistussäännöt

0 dekooderin sääntöä

0 esiprosessorin sääntöä

3476 optioketjua linkitetty 290 ketjun otsikkoon

0 Dynaamiset säännöt

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Sääntöporttimäärät]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306126 0 0

| mikä tahansa 383 48145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[tunnistus-suodatin-määritys]------------------------------

| muistikorkki: 1048576 tavua

+-----------------------[tunnistus-suodatin-säännöt]-------------------------------

| ei mitään

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| muistikorkki: 1048576 tavua

+-----------------------[rate-filter-rules]------------------------------------

| ei mitään

-------------------------------------------------------------------------------

+-----------------------[tapahtuma-suodatin-config]----------------------------------

| muistikorkki: 1048576 tavua

+-----------------------[tapahtuma-suodatin-globaali]----------------------------------

| ei mitään

+-----------------------[tapahtuma-suodatin-paikallinen]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Kynnyksen seuranta = src count = 5 sekuntia = 2

| gen-id = 1 sig-id = 2494 type = Molemmat seuranta = dst count = 20 sekuntia = 60

| gen-id = 1 sig-id = 3152 type = Kynnyksen seuranta = src count = 5 sekuntia = 2

| gen-id = 1 sig-id = 2923 type = Kynnyksen seuranta = dst count = 10 sekuntia = 60

| gen-id = 1 sig-id = 2496 type = Molemmat seuranta = dst count = 20 sekuntia = 60

| gen-id = 1 sig-id = 2275 type = Kynnyksen seuranta = dst count = 5 sekuntia = 60

| gen-id = 1 sig-id = 2495 type = Molemmat seuranta = dst count = 20 sekuntia = 60

| gen-id = 1 sig-id = 2523 type = Molemmat seuranta = dst count = 10 sekuntia = 10

| gen-id = 1 sig-id = 2924 type = Kynnyksen seuranta = dst count = 10 sekuntia = 60

| gen-id = 1 sig-id = 1991 type = Rajaseuranta = src count = 1 sekunti = 60

+-----------------------[tukahduttaminen]------------------------------------------

| ei mitään

-------------------------------------------------------------------------------

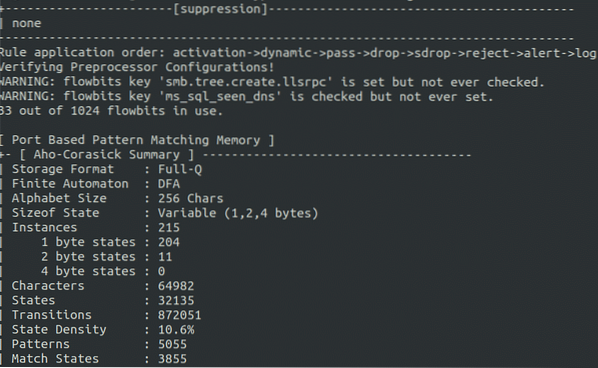

Sääntöjen soveltamisjärjestys: aktivointi-> dynaaminen-> läpäisy-> pudotus-> sdrop-> hylkäys-> hälytys-> loki

Esiprosessorin kokoonpanojen tarkistaminen!

[Porttipohjainen muistia vastaava malli]

+- [Aho-Corasickin yhteenveto] -------------------------------------

| Tallennusmuoto: Full-Q

| Äärellinen automaattinen: DFA

| Aakkosen koko: 256 merkkiä

| Tilan koko: vaihteleva (1,2,4 tavua)

| Esimerkkejä: 215

| Yhden tavun tila: 204

| 2 tavun tila: 11

| 4 tavun tila: 0

| Merkit: 64982

| Osavaltiot: 32135

| Siirtymät: 872051

| Tilan tiheys: 10.6%

| Kuviot: 5055

| Ottelutilat: 3855

| Muisti (MB): 17.00

| Kuviot: 0.51

| Ottelulistat: 1.02

| DFA

| 1 tavun tila: 1.02

| 2 tavun tila: 14.05

| 4 tavun tila: 0.00

+----------------------------------------------------------------

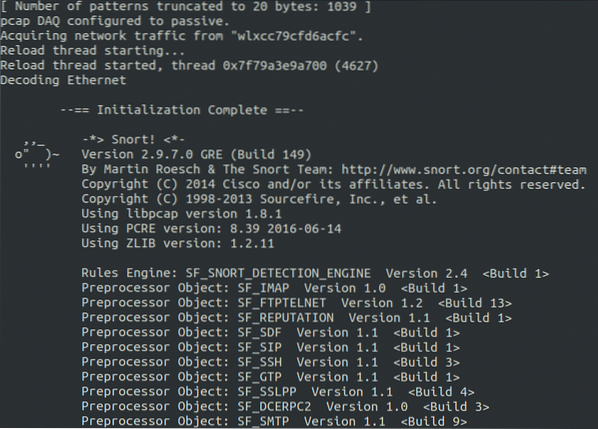

[20 tavuun lyhennettyjen kuvioiden lukumäärä: 1039]

pcap DAQ on määritetty passiiviseksi.

Verkkoliikenteen hankkiminen kohteesta "wlxcc79cfd6acfc".

--== Alustus valmis ==--

,,_ - *> Snortti! <*-

o ") ~ Versionumero

Tekijänoikeus (C) 1998-2013 Sourcefire, Inc., et ai.

Käyttämällä libpcap-versiota 1.8.1

PCRE-versiota käytettäessä: 8.39 2016-06-14

ZLIB-versiota käytettäessä: 1.2.11

Sääntömoottori: SF_SNORT_DETECTION_ENGINE, versio 2.4

Esikäsittelyobjekti: SF_IMAP-versio 1.0

Esikäsittelyobjekti: SF_FTPTELNET-versio 1.2

Esikäsittelyobjekti: SF_REPUTATION, versio 1.1

Esikäsittelyobjekti: SF_SDF-versio 1.1

Esikäsittelyobjekti: SF_SIP-versio 1.1

Esikäsittelyobjekti: SF_SSH-versio 1.1

Esikäsittelyobjekti: SF_GTP-versio 1.1

Esikäsittelyobjekti: SF_SSLPP-versio 1.1

Esikäsittelyobjekti: SF_DCERPC2, versio 1.0

Esikäsittelyobjekti: SF_SMTP-versio 1.1

Esikäsittelyobjekti: SF_POP-versio 1.0

Esikäsittelyobjekti: SF_DNS-versio 1.1

Esikäsittelyobjekti: SF_DNP3, versio 1.1

Esikäsittelyobjekti: SF_MODBUS-versio 1.1

Snort vahvisti kokoonpanon onnistuneesti!

Snort poistuu

Snort-säännöt

Suurin voima Kuiskaa on sen sääntöjoukossa. Snortilla on kyky käyttää suurta määrää sääntöjoukkoja verkkoliikenteen seuraamiseen. Viimeisimmässä versiossaan, Kuiskaa mukana 73 erityyppisiä ja yli 4150 säännöt kansioon sisältyvien poikkeavuuksien havaitsemiseksi “/ Etc / snort / rules.”

Voit tarkastella Snortin sääntöjoukkojen tyyppejä seuraavalla komennolla:

[sähköposti suojattu]: ~ $ ls / etc / snort / rleshyökkäysvastaukset.säännöt yhteisö-smtp.säännöt icmp.sääntöjen kuorikoodi.sääntöjä

takaovi.säännöt yhteisö-sql-injektio.säännöt imap.säännöt smtp.sääntöjä

huono liikenne.säännöt yhteisö-virus.säännöt info.säännöt snmp.sääntöjä

chat.hallitsee yhteisö-verkkohyökkäyksiä.paikalliset säännöt.säännöt sql.sääntöjä

yhteisö-botti.säännöt community-web-cgi.säännöt väärin.säännöt telnet.sääntöjä

yhteisö poistettu.säännöt yhteisö-web-asiakas.hallitsee multimediaa.säännöt tftp.sääntöjä

yhteisö-dos.säännöt community-web-dos.säännöt mysql.sääntöjen virus.sääntöjä

yhteisö-hyödyntää.säännöt community-web-iis.säännöt netbios.hallitsee verkkohyökkäyksiä.sääntöjä

yhteisö-ftp.säännöt yhteisö-verkko-misc.säännöt nntp.säännöt web-cgi.sääntöjä

yhteisöpeli.säännöt yhteisö-web-php.säännöt oraakkeli.säännöt web-asiakas.sääntöjä

yhteisö-icmp.säännöt ddos.hallitsee muita tunnuksia.säännöt web-coldfusion.sääntöjä

yhteisö-imap.säännöt poistettu.säännöt p2p.säännöt verkkosivun.sääntöjä

yhteisöön sopimaton.säännöt dns.sääntöjä.säännöt web-iis.sääntöjä

community-mail-client.säännöt dos.säännöt pop2.säännöt web-misc.sääntöjä

yhteisö-misc.säännöt kokeellinen.säännöt pop3.säännöt web-php.sääntöjä

yhteisö-nntp.säännöt hyödyntävät.säännöt pornoa.säännöt x11.sääntöjä

yhteisö-oraakeli.sääntöjen sormi.säännöt rpc.sääntöjä

yhteisöpolitiikka.säännöt ftp.hallitsee palveluja.sääntöjä

yhteisö-sip.säännöt icmp-info.sääntöjen skannaus.sääntöjä

Oletuksena, kun suoritat Kuiskaa tunkeutumisen havaitsemisjärjestelmätilassa kaikki nämä säännöt otetaan käyttöön automaattisesti. Testataan nyt ICMP sääntöjoukko.

Suorita ensin seuraava komento Kuiskaa sisään IDS tila:

[sähköposti suojattu]: ~ $ sudo snort -Konsoli -i-c / etc / snort / snort.konf

Näet useita ulostuloja ruudulla, pidä se tällä tavalla.

Nyt pingaat tämän koneen IP-osoitteen toisesta koneesta seuraavan komennon avulla:

[sähköposti suojattu]: ~ $ pingPingaa sitä viisi tai kuusi kertaa ja palaa sitten koneellesi katsomaan, havaitseeko Snort IDS sen vai ei.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissaTarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissa

Tarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissa

Tarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissa

Tarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissa

Tarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP: n kohde ei ole tavoitettavissa

Tarvitaan ja DF-bitti asetettiin [**] [Luokitus: Muu toiminta] [Prioriteetti: 3]

ICMP

Täällä saimme ilmoituksen, että joku suorittaa ping-skannausta. Se jopa tarjosi IP-osoite hyökkääjän koneesta.

Nyt menemme IP tämän koneen osoite selaimessa. Tässä tapauksessa emme näe ilmoitusta. Yritä muodostaa yhteys ftp tämän koneen palvelin, joka käyttää toista konetta hyökkääjänä:

[sähköposti suojattu]: ~ $ ftpEmme silti näe ilmoitusta, koska näitä sääntöjoukkoja ei ole lisätty oletussääntöihin, eikä näissä tapauksissa ilmoitusta luoda. Tällöin sinun on luotava oma sääntöjoukot. Voit luoda sääntöjä omien tarpeidesi mukaan ja lisätä ne “/ Etc / snort / rules / local.säännöt ” tiedosto ja sitten kuiskaa käyttää näitä sääntöjä automaattisesti havaitessaan poikkeavuuksia.

Säännön luominen

Luomme nyt säännön satamassa lähetetyn epäilyttävän paketin havaitsemiseksi 80 siten, että lokihälytys luodaan, kun tämä tapahtuu:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP-paketti löydetty"; sid: 10000001; rev: 1;)Säännön kirjoittamisessa on kaksi pääosaa, ts.e., Säännön otsikko ja säännön asetukset. Seuraava on erittely juuri kirjoittamastamme säännöstä:

- Otsikko

- Varoitus: Määritetty toimenpide säännön kuvausta vastaavan paketin löytämisessä. On olemassa useita muita toimintoja, jotka voidaan määrittää hälytyksen sijasta käyttäjän tarpeiden mukaan.e., kirjaa, hylkää, aktivoi, pudota, läpäise, jne.

- Tcp: Tässä meidän on määritettävä protokolla. On olemassa useita protokollatyyppejä, jotka voidaan määrittää, ts.e., tcp, udp, icmp, jne., käyttäjän tarpeiden mukaan.

- Minkä tahansa: Tässä voidaan määrittää lähdeverkkoliitäntä. Jos minkä tahansa on määritetty, Snort tarkistaa kaikki lähdeverkot.

- ->: Suunta; tässä tapauksessa se asetetaan lähteestä kohteeseen.

- $ HOME_NET: Paikka, johon määränpää IP-osoite on määritetty. Tässä tapauksessa käytämme / etc / snort / snort.konf tiedosto alussa.

- 80: Kohdeportti, jossa odotamme verkkopakettia.

- Vaihtoehdot:

- Viesti: Luotava hälytys tai näytettävä viesti paketin sieppaamisen yhteydessä. Tässä tapauksessa se on asetettu arvoon "HTTP-paketti löydetty.”

- sid: Käytetään Snort-sääntöjen tunnistamiseen yksilöllisesti ja järjestelmällisesti. Ensimmäinen 1000000 numerot on varattu, joten voit aloittaa 1000001.

- Rev: Käytetään helppoon sääntöjen ylläpitoon.

Lisäämme tämän säännön “/ Etc / snort / rules / local.säännöt ” ja tarkista, tunnistaako se HTTP-pyynnöt portissa 80.

[email protected]: ~ $ echo “alert tcp any any -> $ HOME_NET 80 (msg:" HTTP-pakettilöytyi "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.sääntöjä

Olemme kaikki valmistautuneet. Nyt voit avata Kuiskaa sisään IDS tilassa käyttämällä seuraavaa komentoa:

[sähköposti suojattu]: ~ $ sudo -kuiskaus -Konsoli -i wlxcc79cfd6acfc-c / etc / snort / snort.konf

Siirry kohtaan IP-osoite tämän koneen selaimesta.

Kuiskaa voi nyt havaita kaikki porttiin 80 lähetetyt paketit ja näyttää hälytyksenHTTP-paketti löytyi ” ruudulla, jos näin tapahtuu.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**][Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paketti löydetty [**]

[Prioriteetti: 0] TCP

Luomme myös säännön havaitsemiseksi ftp kirjautumisyritykset:

# alert tcp any any -> any 21 (msg: "FTP-paketti löydetty"; sid: 10000002;)Lisää tämä sääntö "Paikallinen.säännöt ” tiedosto seuraavalla komennolla:

[sähköposti suojattu]: ~ $ echo “hälytys tcp mikä tahansa -> hälytys tcp mikä tahansa -> mikä tahansa 21(msg: "FTP-paketti löydetty"; sid: 10000002; rev: 1;) ">> / etc / snort / rules / local.sääntöjä

Yritä nyt kirjautua sisään toiselta koneelta ja katso Snort-ohjelman tuloksia.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paketti löydetty [**] [Prioriteetti: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paketti löydetty [**] [Prioriteetti: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paketti löydetty [**] [Prioriteetti: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paketti löydetty [**] [Prioriteetti: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paketti löydetty [**] [Prioriteetti: 0]

TCP

Kuten yllä nähtiin, saimme hälytyksen, mikä tarkoittaa, että olemme onnistuneesti luoneet nämä säännöt sataman poikkeavuuksien havaitsemiseksi 21 ja satama 80.

Johtopäätös

Tunkeutumisen havaitsemisjärjestelmät Kuten Kuiskaa käytetään verkkoliikenteen seuraamiseen havaitsemaan, kun haitallinen käyttäjä suorittaa hyökkäyksen, ennen kuin se voi vahingoittaa verkkoa tai vaikuttaa siihen. Jos hyökkääjä suorittaa porttiskannausta verkossa, hyökkäys voidaan havaita, samoin kuin tehtyjen yritysten määrä, hyökkääjä IP osoite ja muut tiedot. Kuiskaa käytetään kaiken tyyppisten poikkeavuuksien havaitsemiseen, ja siihen sisältyy suuri määrä jo määritettyjä sääntöjä sekä mahdollisuus käyttäjälle kirjoittaa omat sääntöjensä tarpeidensa mukaan. Verkon koosta riippuen, Kuiskaa voidaan helposti asettaa ja käyttää kuluttamatta mitään verrattuna muihin maksettuihin mainoksiin Tunkeutumisen havaitsemisjärjestelmät. Siepattuja paketteja voidaan analysoida edelleen käyttämällä Wiresharkin kaltaista pakettinäkijää analysoimaan ja hajottamaan hyökkääjän mielessä hyökkäyksen aikana suoritetut skannaukset tai komennot. Kuiskaa on ilmainen, avoimen lähdekoodin ja helposti konfiguroitava työkalu, ja se voi olla hyvä valinta suojata keskisuuria verkkoja hyökkäyksiltä.

Phenquestions

Phenquestions