metasploit

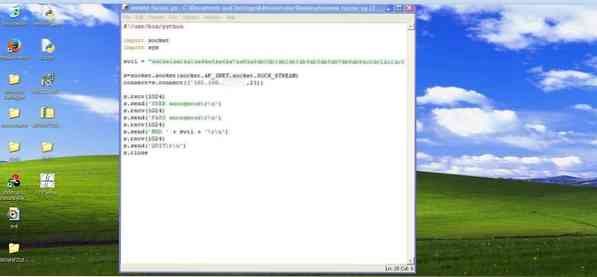

Metasploitin hyödyntämisen kirjoittaminen

Metasploitissa on paljon sisäänrakennettuja moduuleja ja laajennuksia, jotka mahdollistavat tehokkaan kynätestauksen. Mutta se toimii myös uskomattoma...

Metasploit Framework - Työskentely Metasploitin hyötykuormien kanssa

Metasploit-kehys on lähinnä joukko valmiiksi pakattuja hyödyntämistyökaluja. Sen avulla tunkeutumistestausjärjestelmien turvallisuusammattilaiset voiv...

Fuzzerin luominen Metasploitin avulla

Tästä eteenpäin siirrymme huomiomme kahdesta yleisesti käytetystä moduulista - hyötykuormista ja hyödyntämistä - ja tarkastelemme muita moduuleja, joi...

Post exploitation with Meterpreter

This is an introduction to the Meterpreter payload plugin within Metasploit. In this short tutorial, we will discuss how to use it to apply post explo...

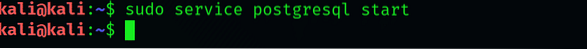

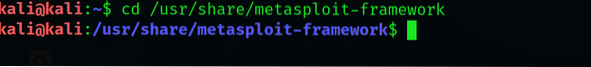

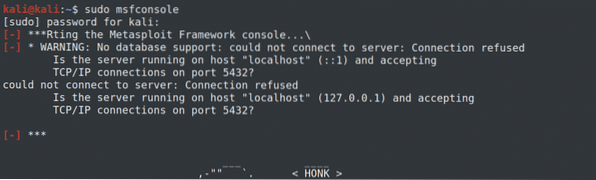

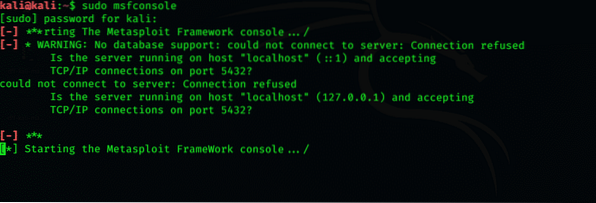

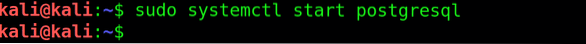

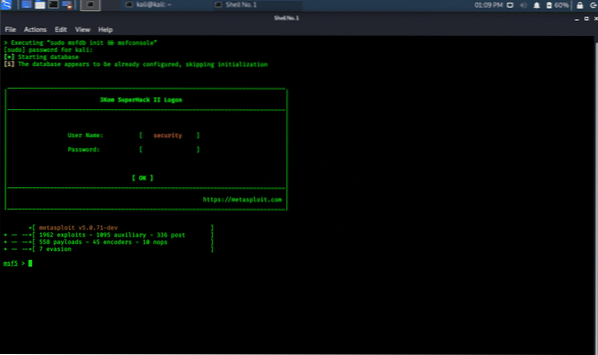

Metasploit in Kali Linux 2020

Penetration testing with Kali Linux The internet is full of lurkers with malicious intents who want to access networks and exploit their data w...

Pen testing web applications with Metasploit's “Wmap scanner”

“Scanning” involves all methods and techniques for identifying live systems like networks or servers to uncover its operating system and architecture....

Metasploitin ja Nmapin käyttö Kali Linux 2020 ssa.1

Metasploit-kehys: Metasploit-kehys on levinneisyystestaustyökalu, joka voi hyödyntää ja vahvistaa haavoittuvuuksia. Se sisältää perusinfrastruk...

10 Metasploit usage examples

Metasploit is a security framework that comes with many tools for system exploit and testing. This tutorial shows 10 examples of hacking attacks again...

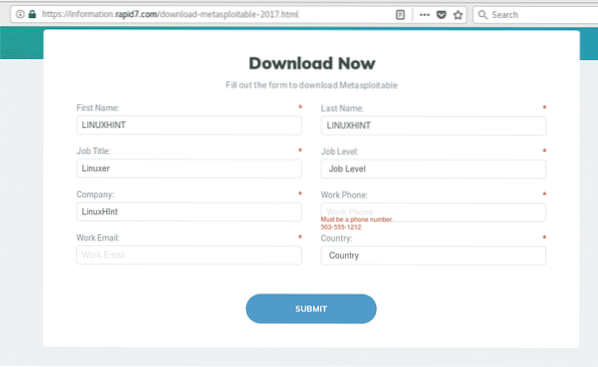

Create a training environment for Metasploitable 2

LinuxHint previously published an article on Metasploit installation and basic commands. This new tutorial is part of a series of tutorials to get sta...

Phenquestions

Phenquestions