Loppukäyttäjät voivat käyttää SAML SSO -palvelua todentamaan yhdelle tai useammalle AWS-tilille ja pääsyn tiettyihin paikkoihin Okta-integraation ansiosta AWS: n kanssa. Okta-järjestelmänvalvojat voivat ladata rooleja Oktaan yhdestä tai useammasta AWS: stä ja jakaa ne käyttäjille. Lisäksi Okta-järjestelmänvalvojat voivat myös asettaa todennetun käyttäjäistunnon pituuden Oktalla. AWS-näytöt, jotka sisältävät luettelon AWS-käyttäjärooleista, toimitetaan loppukäyttäjille. He voivat valita sisäänkirjautumisroolin, joka määrittää heidän käyttöoikeutensa kyseisen todennetun istunnon pituudelle.

Voit lisätä yhden AWS-tilin Oktaan noudattamalla seuraavia ohjeita:

Oktan määrittäminen henkilöllisyyden tarjoajaksi:

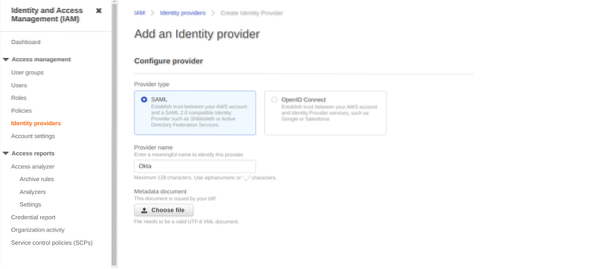

Ensinnäkin sinun on määritettävä Okta Identity Provideriksi ja muodostettava SAML-yhteys. Kirjaudu AWS-konsoliin ja valitse avattavasta valikosta "Identity and Access Management" -vaihtoehto. Avaa valikkoriviltä ”Identity Providers” ja luo uusi ilmentymä identiteettipalvelujen tarjoajille napsauttamalla “Add Provider”.”Näkyviin tulee uusi näyttö, joka tunnetaan nimellä Configure Provider -näyttö.

Täällä valitse ”SAML” palveluntarjoajan tyypiksi, kirjoita ”Okta” palveluntarjoajan nimeksi ja lataa metatietoasiakirja, joka sisältää seuraavan rivin:

Kun olet määrittänyt identiteettipalvelun, siirry Identity Provider -luetteloon ja kopioi juuri kehittämäsi Identity Provider -palvelun ARN-arvo.

Identity Providerin lisääminen luotettavaksi lähteeksi:

Kun olet määrittänyt Okta tunnistuspalveluntarjoajaksi, jonka Okta voi noutaa ja allokoida käyttäjille, voit rakentaa tai päivittää olemassa olevia IAM-sijainteja. Okta SSO voi tarjota käyttäjille vain roolit, jotka on määritetty myöntämään käyttöoikeus aiemmin asennettuun Okta SAML Identity Provideriin.

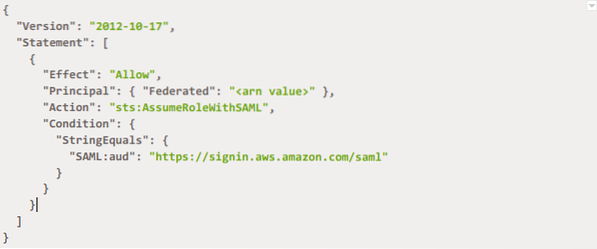

Jos haluat antaa käyttöoikeuden tilin jo olemassa oleviin rooleihin, valitse ensin rooli, jota haluat käyttää Okta SSO: n, valikkorivin "Roolit" -vaihtoehdosta. Muokkaa kyseisen roolin luottamussuhdetta tekstisuhde-välilehdestä. Jos haluat sallia Oktassa olevan kertakirjautumisen käyttää aiemmin määrittämääsi SAML-identiteettipalvelua, sinun on muutettava IAM: n luottamussuhdekäytäntöä. Jos käytäntösi on tyhjä, kirjoita seuraava koodi ja korvaa se

Muussa tapauksessa muokkaa vain jo kirjoitettua asiakirjaa. Jos haluat antaa uuden roolin käyttöoikeuden, siirry Roolit-välilehden Luo rooli -kohtaan. Käytä luotettavan entiteetin tyyppiä SAML 2: lla.0 federaatiota. Jatka lupaa, kun olet valinnut IDP: n nimen SAML-tarjoajaksi, ts.e., Okta, ja hallinnan ja ohjelmallisen ohjauksen käytön salliminen. Valitse uudelle roolille määritettävä käytäntö ja viimeistele määritys.

APT-avaimen luominen Oktaan roolien lataamista varten:

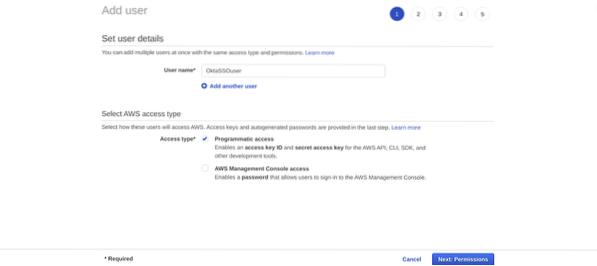

Jotta Okta voi tuoda automaattisesti luettelon mahdollisista rooleista tililtäsi, luo AWS-käyttäjä, jolla on ainutlaatuiset käyttöoikeudet. Tämän ansiosta järjestelmänvalvojilla on nopea ja turvallinen käyttäjien ja ryhmien delegoiminen tiettyihin AWS-rooleihin. Voit tehdä tämän valitsemalla ensin konsolista IAM. Napsauta luettelossa Käyttäjät ja Lisää käyttäjä kyseisestä paneelista.

Napsauta Käyttöoikeudet, kun olet lisännyt käyttäjänimen ja antanut ohjelmallisen käyttöoikeuden. Luo käytäntö valitsemalla "Liitä käytännöt" -vaihtoehto ja napsauta Luo käytäntö.”Lisää alla annettu koodi, niin käytäntöasiakirjasi näyttää tältä:

Katso lisätietoja AWS-dokumentaatiosta tarvittaessa. Kirjoita käytäntösi ensisijainen nimi. Palaa Lisää käyttäjä -välilehteen ja liitä siihen äskettäin luotu käytäntö. Etsi ja valitse juuri luomasi käytäntö. Tallenna nyt näytetyt avaimet, i.e., Käyttöavaimen tunnus ja salainen pääsyavain.

AWS-tilin yhdistämisen määrittäminen:

Kun olet suorittanut kaikki yllä olevat vaiheet, avaa AWS-tilin yhdistämissovellus ja muuta joitain oletusasetuksia Oktassa. Muokkaa ympäristötyyppiä Kirjaudu sisään -välilehdessä. ACS URL voidaan asettaa ACS URL -alueelle. Yleensä ACS-URL-alue on valinnainen; sinun ei tarvitse lisätä sitä, jos ympäristötyyppi on jo määritetty. Kirjoita Okta-määritysten yhteydessä luomasi identiteettipalvelun Provider ARN -arvo ja määritä myös istunnon kesto. Yhdistä kaikki käytettävissä olevat roolit kenellekään napsauttamalla Liity kaikkiin rooleihin -vaihtoehtoa.

Kun olet tallentanut kaikki nämä muutokset, valitse seuraava välilehti, i.e., Käyttöönotto-välilehti ja muokkaa sen teknisiä tietoja. AWS Account Federation -sovelluksen integrointi ei tue provisiointia. Tarjoa sovellusliittymän käyttöoikeus Oktaan lataamaan luettelo käyttäjän määrityksessä käytetyistä AWS-rooleista ottamalla API-integrointi käyttöön. Syötä avaimen arvot, jotka olet tallentanut, kun olet luonut käyttöavaimet vastaaviin kenttiin. Anna kaikkien yhdistettyjen tiliesi tunnukset ja tarkista API-tunnistetiedot napsauttamalla Test API -sovellustiedot -vaihtoehtoa.

Luo käyttäjiä ja muuta tilin määritteitä päivittääksesi kaikki toiminnot ja käyttöoikeudet. Valitse nyt Määritä ihmiset -näytöstä testikäyttäjä, joka testaa SAML-yhteyden. Valitse kaikki säännöt, jotka haluat määrittää kyseiselle testikäyttäjälle, SAML-käyttäjän rooleista, jotka löytyvät Käyttäjien määritys -näytöstä. Määritysprosessin suorittamisen jälkeen testin Okta-hallintapaneelissa näkyy AWS-kuvake. Napsauta tätä vaihtoehtoa kirjautuneena testikäyttäjätilille. Näet ruudun kaikista sinulle jaetuista tehtävistä.

Päätelmä:

SAML antaa käyttäjille mahdollisuuden käyttää yhtä valtuutettua tunnistetietosarjaa ja muodostaa yhteyden muihin SAML-yhteensopiviin verkkosovelluksiin ja -palveluihin ilman uusia kirjautumisia. AWS-kertakirjautumisen avulla on helppo valvoa eri AWS-tietueiden, -palvelujen ja -sovellusten yhdistettyä käyttöoikeutta puolivälissä ja antaa asiakkaille kertakirjautumiskokemuksen kaikille niille määritetyille tietueille, palveluille ja sovelluksille yhdestä paikasta. AWS SSO toimii oman valitsemansa henkilöllisyyden tarjoajan kanssa.e., Okta tai Azure SAML-protokollan kautta.

Phenquestions

Phenquestions