Yksi esimerkki tällaisista hyökkäyksistä on se, että uhri kirjautuu wifi-verkkoon ja saman verkon hyökkääjä saa heidät luovuttamaan käyttäjätunnuksensa kalastussivulla. Puhumme erityisesti tästä tekniikasta, joka tunnetaan myös nimellä phishing.

Vaikka se on havaittavissa todentamisen ja peukaloinnin havaitsemisen kautta, se on yleinen taktiikka, jota monet hakkerit käyttävät, jotka onnistuvat vetämään sen pois epäuskoisesta. Siksi on syytä tietää, miten se toimii kaikille kyberturvallisuusharrastajille.

Tarkemmin sanottuna esittelystä, jota esitämme täällä, käytämme ihmistä keskellä hyökkäyksiä, jotka ohjaavat tulevan liikenteen kohdealueeltamme väärälle verkkosivulle ja paljastavat WiFI-salasanat ja käyttäjänimet.

Menettelytapa

Vaikka kali Linuxissa on enemmän työkaluja, jotka soveltuvat hyvin MITM-hyökkäysten suorittamiseen, käytämme täällä Wiresharkia ja Ettercapia, jotka molemmat tulevat esiasennetuiksi apuohjelmiksi Kali Linuxiin. Voisimme keskustella muista, joita olisimme voineet käyttää sen sijaan tulevaisuudessa.

Olemme myös osoittaneet Kali Linuxin hyökkäyksen livenä, jota suosittelemme myös lukijamme käyttämään hyökkäystä suorittaessaan. On kuitenkin mahdollista, että pääset samoihin tuloksiin käyttämällä Kalia VirtualBoxissa.

Käynnistä Kali Linux

Käynnistä Kali Linux-kone aloittaaksesi.

Määritä DNS-määritystiedosto Ettercapiin

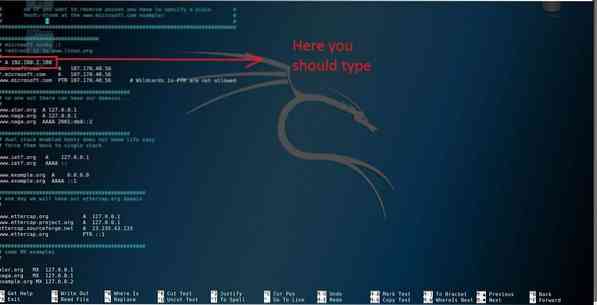

Määritä komentopääte ja muuta Ettercapin DNS-kokoonpanoa kirjoittamalla seuraava syntakse valitsemaasi editoriin.

$ gedit / etc / ettercap / etter.dnsSinulle näytetään DNS-määritystiedosto.

Seuraavaksi sinun on kirjoitettava osoite päätelaitteeseen

> * a 10.0.2.15

Tarkista IP-osoitteesi kirjoittamalla ifconfig uuteen päätelaitteeseen, jos et vielä tiedä mikä se on.

Tallenna muutokset painamalla ctrl + x ja painamalla (y) alareunaa.

Valmistele Apache-palvelin

Nyt siirrämme väärennetyn suojaussivumme Apache-palvelimen sijaintiin ja suoritamme sen. Sinun on siirrettävä väärennetty sivusi tähän apache-hakemistoon.

Alusta HTML-hakemisto suorittamalla seuraava komento:

$ Rm / Var / Www / Html / *Seuraavaksi sinun on tallennettava väärennetty suojaussivusi ja lähetettävä se mainitsemallemme hakemistoon. Kirjoita seuraava päätelaitteeseen aloittaaksesi latauksen:

$ mv / root / Desktop / fake.html / var / www / htmlKäynnistä nyt Apache-palvelin seuraavalla komennolla:

$ sudo service apache2 startNäet, että palvelin on käynnistetty onnistuneesti.

Huijaus Ettercap-addonilla

Nyt näemme, kuinka Ettercap tulisi esiin. Tulemme DNS-huijauksiin Ettercapilla. Käynnistä sovellus kirjoittamalla:

$ ettercap -G

Voit nähdä, että se on GUI-apuohjelma, mikä helpottaa navigointia.

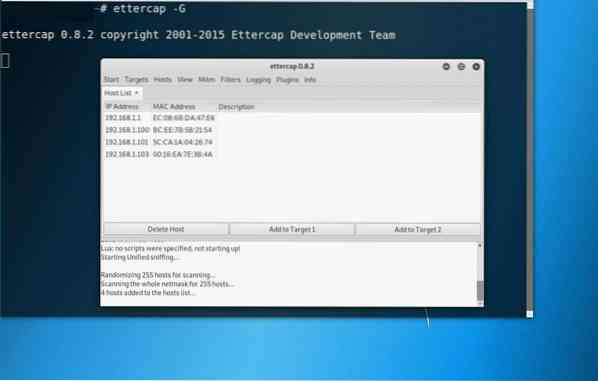

Kun lisäosa on avattu, napsautat 'haista pohja' -painiketta ja valitset Unitedin haistamisen

Valitse tällä hetkellä käytössäsi oleva verkkoliitäntä:

Kun olet asettanut tämän sarjan, napsauta isännän välilehtiä ja valitse yksi luetteloista. Jos sopivaa isäntää ei ole käytettävissä, voit napsauttaa skannausisäntä nähdäksesi lisää vaihtoehtoja.

Määritä seuraavaksi uhri kohteeksi 2 ja IP-osoitteesi kohteeksi 1. Voit nimetä uhrin napsauttamalla tavoite kaksi--painiketta ja sitten uudelleen lisää kohdepainikkeeseen.

Napsauta seuraavaksi mtbm-välilehteä ja valitse ARP-myrkytys.

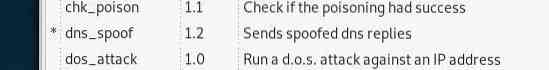

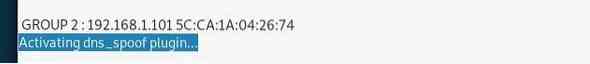

Siirry nyt Laajennukset-välilehteen ja napsauta Hallitse laajennuksia -kohtaa ja aktivoi sitten DNS-huijaus.

Siirry sitten aloitusvalikkoon, josta voit lopulta aloittaa hyökkäyksen.

Https-liikenteen saaminen Wiresharkin avulla

Tässä kaikki huipentuu toimintakelpoisiin ja asiaankuuluviin tuloksiin.

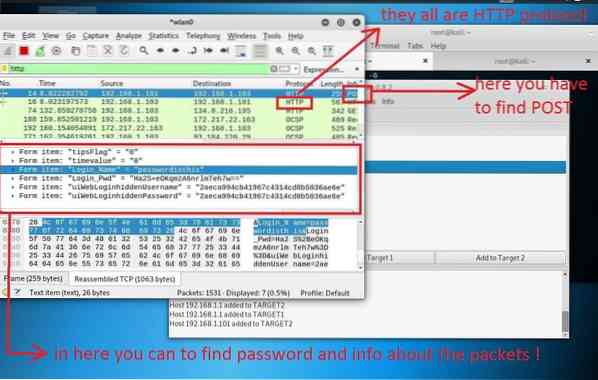

Käytämme Wiresharkia houkuttelemaan https-liikennettä ja yritämme noutaa sen salasanat.

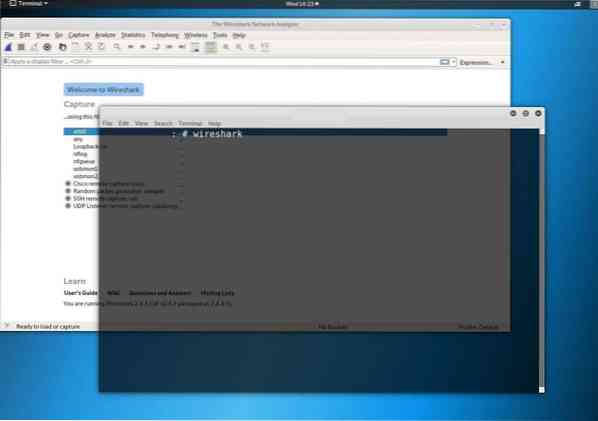

Käynnistä Wireshark kutsumalla uusi pääte ja menemällä Wiresharkiin.

Kun Wireshark on käynnissä, sinun on ohjeistettava se suodattamaan pois kaikki muut liikennepaketit kuin https-paketit kirjoittamalla HTTP Käytä näytön suodatinta -kohtaan ja painamalla Enter.

Nyt Wireshark jättää huomiotta kaikki muut paketit ja sieppaa vain https-paketit

Varo nyt kaikkia ja kaikkia paketteja, joiden kuvauksessa on sana "post":

Johtopäätös

Kun puhumme hakkeroinnista, MITM on laaja osaamisalue. Yhdellä erityisellä MITM-hyökkäystyypillä on useita erilaisia ainutlaatuisia tapoja, joilla niihin voidaan päästä, ja sama pätee phishing-hyökkäyksiin.

Olemme tarkastelleet yksinkertaisinta mutta erittäin tehokasta tapaa saada käsiinsä paljon mehukasta tietoa, jolla voi olla tulevaisuuden näkymiä. Kali Linux on tehnyt tällaisista asioista todella helppoja julkaisunsa jälkeen vuonna 2013, ja sen sisäänrakennetut apuohjelmat palvelevat yhtä tai toista tarkoitusta.

Joka tapauksessa, siinä kaikki nyt. Toivon, että tämä pikaopetus on sinulle hyödyllinen, ja toivottavasti se on auttanut sinua pääsemään phishing-hyökkäysten alkuun. Katso lisää MITM-hyökkäysten opetusohjelmia.

Phenquestions

Phenquestions