Eri tapoja suojata SSH-palvelin

Kaikki kokoonpanon asetukset SSH palvelin voidaan tehdä muokkaamalla ssh_config tiedosto. Tämä määritystiedosto voidaan lukea kirjoittamalla seuraava komento Terminaliin.

[sähköposti suojattu]: ~ $ cat / etc / ssh / ssh_configHUOMAUTUS: Ennen tämän tiedoston muokkaamista sinulla on oltava pääkäyttäjän oikeudet.

Nyt keskustelemme eri tavoista turvata SSH palvelin. Seuraavassa on joitain menetelmiä, joita voimme käyttää omaksumme SSH palvelin turvallisempi

- Muuttamalla Oletus SSH Satama

- Vahvan salasanan käyttäminen

- Julkisen avaimen käyttäminen

- Yhden IP-osoitteen salliminen kirjautua sisään

- Poista tyhjä salasana käytöstä

- Protokollan 2 käyttäminen SSH Palvelin

- Poistamalla X11-edelleenlähetys käytöstä

- Valmiustilan aikakatkaisun asettaminen

- Rajoitetun salasanan asettaminen yrittää

Nyt keskustelemme kaikista näistä menetelmistä yksitellen.

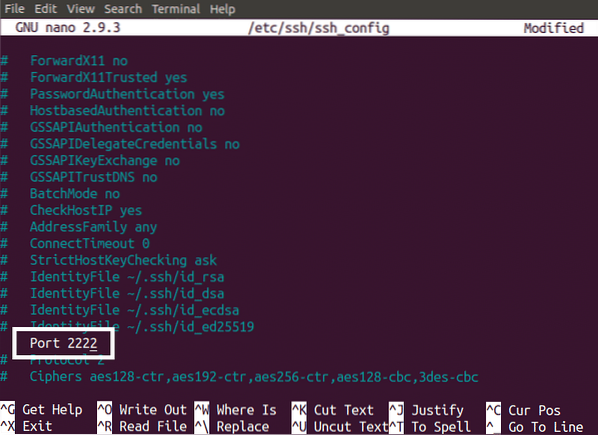

Muuttamalla SSH-oletusporttia

Kuten aiemmin on kuvattu, oletuksena SSH käyttää porttia 22 viestintään. Hakkerien on paljon helpompaa hakkeroida tietojasi, jos he tietävät, mitä porttia käytetään viestintään. Voit suojata palvelimesi muuttamalla oletusasetuksia SSH satamaan. Muuta SSH portti, avoin sshd_config tiedosto nanoeditorilla suorittamalla seuraava komento Terminalissa.

[sähköposti suojattu]: ~ $ nano / etc / ssh / ssh_configEtsi rivi, jolla portin numero on mainittu tässä tiedostossa, ja poista # allekirjoittaa ennen "Satama 22" ja muuta portin numero haluamaasi porttiin ja tallenna tiedosto.

Vahvan salasanan käyttö

Suurin osa palvelimista on hakkeroitu heikon salasanan vuoksi. Hakkerit hakkerivat todennäköisemmin helposti heikon salasanan. Vahva salasana voi tehdä palvelimestasi turvallisemman. Seuraavassa on vinkkejä vahvaan salasanaan

- Käytä isojen ja pienten kirjainten yhdistelmää

- Käytä numeroita salasanassasi

- Käytä pitkää salasanaa

- Käytä salasanassasi erikoismerkkejä

- Älä koskaan käytä nimesi tai syntymäaikasi salasanana

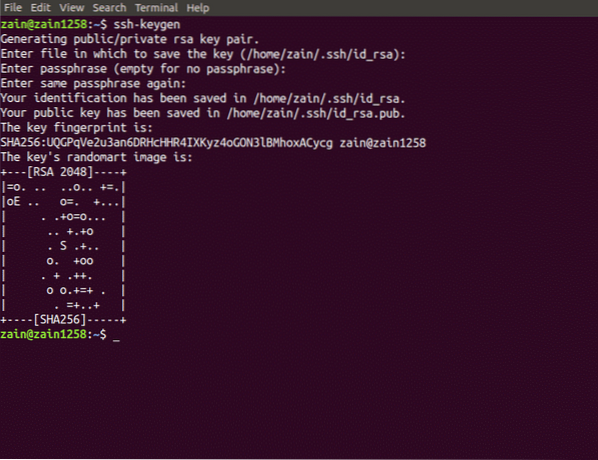

Julkisen avaimen käyttäminen SSH-palvelimen suojaamiseen

Voimme kirjautua sisään SSH palvelinta kahdella tavalla. Yksi käyttää salasanaa ja toinen julkista avainta. Julkisen avaimen käyttäminen kirjautumiseen on paljon turvallisempaa kuin kirjautumiseen salasanalla SSH palvelin.

Avain voidaan luoda suorittamalla seuraava komento Terminalissa

[sähköposti suojattu]: ~ $ ssh-keygenKun suoritat yllä olevan komennon, se pyytää sinua antamaan polun yksityisille ja julkisille avaimillesi. Yksityisen avaimen tallentaa "Id_rsa" nimi ja julkinen avain tallennetaan “Id_rsa.pub" nimi. Oletuksena avain tallennetaan seuraavaan hakemistoon

/ home / käyttäjänimi /.ssh /

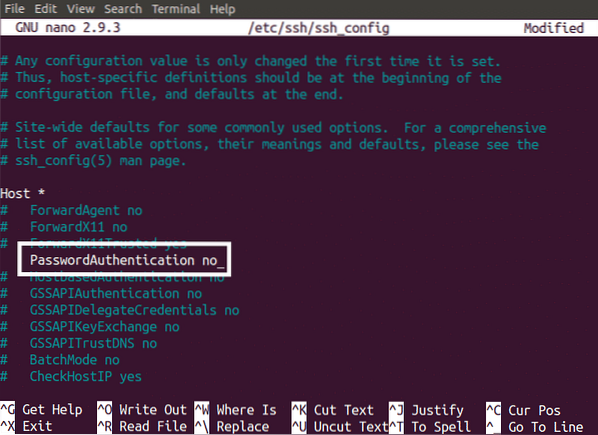

Kun olet luonut julkisen avaimen, määritä tämä avain SSH kirjaudu sisään avaimella. Kun olet varmistanut, että avain toimii kirjautumalla sisään SSH palvelin, poista nyt salasanapohjainen sisäänkirjautuminen käytöstä. Tämä voidaan tehdä muokkaamalla ssh_config tiedosto. Avaa tiedosto haluamassasi editorissa. Poista nyt # ennen "Salasanan todennus kyllä" ja korvaa se

Salasanan todennusnumero

Nyt sinun SSH palvelimelle pääsee vain julkisella avaimella, ja pääsy salasanalla on poistettu käytöstä

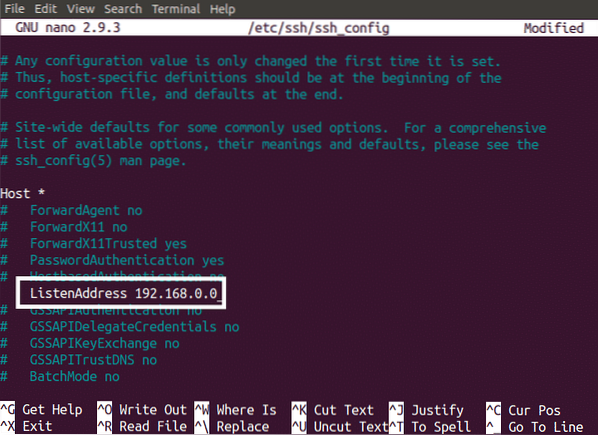

Yhden IP: n salliminen kirjautua sisään

Oletuksena voit SSH palvelimeesi mistä tahansa IP-osoitteesta. Palvelinta voidaan parantaa turvallisemmin, kun sallit yksittäisen IP-osoitteen pääsyn palvelimeesi. Tämä voidaan tehdä lisäämällä seuraava rivi omaan ssh_config tiedosto.

Kuunteleosoite 192.168.0.0Tämä estää kaikkien IP-osoitteiden kirjautumisen sisään SSH muu palvelin kuin syötetty IP (i.e. 192.168.0.0).

HUOMAUTUS: Syötä laitteen IP-osoite “192.168.0.0 ”.

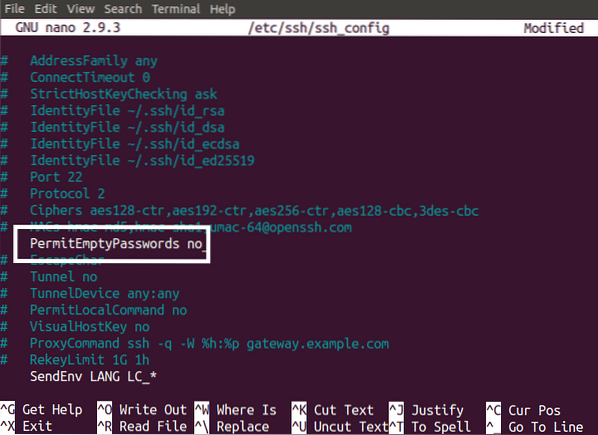

Poista tyhjä salasana käytöstä

Älä koskaan anna kirjautua sisään SSH Palvelin, jolla on tyhjä salasana. Jos tyhjä salasana sallitaan, raa'at joukot hyökkäävät todennäköisemmin palvelimeesi. Poista Tyhjä salasana -kirjautuminen käytöstä avaamalla ssh_config tiedosto ja tee seuraavat muutokset

PermitEmptyPasswords nro

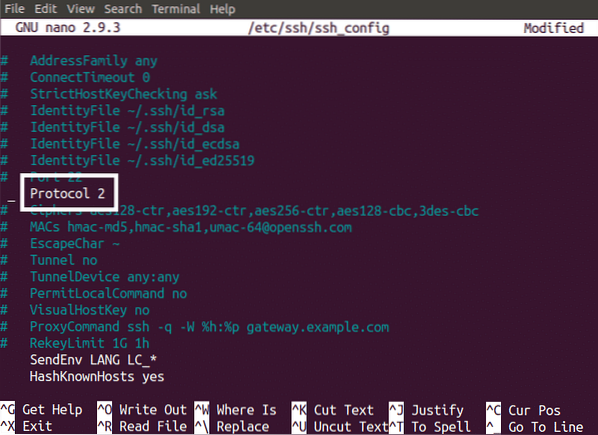

Protokollan 2 käyttö SSH-palvelimelle

Aikaisempaa protokollaa käytettiin SSH on SSH 1. Oletusarvoisesti protokolla on SSH 2, mutta jos sitä ei ole asetettu SSH 2: ksi, sinun on muutettava se SSH 2: ksi. SSH 1 -protokollalla on joitain turvallisuuteen liittyviä kysymyksiä, ja nämä ongelmat on korjattu SSH 2 -protokollassa. Muuta sitä muokkaamalla ssh_config tiedosto alla olevan kuvan mukaisesti

Pöytäkirja 2

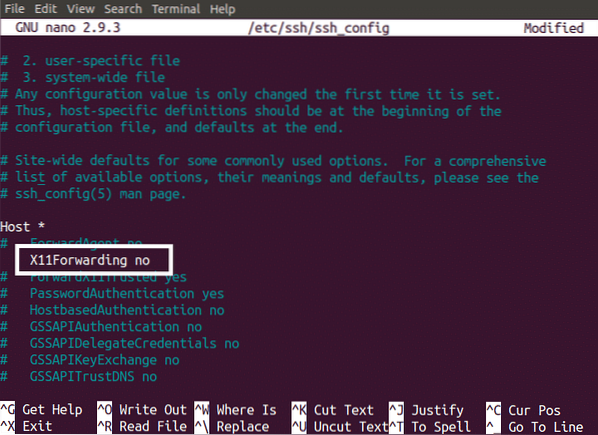

Poistamalla X11-edelleenlähetys käytöstä

X11 Forwarding -ominaisuus antaa graafisen käyttöliittymän (GUI) SSH palvelimen etäkäyttäjälle. Jos X11-edelleenlähetystä ei ole poistettu käytöstä, kuka tahansa hakkeri, joka on hakkeroinut SSH-istuntosi, voi helposti löytää kaikki tiedot palvelimeltasi. Voit välttää tämän poistamalla X11-edelleenlähetyksen käytöstä. Tämä voidaan tehdä muuttamalla ssh_config tiedosto alla olevan kuvan mukaisesti

X11 huolinta nro

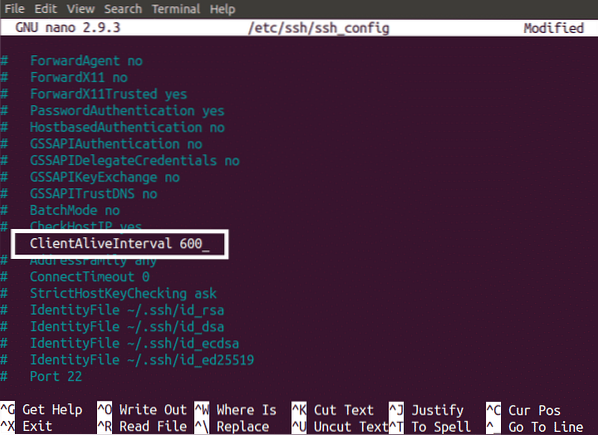

Valmiustilan aikakatkaisun asettaminen

Valmiustilan aikakatkaisu tarkoittaa, jos et tee mitään toimintoa SSH palvelimelle tietyksi ajaksi, sinut kirjataan automaattisesti ulos palvelimeltasi

Voimme parantaa turvallisuustoimenpiteitämme SSH asettamalla lepotilan aikakatkaisun. Esimerkiksi sinä SSH palvelimellasi ja jonkin ajan kuluttua olet kiireinen tekemällä muita tehtäviä ja unohdat kirjautua ulos istunnostasi. Tämä on erittäin suuri turvallisuusriski sinun SSH palvelin. Tämä tietoturvaongelma voidaan ratkaista asettamalla joutokäynnin aikakatkaisu. Valmiustilan aikakatkaisu voidaan asettaa muuttamalla ssh_config tiedosto alla olevan kuvan mukaisesti

ClientAliveInterval 600Asettamalla joutokäynnin aikakatkaisuksi 600 SSH-yhteys katkeaa 600 sekunnin (10 minuutin) kuluttua, kun mitään toimintaa ei ole suoritettu.

Rajoitetun salasanan asettaminen yrittää

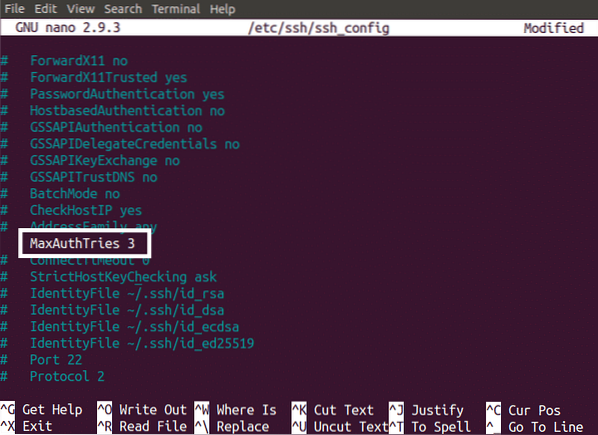

Voimme myös tehdä SSH palvelin suojattu asettamalla tietty määrä salasanayrityksiä. Tästä on hyötyä raakavoimien hyökkääjiä vastaan. Voimme asettaa rajoituksen salasanayrityksille muuttamalla ssh_config tiedosto.

MaxAuthTries 3

Käynnistä SSH-palvelu uudelleen

Monet edellä mainituista menetelmistä on käynnistettävä uudelleen SSH palvelun jälkeen. Voimme käynnistää uudelleen SSH palveluun kirjoittamalla seuraava komento päätelaitteeseen

[sähköposti suojattu]: ~ $ service ssh käynnistyy uudelleenJohtopäätös

Kun olet ottanut yllä olevat muutokset käyttöön SSH palvelin, nyt palvelimesi on paljon turvallisempi kuin aiemmin, eikä raakojen joukkojen hyökkääjillä ole helppoa hakkeroida SSH palvelin.

Phenquestions

Phenquestions