Nopea esittely Fierceen

Tänään esitellään Fierce, upea verkon kartoitus ja porttien skannaustyökalu. Fierce käytetään usein paikantamaan ei-vierekkäistä IP-tilaa ja isäntänimiä verkkojen yli. Fierce on paljon muutakin kuin yksinkertainen IP-skanneri tai DDoS-työkalu. Se on hieno tiedustelutyökalu, jota whitehat-yhteisöt käyttävät kaikkialla maailmassa.

Fierce on suunniteltu erityisesti yritysverkoille ja sitä käytetään todennäköisten kohteiden löytämiseen niiden järjestelmien verkoista. Fierce pystyy etsimään verkkotunnuksia muutamassa minuutissa, ja siitä on tulossa ensisijainen työkalu haavoittuvuuksien tarkistamiseen suurissa verkoissa.

Määritteet

Joitakin sen määritteleviä ominaisuuksia ovat:

- suorittaa käänteisen haun määritetylle alueelle

- Sisäisten ja ulkoisten IP-alueiden haku

- Pystyy suorittamaan koko luokan C skannauksen

- luetellaan kohteiden DNS-tietueet

- Erinomaiset raa'an voiman ominaisuudet yhdistettynä käänteisiin hakuihin, jos raakaa voimaa ei löydy useita isäntiä

- Nimipalvelimien etsintä ja vyöhykkeiden siirtohyökkäys

Jos haluat lisätietoja tämän ohjelmistotekniikan ihmeen toiminnoista ja apuohjelmista, suorita siinä -h-lippu.

Kuinka kovaa suorittaa skannauksen

Huolimatta siitä, että se on niin kekseliäs ja tehokas uudelleenvälitystyökalu, se toimii suhteellisen yksinkertaisesti. Se aloittaa skannausprosessin raa'alla voimahyökkäyksellä, jos se ei pysty suorittamaan helposti kohdealueen vyöhykkeen siirtoa. Fierce käyttää ennalta määrättyä sanalistaa, joka sisältää mahdolliset aliverkkotunnukset, jotka se voi havaita. Jos aliverkkotunnusta ei ole luettelossa, sitä ei tunnisteta.

Peruskannauksen suorittaminen Fiercellä

Osoitetaan, kuinka Fierce toimii yksinkertaisen skannauksen oletusasetuksilla. Täällä suoritamme peruskannauksen (websitename.com). Aloita skannaus kirjoittamalla:

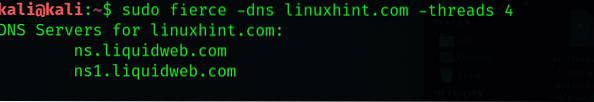

$ kovaa -dns linuxhint.com-säikeet 4

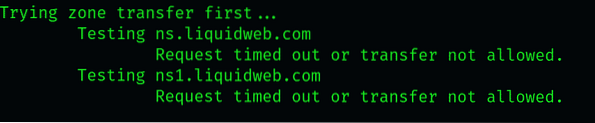

Skannaus kysyy palvelimien nimet, joille kohdesivustoa isännöidään. Seuraavaksi se yrittää vyöhykkeensiirtoa näitä palvelimia vastaan, mikä todennäköisesti epäonnistuu, mutta harvoin voi toimia. Tämä johtuu lähinnä siitä, että tarkistuksen tekemät DNS-kyselyt päättyvät kolmannen osapuolen palvelimiin.

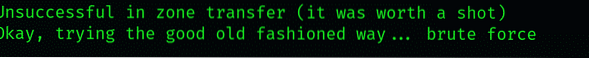

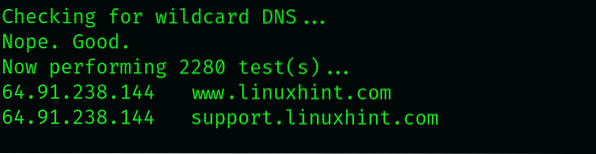

Jos vyöhykkeen siirto epäonnistuu, skannaus yrittää löytää jokerimerkin A tietueen, mikä on merkityksellistä, koska siinä luetellaan kaikki aliverkkotunnukset, jotka määritetään automaattisesti IP-osoitteelle. DNS A -tietueet näyttävät tältä:

Nämä tietueet saattavat olla tai eivät välttämättä ole tietylle verkkosivustolle, mutta jos niitä on (sanotaan verkkosivustollemme kutsutulle verkkosivustolle), ne näyttävät tältä:

Huomaa, kuinka se näyttää lämpötilaksi a.b.c.d. Tämä johtuu osittain siitä, että DNS: ssä * -arvo ratkaisee aliverkkotunnuksen sen IP-osoitteeseen. Suoritetut yritykset karkeasti pakottaa aliverkkotunnukset kestävät ja neutraloivat yleensä tämän tyyppiset tietueet. Silti voimme hankkia joitain asiaankuuluvia tietoja etsimällä lisäarvoja.

Voit esimerkiksi kertoa, onko aliverkkotunnus legitiimi, katsomalla IP-osoitetta, johon se on ratkaistu. Jos useat URL-osoitteet ratkaisevat tietyn IP-osoitteen, ne todennäköisesti menetetään suojaamaan palvelinta skannauksilta, kuten täällä tekemämme tarkistukset. Yleensä verkkosivustot, joilla on ainutlaatuiset IP-arvot, ovat todellisia.

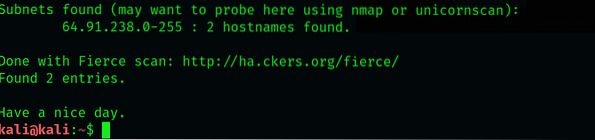

Siirtymällä muihin skannaustuloksiin näet, että 11 merkintää havaittiin tarkistamastamme 1594 sanasta. Meidän tapauksessamme löysimme yhden merkinnän (c.xkcd.com), joka sisälsi tärkeitä tietoja perusteellisen tarkistuksen jälkeen. Katsotaanpa, mitä tällä merkinnällä on meille.

Tarkasteltaessa joitain täällä olevia tietoja voidaan todeta, että jotkut niistä voivat olla aliverkkotunnuksia, joita Fierce ei pystynyt havaitsemaan. Voimme käyttää tästä katkelmia parantamaan sanalistaa, jota skannaus käyttää aliverkkotunnusten havaitsemiseen.

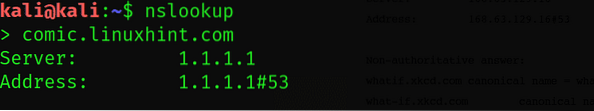

Kehotetaan Fiercea suorittamaan fwd- ja DNS-hakutoiminnot nslookup-komennolla.

$ nslookup

Nslookup-apuohjelma on tarkistanut sarjakuvan.linuxhint.com-aliverkkotunnus eikä saanut tuloksia. Se on kuitenkin kysymys whatifin tarkistamisesta.linuxhint.com-aliverkkotunnus on tuottanut merkittäviä tuloksia: nimittäin CN- ja A-tietueiden vastaukset.

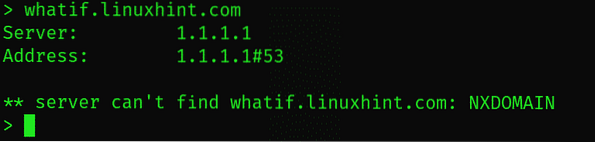

$ nslookup> whatif.linuxhint.com

Tarkastellaanpa hyvin ”whatif.linuxhint.com ”aliverkkotunnuksen tulokset

Kiinnitä huomiota CNAME-tietueeseen, joka on pohjimmiltaan uudelleenohjaus. Esimerkiksi, jos CNAME vastaanottaa kyselyn whatifille.xkcd.fi, se ohjaa pyynnön samanlaiseen nuken aliverkkotunnukseen. Sitten on vielä kaksi CNAME-tietuetta, jotka viime kädessä pyytävät tuottajia.i.ssl.maailmanlaajuinen.nopeasti.net, joka on IP-osoitteessa, kuten viimeinen A-tietue osoittaa.

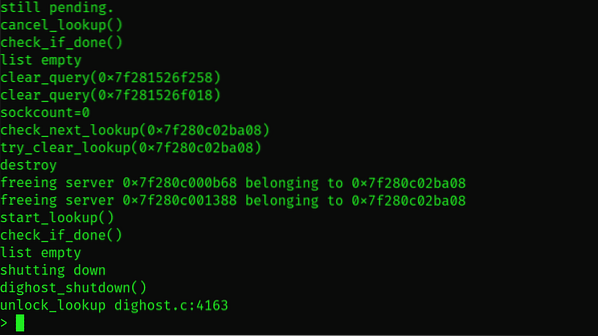

Voit siirtyä nslookupin sanatilaan kirjoittamalla nslookup type set d2 nähdäksesi tulokset paljon yksityiskohtaisemmin.

$ nslookup> aseta d2$ nslookup> whatif.linuxhint.com

Suosittelemme, että tutustut nslookup -komentoon. Se on saatavana kaikissa suosituissa käyttöjärjestelmissä, ja se säästää paljon aikaa, kun haet palvelinta aliverkkotunnuksille.

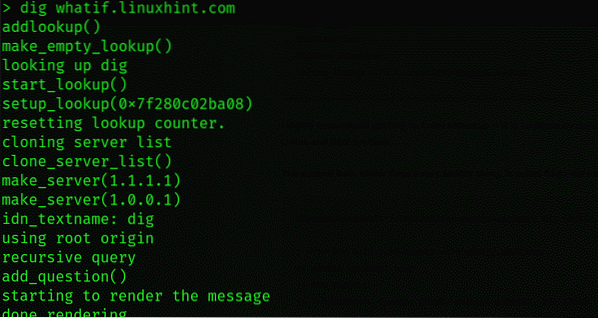

Siellä on toinen hieno työkalu nimeltä dig, jolla on samanlainen tehtävä. Aktivoi kaivaminen ja sinulle esitetään seuraava:

$ nslookup> kaivaa mikä.linuxhint.com

Palautettujen IP-osoitteiden avulla voimme saada käsiimme hyödyllisiä asioita skannatuista verkoista. Jos olisimme toteuttaneet pentestin yritykselle, olisimme voineet saada jonkinlaisen käsityksen heidän julkisesta IP-alueestaan ja voisimme perustella asiaan liittyvien Ips: n tutkinnan tutkimista varten.

Yhteenvetona:

Kuten olemme aiemmin maininneet, Fierce on paljon enemmän kuin yksinkertainen verkkoskanneri. Alla on lueteltu joitain komentoja ja niiden käyttötarkoituksia; Suosittelen, että kokeilet seuraavaksi.

- Sanaluettelo -let määrittelee sanalistatiedoston, jonka avulla palvelimelta haetaan aliverkkotunnuksia.

- muodosta yhteys - Tämä ominaisuus muodostaa yhteyden tunnistettuihin aliverkkotunnuksiin skannauksen aikana

- delay - määrittää viive sekunteina palvelimelle lähetettyjen kyselyjen välillä

- dnsserver - lähetä dnsserver-pyyntöjä

- tiedosto - lataa skannaustulokset määritettyyn hakemistoon

Phenquestions

Phenquestions