Nmap on erittäin hyödyllinen. Jotkut Nmapin ominaisuuksista ovat:

- Nmap on tehokas ja sitä voidaan käyttää skannaamaan valtavia ja valtavia verkkoja eri koneista

- Nmap on kannettava tavalla, joka tukee useita käyttöjärjestelmiä, kuten FreeBSD, Windows, Mac OS X, NetBSD, Linux ja monia muita

- Nmap voi tukea monia verkkokartoituksen tekniikoita, jotka sisältävät käyttöjärjestelmän, portin skannausmekanismin ja version tunnistuksen. Siksi se on joustava

- Nmap on helppokäyttöinen, koska se sisältää parannetun ominaisuuden ja voi aloittaa yksinkertaisesti mainitsemalla "nmap -v-A-kohde-isännän". Se kattaa sekä käyttöliittymän että komentoriviliittymän

- Nmap on erittäin suosittu, koska sadat tuhannet ihmiset voivat ladata sen päivittäin, koska se on saatavana useilla käyttöjärjestelmillä, kuten Redhat Linux, Gentoo ja Debian Linux, jne.

Nmapin päätarkoitus on tehdä Internetistä turvallinen käyttäjille. Se on myös saatavilla ilmaiseksi. Nmap-paketissa on mukana joitain tärkeitä työkaluja, kuten uping, ncat, nmap ja ndiff. Tässä artikkelissa aloitetaan tekemällä peruskannaus kohteelle.

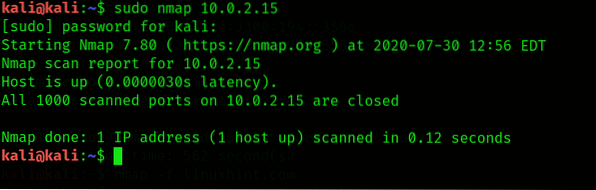

Avaa ensimmäisessä vaiheessa uusi pääte ja kirjoita seuraava syntakse: nmap

Huomatessaan lähdön Nmap tunnistaa avoimet portit, kuten jos ne ovat UDP tai TCP, voi myös etsiä IP-osoitteita ja määrittää sovelluskerroksen protokollan. Uhkien paremman hyödyntämisen kannalta on välttämätöntä tunnistaa kohteen eri palvelut ja avoimet satamat.

Käyttämällä Nmap-sovellusta voit suorittaa varkaustarkistuksen

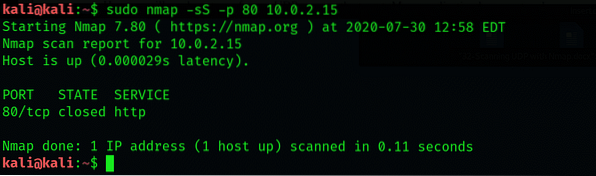

Aluksi avoimessa portissa Nmap luo TCP: n kolmisuuntaisen kättelyn. Kun kättely on muodostettu, kaikki viestit vaihdetaan. Kehittämällä tällaisen järjestelmän meistä tulee kohteen tuntemia. Näin ollen varkaustarkistus suoritetaan Nmapia käytettäessä. Se ei luo täydellistä TCP-kättelyä. Tässä prosessissa hyökkääjälaite huijaa ensin kohdetta, kun TCP SYN -paketti lähetetään tiettyyn porttiin, jos se on auki. Toisessa vaiheessa paketti lähetetään takaisin hyökkääjälaitteelle. Vihdoinkin hyökkääjä lähettää TCP RST -paketin yhteyden palauttamiseksi kohteeseen.

Katsotaanpa esimerkki, jossa tutkitaan Metasploitable VM: n porttia 80 Nmap: n avulla stealth-skannauksen avulla. -S-operaattoria käytetään stealth-skannaukseen, -p-operaattoria käytetään skannaamaan tietty portti. Seuraava nmap-komento suoritetaan:

$ sudo nmap -sS, -p 80 10.0.2.15

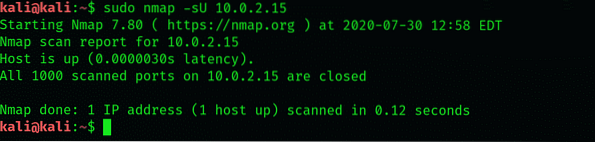

Skannaa UDP-portit Nmap-sovelluksella

Täällä näemme kuinka suorittaa UDP-skannaus kohteelle. Monissa sovelluskerrosprotokollissa on UDP siirtoprotokollana. -SU-operaattoria käytetään suorittamaan UDP-portin skannaus tietylle kohteelle. Tämä voidaan tehdä käyttämällä seuraavaa syntaksia:

$ sudo nmap -sU 10.0.2.15

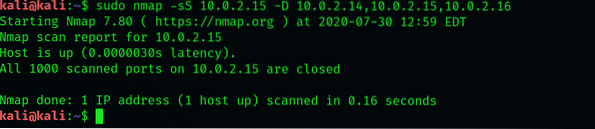

Tunnistus kiertää Nmap-sovelluksella

IP-osoitteet sisältyvät paketin otsikkoon, kun paketti lähetetään laitteesta toiseen. Vastaavasti lähde-IP-osoitteet sisältyvät kaikkiin paketteihin, kun suoritetaan verkon skannaus kohteessa. Nmap käyttää myös houkuttimia, jotka huijaavat kohteen tavalla, joka näyttää olevan peräisin useista lähteistä peräisin olevista IP-osoitteista yhden osoitteen sijasta. Houkuttimille käytetään -D-operaattoria satunnaisten IP-osoitteiden kanssa.

Otamme tässä esimerkin. Oletetaan, että haluamme skannata 10.10.10.100 IP-osoitetta, sitten asetamme kolme houkuttimia, kuten 10.10.10.14, 10.10.10.15, 10.10.10.19. Tätä varten käytetään seuraavaa komentoa:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Yllä olevasta lähdöstä huomasimme, että paketeissa on houkuttimia ja lähde-IP-osoitteita käytetään kohteen porttiskannauksen aikana.

Palomuurit kiertävät käyttämällä Nmapia

Monet organisaatiot tai yritykset sisältävät palomuuriohjelmiston verkkoinfrastruktuurissaan. Palomuurit pysäyttävät verkon skannauksen, josta tulee tunkeutumistestaajien haaste. Nmapissa käytetään useita operaattoreita palomuurin kiertämiseen:

-f (pakettien hajottamiseen)

-mtu (käytetään mukautetun enimmäislähetysyksikön määrittämiseen)

-D RND: (10 kymmenen satunnaisen houkuttimen luomiseksi)

-lähdeportti (käytetään lähdeportin huijaamiseen)

Päätelmä:

Tässä artikkelissa olen osoittanut, kuinka voit suorittaa UDP-skannauksen Nmap-työkalulla Kali Linux 2020: ssa. Olen myös selittänyt kaikki Nmap-työkalussa käytetyt yksityiskohdat ja tarvittavat avainsanat.

Phenquestions

Phenquestions