SCP: n ja SSH: n määrittäminen:

Sinun on suoritettava seuraavat määritysvaiheet, jotta voit suorittaa SCP- ja SSH-operaatioita paikallishostista etäpilvipalveluun:

AWS Systems Manager Agentin asentaminen EC2-ilmentymiin:

Mikä on SSM-agentti?

Amazonin ohjelmisto SSM Agent voidaan asentaa ja konfiguroida EC2-ilmentymään, virtuaalikoneeseen tai paikan päällä olevaan palvelimeen. SSM Agent sallii System Managerin päivittää, hallita ja mukauttaa näitä työkaluja. Agentti käsittelee AWS Cloud System Manager -palvelun pyynnöt, suorittaa ne pyynnössä määritellyllä tavalla ja siirtää tilan ja suoritustiedot takaisin Laitehallintapalveluun Amazon Message Delivery Service -palvelun avulla. Jos seuraat liikennettä, näet Amazon EC2 -esiintymät ja kaikki hybridijärjestelmän paikan päällä olevat palvelimet tai virtuaalikoneet vuorovaikutuksessa ec2-viestien päätepisteiden kanssa.

SSM-agentin asentaminen:

SSM Agent on asennettu oletusarvoisesti joihinkin EC2- ja Amazon System Images (AMI) -esiintymiin, kuten Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 ja 20 ja Amazon 2 ECS -optimoidut AMI. Tämän lisäksi voit asentaa SSM: n manuaalisesti mistä tahansa AWS-alueesta.

Asenna se Amazon Linuxiin ensin lataamalla SSM-agentin asennusohjelma ja suorittamalla se seuraavalla komennolla:

[sähköposti suojattu]: ~ $ sudo yum install -y https: // s3.alueella.amazonaws.com / amazon-ssm-region / latest / linux_amd64 / amazon-ssm-agent.kierroslukuYllä olevassa komennossaalue ” heijastaa Systems Managerin antamaa AWS-alueen tunnusta. Jos et voi ladata sitä alueeltasi, määritit, käytä yleistä URL-osoitetta i.e

[sähköposti suojattu]: ~ $ sudo yum install -y https: // s3.amazonaws.fi / ec2-downloads-windows / SSMAgent / latest / linux_amd64 / amazon-ssm-agent.kierroslukuVarmista asennuksen jälkeen, onko agentti käynnissä vai ei, seuraavalla komennolla:

[sähköposti suojattu]: ~ $ sudo status amazon-ssm-agentJos yllä oleva komento näyttää, että amazon-ssm-agent on pysäytetty, kokeile näitä komentoja:

[sähköposti suojattu]: ~ $ sudo start amazon-ssm-agent[sähköposti suojattu]: ~ $ sudo status amazon-ssm-agent

IAM-ilmentymäprofiilin luominen:

Oletusarvoisesti AWS Systems Managerilla ei ole valtuuksia suorittaa toimintoja ilmentymissäsi. Sinun on sallittava käyttöoikeus käyttämällä AWS Identity and Access Management Instant -profiilia (IAM). Käynnistettäessä kontti siirtää IAM-sijaintitiedot Amazon EC2 -ilmentymälle, jota kutsutaan ilmentymäprofiiliksi. Tämä ehto kattaa kaikkien AWS Systems Manager -ominaisuuksien hyväksynnät. Jos käytät System Manager -ominaisuuksia, kuten Suorita-komento, ilmentymäprofiili, jolla on Session Managerin tarvittavat perusoikeudet, voidaan jo liittää ilmentymiin. Jos ilmentymät ovat jo yhteydessä ilmentymäprofiiliin, joka sisältää AmazonSSMManagedInstanceCore AWS Managed Policy, asianmukaiset Session Manager -käyttöoikeudet on jo annettu. Tietyissä tapauksissa käyttöoikeuksia voidaan joutua muuttamaan istunnonhallinnan käyttöoikeuksien lisäämiseksi ilmentymäprofiiliin. Avaa ensin IAM-konsoli kirjautumalla AWS-hallintakonsoliin. Napsauta nytRoolit”-Vaihtoehto navigointipalkissa. Valitse täällä käytäntöön sisällytettävän tehtävän nimi. Valitse Käyttöoikeudet-välilehdessä Lisää sivun alaosassa oleva käytäntö. Napsauta JSON-välilehteä ja korvaa jo ajoitettu sisältö seuraavalla:

"Versio": "2012-10-17",

"Lausunto": [

"Vaikutus": "Salli",

"Toiminta": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Resurssi": "*"

,

"Vaikutus": "Salli",

"Toiminta": [

"s3: GetEncryptionConfiguration"

],

"Resurssi": "*"

,

"Vaikutus": "Salli",

"Toiminta": [

"kms: Salauksen purku"

],

"Resurssi": "avainnimi"

]

Kun olet vaihtanut sisällön, napsauta tarkastuskäytäntöä. Kirjoita tällä sivulla Nimi-vaihtoehtoon sisäisen käytännön nimi, kuten SessionManagerPermissions. Kun olet tehnyt tämän, valitse Luo käytäntö -vaihtoehto.

Komentoriviliittymän päivittäminen:

Lataa AWS CLI: n versio 2 Linux-komentoriviltä lataamalla ensin asennustiedosto käpristyskomennolla:

[sähköposti suojattu]: ~ $ curl "https: // awscli.amazonaws.com / awscli-exe-linux-x86_64.zip "-o" awscliv2.postinumero"Pura asennusohjelma tämän komennon avulla:

[sähköposti suojattu]: ~ $ pura awscliv2.postinumeroVarmista, että päivitys on käytössä samassa paikassa kuin jo asennettu AWS CLI -versio 2, etsimällä olemassa oleva symlinkki, joka komento, ja asennushakemisto käyttämällä ls-komentoa seuraavasti:

[sähköposti suojattu]: ~ $ joka aws[sähköposti suojattu]: ~ $ ls -l / usr / local / bin / aws

Rakenna asennus-komento käyttämällä tätä symlink- ja hakemistotietoa ja vahvista asennus alla olevilla komennoilla:

[sähköposti suojattu]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli - päivitys[sähköposti suojattu]: ~ $ aws --versio

Session Manager -laajennuksen asentaminen:

Asenna Session Manager -laajennus paikalliseen tietokoneeseesi, jos haluat käyttää AWS-käyttöliittymää istuntojen aloittamiseen ja lopettamiseen. Asenna tämä laajennus Linuxiin lataamalla ensin RPM-paketti ja asentamalla se sitten seuraavalla komentosarjalla:

[sähköposti suojattu]: ~ $ curl "https: // s3.amazonaws.fi / session-manager-downloads / plugin / latest / linux_64bit / session-manager-plugin.rpm "-o" session-manager-plugin.rpm "[sähköposti suojattu]: ~ $ sudo yum install -y session-manager-plugin. kierrosluku

Paketin asentamisen jälkeen voit varmistaa, että laajennus on asennettu onnistuneesti, käyttämällä seuraavaa komentoa:

[sähköposti suojattu]: ~ $ session-manager-pluginTAI

[sähköposti suojattu]: ~ $ aws ssm -aloitusistunto - kohdetunnus-ilmentymälle-sinulla on käyttöoikeudetPaikallisen isännän SSH-määritystiedoston päivittäminen:

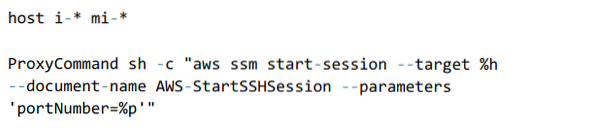

Muuta SSH-määritystiedosto sallimaan välityspalvelimen komennon aloittaa istunnonhallinnan istunto ja välittää kaikki tiedot yhteyden kautta. Lisää tämä koodi SSH-määritystiedostoon, jonka nopeus on ”~ /.ssh / config ”:

SCP: n ja SSH: n käyttäminen:

Nyt olet valmis lähettämään SSH- ja SCP-yhteydet pilviominaisuuksillasi suoraviivaisesti läheiseltä tietokoneeltasi, kun edellä mainitut vaiheet on suoritettu.

Hanki pilvivarojen instanssitunnus. Tämä voidaan saavuttaa AWS-hallintakonsolin tai seuraavan komennon avulla:

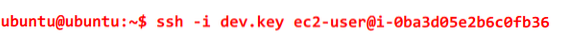

[sähköposti suojattu]: ~ $ aws ec2 kuvaa-instanssejaSSH voidaan suorittaa tavalliseen tapaan käyttämällä isäntänimena instanssitunnusta, ja SSH-komentorivi vaihtaa näin:

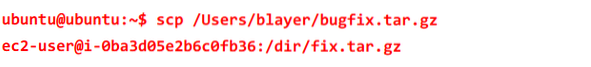

Nyt tiedostot voidaan siirtää helposti etäkoneelle ilman välivaihetta SCP: n avulla.

Päätelmä:

Käyttäjät ovat luottaneet palomuureihin vuosien päästä pilvipalvelun turvalliseen käyttöön, mutta näillä vaihtoehdoilla on salauksen ja hallinnan yleisiä ongelmia. Vaikka muuttumaton infrastruktuuri on ihanteellinen tavoite useista syistä, joissakin tapauksissa reaaliaikaisen järjestelmän luominen tai ylläpito edellyttää kopioiden korjaustiedostojen tai muun tiedon kopioimista live-ilmentymiin, ja monien on lopulta tarpeen päästä reaaliajassa toimiviin järjestelmiin tai säätää niitä. AWS Systems Manager Session Manager sallii tämän ominaisuuden ilman ylimääräistä palomuurin sisäänpääsyä ja tarvetta ulkoisille ratkaisuille, kuten S3-välikäyttö.

Phenquestions

Phenquestions