Kyberturvallisuuden merkitys ja kysyntä:

Ensinnäkin meidän on tiedettävä kyberturvallisuuden merkitys ja haluan sinun tietävän, että jokaisen tietotekniikan edistyksen yhteydessä, joka on melkein joka päivä, siihen liittyy turvallisuusongelma. Tämä huoli lisää tietoturva-alan ammattilaisten kysyntää ja tarvetta turvallisuuden maailmassa. Ja näin kyberturvallisuusala kasvaa nopeasti. Jos aiot liittyä kyberturvallisuuteen, olet iloinen siitä, että työttömyysaste tällä alalla on 0% ja tämä työttömyysaste jatkuu myös tulevina vuosina. Johtava kyberturvallisuuden tutkija ja kustantaja Cybersecurity Ventures on myös ennustanut, että.5 miljoonaa kyberturvallisuutta koskevaa työpaikkaa vuoteen 2021 mennessä.

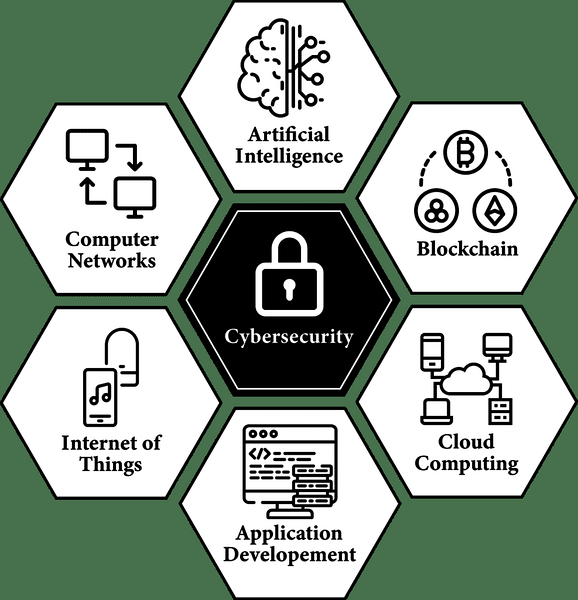

Missä kyberturvallisuutta sovelletaan?

Lähinnä kuulet paljon erilaisia nimiä tälle kentälle, kuten tietoturva, kyberturvallisuus tai eettinen hakkerointi, mutta kaikki nämä tarkoittavat enemmän tai vähemmän samaa. Turvallisuus ei ole vain ala, joka liittyy yhteen tai useampaan tekniikan näkökulmaan, mutta se on tärkeä ja olennainen osa kaikkia teknologiailmiöitä innovatiivisimmista ilmiöistä, kuten tekoäly, tekoäly, pilvipalvelu, lohkoketju, esineiden internet (IoT) useimpiin perinteisiin verkkoihin, kuten tietokoneverkot, sovellusten suunnittelu ja kehittäminen. Ja se on erityisen tärkeää näiden tekniikoiden kannalta, koska ilman heidän turvallisuuttaan kukin heistä romahtaisi ja muuttuisi katastrofiksi sen sijaan, että olisi edistäjä.

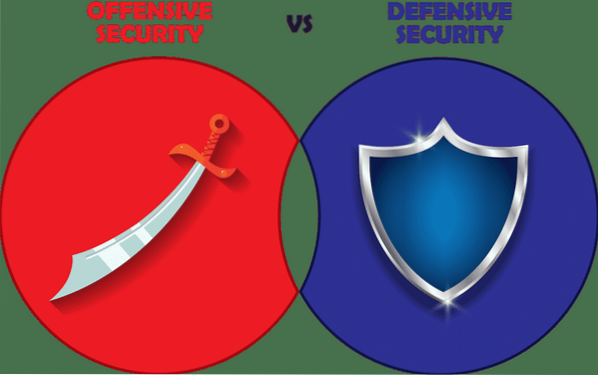

Eettinen hakkerointi:

Hyökkäystä tai yrityksen omaisuuden puolustamista yrityksen omaksi hyödyksi tai heidän turvallisuutensa arvioimiseksi kutsutaan eettiseksi hakkeroinniksi. Vaikka on joitain hakkereita, jotka hakkeroivat tai hyökkäävät epäeettisesti omien motiiviensa ja häirintätarkoitustensa vuoksi, keskustelemme tässä kuitenkin vain eettisistä hakkereista, jotka testaavat yritysten turvallisuutta heidän puolestaan ja nämä työskentelevät eettisellä tavalla asiakkaiden turvallisuuden parantaminen. Nämä eettiset hakkerit jaetaan roolien perusteella kahteen pääryhmään, toisin sanoen.e., Hyökkäävä turvallisuus ja puolustava turvallisuus, ja nämä luokat toimivat päinvastaisella tavalla haastamalla toistensa työn maksimaalisen turvallisuuden tarjoamiseksi ja ylläpitämiseksi.

Hyökkäävä turvallisuus:

Hyökkäävä turvallisuus tarkoittaa ennakoivien ja hyökkäävien tekniikoiden käyttöä yrityksen turvallisuuden ohittamiseksi yrityksen turvallisuuden arvioimiseksi. Hyökkäävä turvallisuusalan ammattilainen hyökkää asiakkaansa omaisuutta reaaliajassa aivan kuten epäeettinen hakkeri, mutta asiakkaan suostumuksella ja ehtojen mukaisesti, mikä tekee siitä eettisen. Tähän turvallisuusjoukkojen luokkaan viitataan myös punaisena joukkueena, ja ihmisiä, jotka harjoittavat sitä erikseen tai ryhmissä, kutsutaan punaisiksi joukkueiksi tai tunkeutumistestaajiksi. Seuraavassa on joitain loukkaavien turvallisuusalan ammattilaisten tehtävien erilaisia makuja:

Tunkeutumistestaus tai haavoittuvuusanalyysi:

Tunkeutumistestaus tai haavoittuvuusanalyysi tarkoittaa yrityksen olemassa olevan hyödyntämisen aktiivista etsimistä yrittämällä ja hyökkäämällä kaikilla eri tavoilla ja selvittämään, voivatko todelliset hyökkääjät lopulta vaarantaa tai rikkoa luottamuksellisuutta, eheyttä tai saatavuutta. Lisäksi, jos haavoittuvuuksia havaitaan, punaisen ryhmän on ilmoitettava niistä ja myös heikkouksille ehdotetaan ratkaisuja. Suurin osa yrityksistä vuokraa eettisiä hakkereita tai rekisteröi itsensä vikapalkkio-ohjelmiin testatakseen alustansa ja palvelunsa, ja nämä hakkerit saavat palkkion vastineeksi haavoittuvuuksien löytämisestä, ilmoittamisesta ja julkistamisesta ennen niiden korjaamista.

Haittaohjelmien koodaus:

Haittaohjelma viittaa haittaohjelmiin. Tämä haittaohjelma voi olla monikäyttöinen sen valmistajan mukaan, mutta sen tärkein motiivi on vahingoittaa. Nämä haittaohjelmat voivat tarjota hyökkääjille mahdollisuuden automatisoida komentojen suorittaminen kohteessa. Yksi tapa suojata näitä haittaohjelmia vastaan on haittaohjelmien ja virusten torjunta. Red Teamerilla on myös rooli haittaohjelmien kehittämisessä ja testauksessa yrityksille asennettujen haittaohjelmien ja virustorjuntajärjestelmien arviointia varten.

Tunkeutumisen testaustyökalujen kehitys:

Jotkut punaisesta ryhmätyöstä voidaan automatisoida kehittämällä työkaluja hyökkäystekniikoille. Punainen joukkue kehittää myös näitä työkaluja ja ohjelmistoja, jotka automatisoivat heikkoutensa testaustehtävät ja tekevät niistä myös aikaa ja kustannustehokkaita. Toiset voivat käyttää näitä tunkeutumistestaustyökaluja myös turvallisuuden arviointiin.

Puolustava turvallisuus:

Toisaalta puolustava turvallisuus on tarjota ja parantaa turvallisuutta käyttämällä reaktiivisia ja puolustavia lähestymistapoja. Puolustusturvan tehtävä on monipuolisempaa kuin hyökkäävä turvallisuus, koska heidän on pidettävä mielessä kaikki seikat, joista hyökkääjä voi hyökätä, kun taas hyökkäävä joukkue tai hyökkääjät voivat käyttää mitä tahansa tapaa hyökätä. Tätä kutsutaan myös nimellä Blue Teaming tai Security Operation Center (SOC) ja ihmisiä, jotka harjoittavat sitä, kutsutaan Blue Teamersiksi tai SOC-insinööreiksi. Sinisten joukkueiden velvollisuuksiin kuuluvat:

Suojauksen seuranta:

Suojauksen seurannalla tarkoitetaan organisaation tai yrityksen turvallisuuden hallintaa ja valvontaa sekä sen varmistamista, että sen aiotut käyttäjät käyttävät palveluita laillisesti ja asianmukaisesti. Tähän sisältyy yleensä sovellusten ja palveluiden käyttäjien käyttäytymisen ja toiminnan seuranta. Tätä työtä tekevää sinistä joukkuetta kutsutaan usein turvallisuusanalyytikkoksi tai SOC-analyytikoksi.

Uhkien metsästys:

Aktiivinen uhkan löytäminen ja metsästäminen oman verkon sisällä, joka on jo saattanut vaarantaa sen, kutsutaan uhkien metsästykseksi. Nämä suoritetaan yleensä hiljaisille hyökkääjille, kuten Advanced Persistent Threat (APT) -ryhmille, jotka eivät ole yhtä näkyviä kuin tavalliset hyökkääjät. Uhkajahdissa näitä hyökkääjäryhmiä etsitään aktiivisesti verkosta.

Tapahtumavastaus:

Kuten nimestäkin voi päätellä, tapahtumien vastatoimet suoritetaan aina, kun hyökkääjä joko yrittää aktiivisesti tai on jo jotenkin rikkonut yrityksen tietoturvaa, mikä on vastaus hyökkäyksen minimoimiseksi ja lieventämiseksi sekä yrityksen tietojen ja eheyden säästämiseksi kadonneilta tai vuotavilta.

Oikeuslääketiede:

Aina kun yritystä rikotaan, rikosteknologiaa suoritetaan rikoksen esineiden ja tietojen löytämiseksi. Nämä artefaktit sisältävät tietoja siitä, miten hyökkääjä hyökkäsi, kuinka hyökkäys onnistui, kuka oli hyökkääjä, mikä oli hyökkääjän motiivi, kuinka paljon tietoa on vuotanut tai kadonnut, kuinka kadonneet tiedot palautetaan siellä on haavoittuvuuksia tai inhimillisiä virheitä ja kaikki ne artefaktit, jotka voivat auttaa yritystä muutenkin rikkomuksen jälkeen. Nämä rikosteknologiat voivat olla hyödyllisiä korjaamaan nykyisiä heikkouksia, etsimään vastuullisia ihmisiä hyökkäyksestä tai tarjoamaan avoimen lähdekoodin tietoja hyökkääjän tulevien hyökkäysten ja suunnitelmien purkamiseen ja epäonnistumiseen.

Haittaohjelmien peruutus:

Muunna tai käännetään suoritettava tiedosto tai binaaritiedosto ihmiselle tulkittavaksi ohjelmointikielen lähdekoodiksi ja yritetään sitten ymmärtää haittaohjelman toiminta ja tavoitteet ja löytää sitten ulospääsy auttamaan rikosteknologiassa, takaovissa, hyökkääjän tunnistamisessa tai muussa tiedossa. voi olla hyödyllinen, sanotaan olevan haittaohjelmien käänteinen.

Suojattu sovelluskehitys:

Siniset tiimit paitsi valvovat ja puolustavat asiakkaidensa turvallisuutta, mutta myös auttavat tai joskus itse suunnittelevat sovellusten arkkitehtuuria ja kehittävät niitä pitäen mielessä sen turvallisuusnäkökulma, jotta heitä ei hyökätä.

Johtopäätös

Tämä tiivistää melkein kaiken lyhyesti eettisen hakkeroinnin merkityksestä, laajuudesta ja täyttämättömästä kysynnästä sekä erityyppisten eettisten hakkereiden rooleista ja velvollisuuksista. Toivottavasti löydät tämän blogin hyödyllisenä ja informatiivisena.

Phenquestions

Phenquestions