WireGuard on suosittu point-to-point avoimen lähdekoodin tiedonsiirtoprotokolla, jota käytetään luomaan turvallinen ja nopea virtuaalisen yksityisen verkon tunneli. Tämä VPN on suunniteltu käytettäväksi Linux-ytimessä. WireGuard on kevyt VPN, joka tarjoaa käyttäjille erittäin nopeat nopeudet.

Tässä artikkelissa kerrotaan, kuinka WireGuard asennetaan ja asennetaan CentOS 8 -järjestelmään. WireGuardin asennus ja asennus on paljon helpompaa kuin jo olemassa olevat VPN: t, kuten OpenVPN, ja tämä on merkittävä syy sen kasvavaan suosioon Linux-yhteisössä.

Yleiskatsaus

Tämä artikkeli koostuu kahdesta osasta:

- Ensimmäisessä osassa asennamme ja konfiguroimme CentOS 8 -laitteen, joka toimii a WireGuard VPN -palvelin.

- Toisessa osassa asennamme ja konfiguroimme CentOS 8 -laitteen, joka toimii a WireGuard VPN -asiakas.

WireGuardin asentaminen ja määrittäminen CentOS 8 -palvelimelle

Tässä osiossa perustetaan CentOS 8-kone, joka toimii palvelimena asentamalla WireGuard.

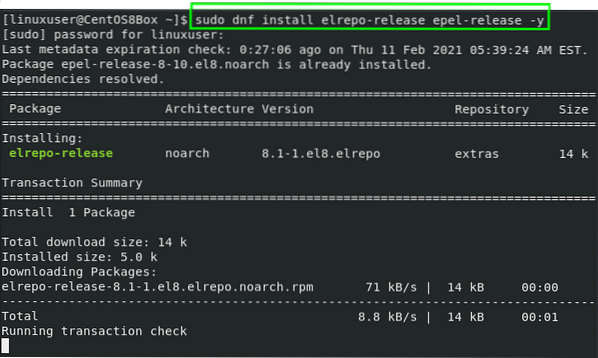

Vaihe 1: Lisää EPEL- ja Elrepo-arkistot

Aloita WireGuardin asentaminen CentOS 8: een lisäämällä ensin EPEL- ja Elrepo-arkistot asentaaksesi ytimen moduulit ja WireGuard-työkalut.

$ sudo dnf asenna epel-release elrepo-release -y

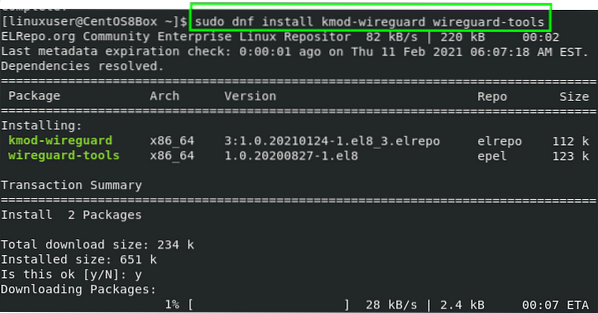

Asenna vaadittujen arkistojen jälkeen ytimen moduulit ja WireGuard-työkalut.

Vaihe 2: Asenna ytimen moduulit ja WireGuard-työkalut

Ytimen moduulit ja WireGuard-työkalut voidaan asentaa nopeasti EPEL- ja Elrepo-arkistoista antamalla seuraava komento:

$ sudo dnf asenna kmod-wireguard wireguard-työkalut

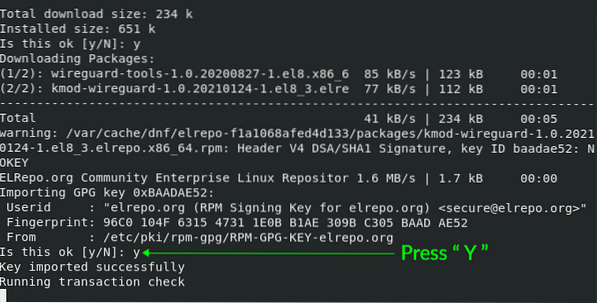

Kun sinulta kysytään lupaa tuoda ja lisätä GPG-avaimet CentOS 8 -järjestelmään, salli tämä toiminto kirjoittamalla "Y" ja painamalla "Enter".”

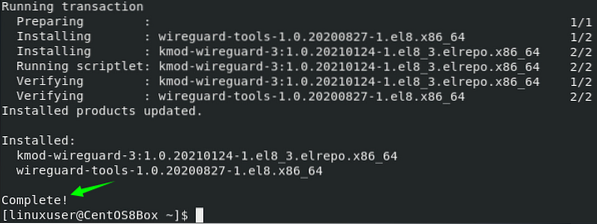

Kun WireGuard-työkalut on asennettu onnistuneesti, teemme nyt joitain määrityksiä.

Vaihe 3: Luo julkiset ja yksityiset avaimet

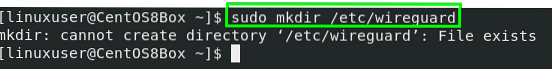

Ensin luomme uuden hakemiston '/ etc / wireguard', jotta voimme määrittää VPN-palvelimen hakemistossa. Voit luoda uuden hakemiston '/ etc / wireguard' CentOS 8 -järjestelmään antamalla seuraavan komennon.

sudo mkdir / etc / wireguard

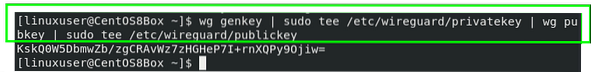

Kun olet luonut hakemiston, luo julkiset ja yksityiset avaimet komentorivityökaluilla wg ja tee. Komento yksityisten ja julkisten avainten luomiseksi on seuraava.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Luotu avain tulostetaan, kun yllä oleva komento suoritetaan.

Vaihe 4: Tunnelilaitteen määritys VPN-liikenteen reitittämistä varten

Voit määrittää laitteen luomalla määritystiedoston hakemistoon '/ etc / wireguard' ja avaamalla tiedoston nanoeditorilla.

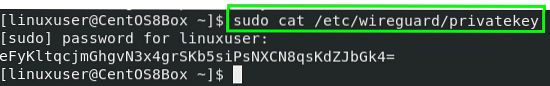

Hanki yksityinen avain ennen määritystiedoston luomista seuraavalla komennolla.

$ sudo cat / etc / wireguard / privatekey

Tallenna yksityinen avain jonnekin; tarvitset tämän avaimen myöhemmin kokoonpanotiedostossa.

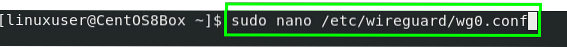

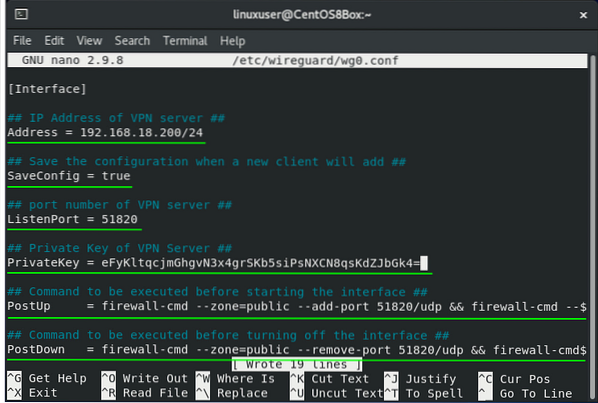

Luo nyt ”wg0.conf ”tiedosto.

$ sudo nano / etc / wireguard / wg0.konf

Lisää alla annettu sisältö kansioon "/ etc / wireguard / wg0.conf ”tiedosto.

[Käyttöliittymä]## VPN-palvelimen IP-osoite ##

Osoite = 192.168.18.200/24

## Tallenna kokoonpano, kun uusi asiakas lisää ##

SaveConfig = tosi

## VPN-palvelimen porttinumero ##

ListenPort = 51820

## VPN-palvelimen yksityinen avain ##

Yksityinen avain = SERVER_PRIVATE_KEY

## Komento suoritettava ennen käyttöliittymän käynnistämistä ##

PostUp = palomuuri-cmd --zone = julkinen --add-portti 51820 / udp && palomuuri-cmd --zone = julkinen --add-naamiointi

## Komento suoritettava ennen käyttöliittymän sammuttamista ##

PostDown = palomuuri-cmd - poista-portti 51820 / udp --zone = julkinen && palomuuri-cmd - poista-masquerade - alue = julkinen

Tämä määritystiedosto sisältää seuraavat avaintermit:

- Osoite - käyttöliittymän yksityinen IP-osoite (wg0).

- Tallenna kokoonpano = true - tallentaa käyttöliittymän tilan palvelimen uudelleenkäynnistyksen tai sammutuksen yhteydessä.

- ListenPort - portti, jossa WireGuard-daemon kuuntelee.

- Yksityinen avain - juuri luomamme avain.

- PostUp - tämä komento suoritetaan ennen käyttöliittymän käynnistämistä

- PostDown - tämä komento suoritetaan ennen käyttöliittymän sammuttamista.

Nyt kun ymmärrät määritystiedoston melko hyvin, voit tallentaa tiedoston ja poistua pikanäppäimillä (CTRL + S) ja (CTRL + X).

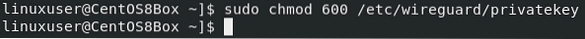

Vaihe 5: Määritä määritysoikeudet ja ”privateekey” -tiedosto

Nyt teemme VPN-palvelimesta hieman turvallisemman. Peruskäyttäjällä ei pitäisi olla oikeuksia lukea asetustiedostoa ja 'privatekey' -tiedostoa. Saadaksesi pääsyn näihin tiedostoihin, vaihdamme näiden kahden tiedoston tilaksi 600. Komento käyttöoikeuksien asettamiseksi on annettu alla.

$ sudo chmod 600 / etc / wireguard / privatekey

Kun käyttöoikeudet on viimeistelty, käynnistämme käyttöliittymän (wg0) wg-quick-komentorivityökalulla.

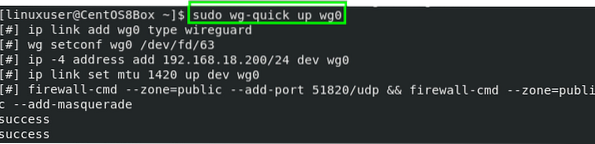

Vaihe 6: Käynnistä käyttöliittymä

Käynnistä käyttöliittymä antamalla alla annettu komento:

$ sudo wg-nopea ylös wg0

Jos olet saanut yllä olevassa kuvakaappauksessa näytetyn tuloksen, olet aloittanut käyttöliittymän onnistuneesti. Tarkistamme nyt käyttöliittymän tilan.

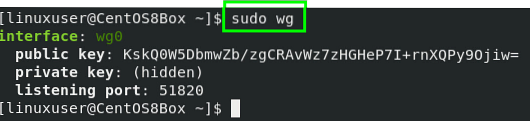

$ sudo wg

Ota käyttöliittymä käyttöön käynnistääksesi käyttöliittymän automaattisesti käynnistettäessä CentOS 8 -palvelinta.

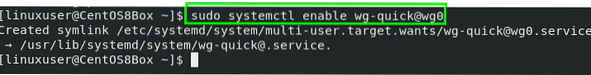

$ sudo systemctl ottaa käyttöön wg-quick @ wg0

Tässä vaiheessa palvelimen asennus on valmis. Jos haluat nyt määrittää tämän VPN-palvelimen NAT: lle, sinun on otettava käyttöön IPv4-edelleenlähetys.

Vaihe 7: Ota IPv4-edelleenlähetys käyttöön

Ota IPv4-edelleenlähetys käyttöön NAT: lle luomalla ”99-mukautettu.conf-tiedosto "/ etc / sysctl.d ”-hakemisto nanoeditorilla.

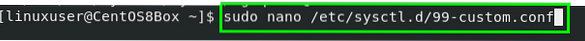

$ sudo nano / etc / sysctl.d / 99-mukautettu.konf

Lisää seuraava sisältö kansioon / / etc / sysctl.d / 99-mukautettu.conf ”

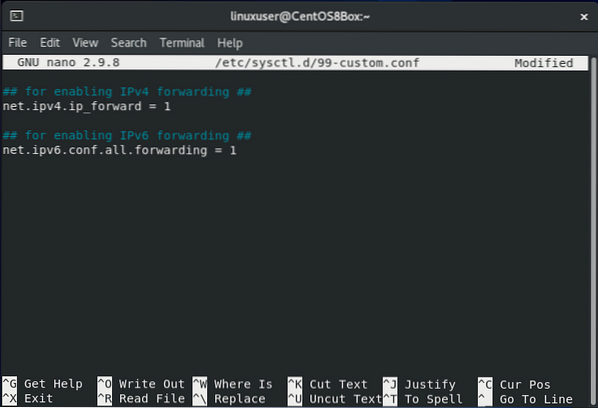

## IPv4-edelleenlähetyksen ottamiseksi käyttöön ##netto.ipv4.ip_ eteenpäin = 1

Ota IPv6-edelleenlähetys käyttöön lisäämällä seuraava sisältö "/ etc / sysctl.d / 99-mukautettu.conf ”tiedosto.

## IPv6-edelleenlähetyksen ottamiseksi käyttöön ##netto.ipv6.konf.kaikki.edelleenlähetys = 1

Kun olet ottanut IPv4-edelleenlähetyksen käyttöön, tallenna tiedosto ja poistu pikanäppäimillä (CTRL + S) ja (CTRL + X).

Siirrytään nyt WireGuard Client -koneen asentamiseksi.

WireGuard VPN: n asennus ja konfigurointi CentOS 8 Client -sovelluksessa

Tässä osiossa perustetaan CentOS 8 -laite, joka toimii asiakkaana. WireGuard VPN -asiakkaan asennus- ja määritysprosessi on lähes sama kuin WireGuard VPN -palvelimessa.

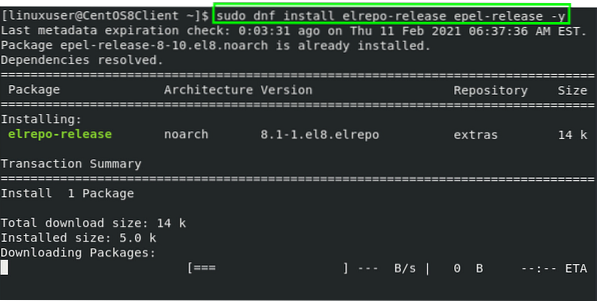

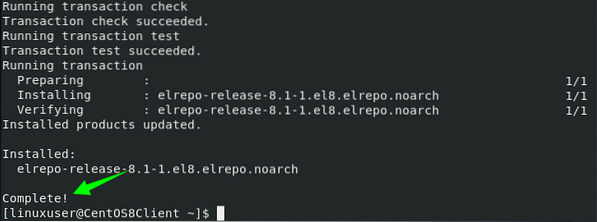

Vaihe 1: Lisää EPEL- ja Elrepo-arkistot

Ensin lisätään EPEL- ja Elrepo-arkistot ytimen moduulien ja WireGuard-työkalujen asentamiseksi:

$ sudo dnf asenna epel-release elrepo-release -y

Asennettuamme tarvittavat arkistot nyt asennamme ytimen moduulit ja WireGuard-työkalut.

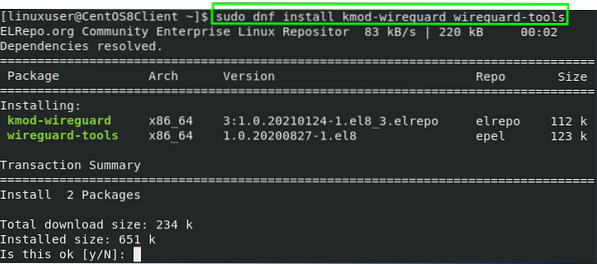

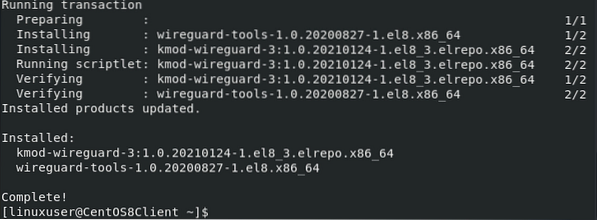

Vaihe 2: Asenna ytimen moduulit ja WireGuard-työkalut

Ytimen moduulit ja WireGuard-työkalut voidaan nyt asentaa EPEL- ja Elrepo-arkistoista antamalla seuraava komento.

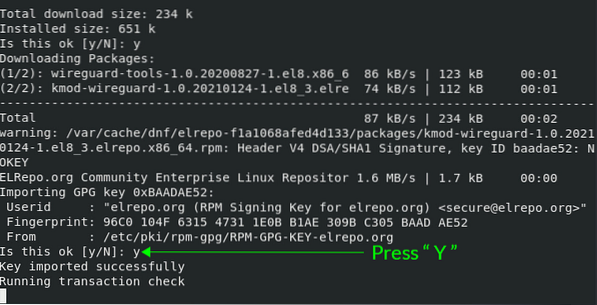

$ sudo dnf asenna kmod-wireguard wireguard-työkalut

Kun sinulta kysytään lupaa tuoda ja lisätä GPG-avaimet CentOS 8 -järjestelmään, salli muutokset kirjoittamalla "Y" ja painamalla "Enter".”

Kun WireGuard-työkalut on asennettu onnistuneesti, myös CentOS 8 Client -kone on määritettävä.

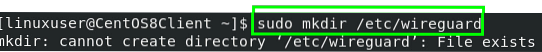

Vaihe 3: Luo julkiset ja yksityiset avaimet

Tässä vaiheessa luomme uuden hakemiston '/ etc / wireguard' asiakaskoneeseen. Jos haluat luoda uuden hakemiston '/ etc / wireguard' CentOS 8 -järjestelmään, kirjoita seuraava komento.

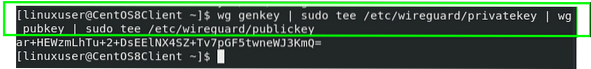

sudo mkdir / etc / wireguard

Kun olet luonut hakemiston, luo julkiset ja yksityiset avaimet komentorivityökaluilla wg ja tee. Komento yksityisten ja julkisten avainten luomiseen on annettu alla.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Luodut avaimet tulostetaan nyt.

Vaihe 4: Kokoonpano VPN-liikenteen reitittämistä varten

Tässä vaiheessa luomme asetustiedoston hakemistoon '/ etc / wireguard' ja avaamme sen nanoeditorilla.

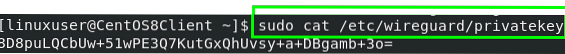

Hanki yksityinen avain ennen määritystiedoston luomista seuraavalla komennolla.

$ sudo cat / etc / wireguard / privatekey

Tallenna yksityinen avain jonnekin; tarvitset sitä myöhemmin kokoonpanotiedostossa.

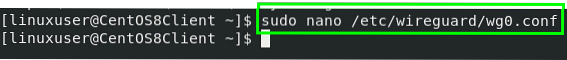

Luo nyt ”wg0.conf ”tiedosto.

$ sudo nano / etc / wireguard / wg0.konf

Lisää alla annettu sisältö kansioon / / etc / wireguard / wg0.conf ”tiedosto

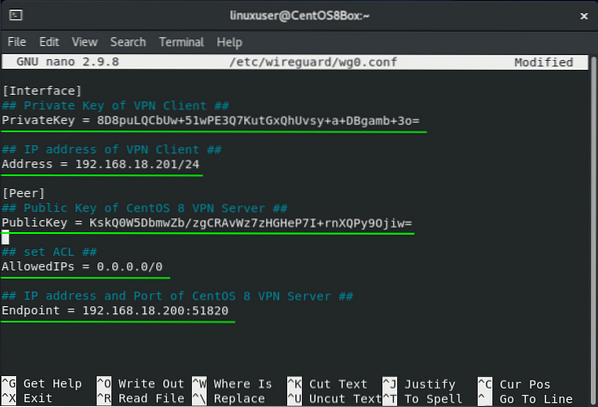

[Käyttöliittymä]## VPN-asiakkaan yksityinen avain ##

PrivateKey = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## VPN-asiakkaan IP-osoite ##

Osoite = 192.168.18.201/24

[Tähyillä]

## CentOS 8 VPN -palvelimen julkinen avain ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## aseta ACL ##

Sallittu IP = 0.0.0.0/0

## IP-osoite ja CentOS 8 VPN -palvelimen portti ##

Päätepiste = 192.168.18.200: 51820

Kokoonpanotiedosto sisältää seuraavat avaintermit:

- Yksityinen avain - asiakaskoneella luotu avain.

- Osoite - liitännän IP-osoite (wg0).

- Julkinen avain - sen VPN-palvelinkoneen julkinen avain, johon haluamme muodostaa yhteyden.

- Sallitut IP-osoitteet - kaikki sallitut IP-osoitteet liikennevirtaa varten VPN: n avulla.

- Päätepiste - annamme sen CentOS 8 -palvelinkoneen IP-osoitteen ja portin numeron, johon haluamme muodostaa yhteyden.

Olemme nyt myös määrittäneet asiakaskoneen. Tallenna tiedosto ja poistu pikanäppäimillä (CTRL + S) ja (CTRL + X).

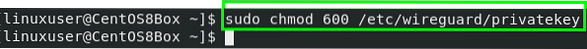

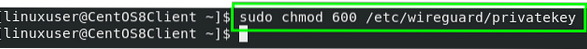

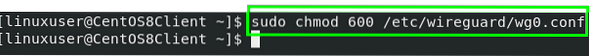

Vaihe 5: Määritä määritysoikeudet ja ”privatekey” -tiedosto

Nyt vaihdamme tilan ja asetustiedoston ja “privatekey” -tiedoston oikeudet asetetaan 600: ksi. Määritä käyttöoikeudet kirjoittamalla seuraava komento.

$ sudo chmod 600 / etc / wireguard / privatekey

Nyt kun käyttöoikeudet on viimeistelty, voimme käynnistää käyttöliittymän (wg0) komentorivityökalulla "wg-quick".

Vaihe 6: Käynnistä käyttöliittymä

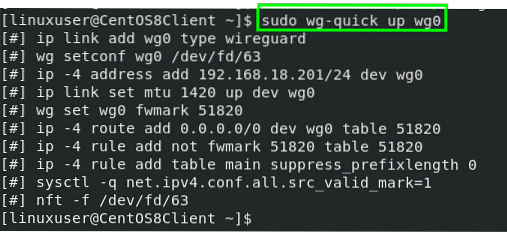

Käynnistä käyttöliittymä antamalla alla annettu komento:

$ sudo wg-nopea ylös wg0

Olemme nyt aloittaneet käyttöliittymän onnistuneesti. Seuraavaksi tarkistamme käyttöliittymän tilan.

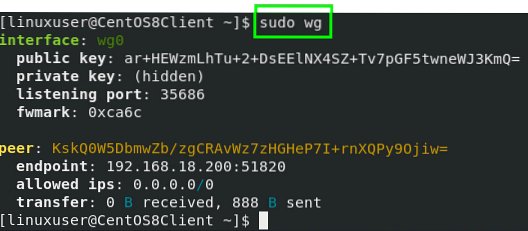

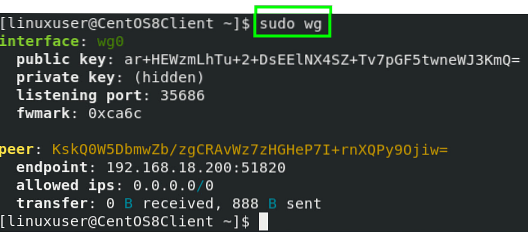

$ sudo wg

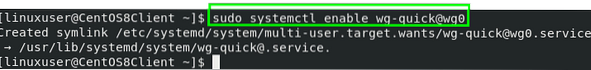

Ota käyttöliittymä käyttöön käynnistääksesi käyttöliittymän automaattisesti käynnistettäessä CentOS 8 -palvelinta.

$ sudo systemctl ottaa käyttöön wg-quick @ wg0

Tässä vaiheessa perustetaan myös asiakas.

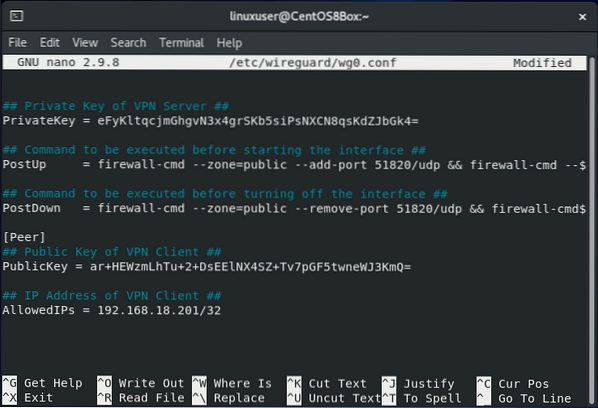

Vaihe 7: Lisää asiakkaan IP-osoite ja julkinen avain CentOS 8 Server -palvelimeen

Viimeinen vaihe on lisätä VPN-asiakaslaitteen IP-osoite ja julkinen avain CentOS 8 WireGuard VPN -palvelinkoneen kokoonpanotiedostoon.

Palaa palvelinkoneelle ja lisää seuraava sisältö kansioon ”/ etc / wireguard / wg0.conf ”tiedosto.

[Tähyillä]## VPN-asiakkaan julkinen avain ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## VPN-asiakkaan IP-osoite ##

Sallittu IPs = 192.168.10.2/32

Kun olet päivittänyt VPN-palvelimen määritystiedoston, tallenna tiedosto ja poistu pikanäppäimillä (CTRL + S) ja (CTRL + X).

Tunneli on nyt perustettu, ja koko liikenne kulkee CentOS 8 WireGuard VPN -palvelimen kautta.

Vaihe 8: Tarkista tunneliyhteys

Varmista, että CentOS 8 WireGuard VPN -palvelin on asennettu ja määritetty oikein, antamalla alla annettu komento varmistaaksesi, että liikenne kulkee määritetyn WireGuard VPN -palvelimen läpi.

$ sudo wg

Ja siinä se on! Olet määrittänyt ja perustanut WireGuard VPN -palvelimen onnistuneesti.

Johtopäätös

Tässä artikkelissa kerrotaan, kuinka WireGuard VPN asennetaan ja määritetään CentOS 8 -laitteellesi ja miten järjestelmä asetetaan VPN-palvelimeksi. Esitimme myös, kuinka voit määrittää CentOS 8 WireGuard VPN -asiakasohjelman ja määrittää asiakkaan reitittämään liikenteen WireGuard VPN -palvelimen kautta.

Phenquestions

Phenquestions