Tässä opetusohjelmassa keskitytään keskeiseen Nmap-käyttöön, ts.e., isännän etsintä ja isännän löytömenetelmä. On hyvä huomata, että tämä ei ole aloittelijan opas työskentelyyn Nmapin tai tiedonkeruumenetelmien kanssa tunkeutumistestauksessa.

Mikä on isännän löytö

Nmap-isäntätutkimusprosessi viittaa verkko-isäntien luetteloon tietojen keräämiseksi hyökkäyssuunnitelman rakentamiseksi kynätestauksessa.

Isännän etsinnän aikana Nmap käyttää elementtejä, kuten Ping ja sisäänrakennettua komentosarjaa, hakemaan käyttöjärjestelmiä, portteja ja käynnissä olevia palveluita TCP- ja UDP-protokollien avulla. Jos määritetty, voit ottaa käyttöön Nmap-komentosarjamoottorin, joka käyttää erilaisia komentosarjoja haavoittuvuuksien etsimiseen isäntää vastaan.

Nmapin käyttämä isäntätutkimusprosessi hyödyntää raakoja ICMP-paketteja. Nämä paketit voidaan poistaa käytöstä tai suodattaa palomuureilla (harvoin) ja erittäin varovaisilla järjestelmänvalvojilla. Nmap tarjoaa kuitenkin varkaustarkistuksen, kuten näemme tässä opetusohjelmassa.

Aloitetaan.

Verkon etsintä

Tarkastelemalla useita menetelmiä isännän löytämiseksi ja verkon suojalaitteiden, kuten palomuurien, aiheuttamien rajoitusten poistamiseksi tuhlaamatta liikaa aikaa.

1: Klassinen ICMP-ping

Voit suorittaa isännän löytämisen yksinkertaisella ICMP: n kaikupyyntö missä isäntä vastaa ICMP: n vastaus.

Jos haluat lähettää ICMP-kaikupyynnön Nmapin kanssa, kirjoita komento:

$ nmap -PE -sn 192.168.0.16Lähtö muistuttaa alla olevaa kuvaa:

Nmapin käynnistäminen 7.91 (https: // nmap.org)skannausraportti 192.168.0.16

Isäntä on ylöspäin (0.11s viive).

MAC-osoite: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 0: ssa.62 sekuntia

Yllä olevassa komennossa käskemme Nmapia lähettämään ping-kaiun (-PE) pyyntö kohteelle. Jos se saa ICMP-vastauksen, isäntä on ylöspäin.

Alla on Wireshark-kuvakaappaus nmap -sn -PE -komennosta:

Harkitse alla olevaa resurssia saadaksesi lisätietoja ICMP-protokollasta.

https: // linkfy./ ICMP: lle

MERKINTÄ: ICMP: n kaikupyynnöt eivät ole luotettavia eivätkä tee johtopäätöstä vastauksen perusteella. Harkitse esimerkiksi samaa pyyntöä Microsoftille.com

$ nmap -sn -PE Microsoft.comTulos on seuraava:

Nmapin käynnistäminen 7.91 Huomaa: Isäntä näyttää olevan alhaalla.Jos se on todella ylöspäin, mutta estää ping-koettimet, kokeile -Pn

Nmap valmis:

1 IP-osoite (0 isäntää ylös) skannattu 2: ssa.51 sekuntia

Tässä on kuvakaappaus Wireshark-analyysiä varten:

2: TCP SYN Ping

Toinen tapa löytää isäntä on käyttää Nmap TCP SYN -ping-skannausta. Jos olet perehtynyt kolmeen kädenpuristukseen, TCP SYN / ACK, Nmap lainaa tekniikalta ja lähettää pyynnön useisiin portteihin selvittääkseen onko isäntä päällä vai käyttävätkö he sallivia suodattimia.

Jos käskemme Nmapia käyttämään SYN-pingiä, se lähettää paketin kohdeporttiin, ja jos isäntä on ylöspäin, se vastaa ACK-paketilla. Jos isäntä on alhaalla, se vastaa RST-paketilla.

Suorita SYN-ping-pyyntö käyttämällä alla olevaa komentoa.

sudo nmap -sn -PS scanme.nmap.orgTämän komennon vastauksen tulisi ilmoittaa, onko isäntä ylös- tai alaspäin. Seuraava on Wireshark-suodatin pyynnöstä.

tcp.liput.syn && tcp.liput.ack

MERKINTÄ: Määritämme -PS: n avulla, että haluamme käyttää TCP SYN -pingipyyntöä, joka voi olla tehokkaampi menetelmä kuin raakat ICMP-paketit. Seuraava on Microsoftin Nmap-pyyntö.fi käyttäen TCP SYN: ää.

$ nmap -sn -PS Microsoft.comLähtö näkyy alla:

Nmapin käynnistäminen 7.91 (https: // nmap.org)Nmap-skannausraportti Microsoftille.fi (104.215.148.63)

Isäntä on ylöspäin (0.29s latenssi).

Muut Microsoftin osoitteet.com (ei skannattu): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap valmis:

1 IP-osoite (1 isäntä ylöspäin) skannattu 1.08 sekuntia

3: TCP ACK -ping

TCP ACK-ping-menetelmä on SYN-ping-pyynnön alataso. Se toimii samalla tavalla, mutta sen sijaan käyttää ACK-pakettia. Tässä menetelmässä NMAP yrittää jotain fiksua.

Se alkaa lähettämällä tyhjä TCP ACK -paketti isännälle. Jos isäntä on offline-tilassa, paketin ei pitäisi saada vastausta. Jos verkossa, isäntä vastaa RST-paketilla, joka ilmoittaa, että isäntä on päällä.

Jos et ole perehtynyt RST: hen (reset packet), se on paketti, joka lähetetään odottamattoman TCP-paketin vastaanottamisen jälkeen. Koska Nmap-lähetetty ACK-paketti ei ole vastaus SYN: ään, isännän on palautettava RST-paketti.

Alustaaksesi Nmap ACK -pingin, käytä komentoa seuraavasti:

$ nmap -sn -PA 192.168.0.16Annettu tuotos alla:

Nmapin käynnistäminen 7.91 (https: // nmap.org)Nmap-skannausraportti 192: lle.168.0.16

Isäntä on ylöspäin (0.15s viive).

MAC-osoite: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap valmis:

1 IP-osoite (1 isäntä ylöspäin) skannattu 0: ssa.49 sekuntia

4: UDP-ping

Puhutaan toisesta vaihtoehdosta isännän löytämiseen Nmapissa, ts.e., UDP-ping.

UDP-ping toimii lähettämällä UDP-paketteja kohdepalvelimen määritettyihin portteihin. Jos isäntä on verkossa, UDP-paketti saattaa kohdata suljetun portin ja vastata ICMP-porttiin, jota ei voida saavuttaa. Jos isäntä on alhaalla, kehote antaa erilaisia ICMP-virheilmoituksia, kuten TTL ylitetty tai ei vastausta.

Oletusportti UDP-pingille on 40, 125. UDP-ping on hyvä tekniikka, jota käytetään suoritettaessa isäntätutkimuksia palomuurin ja suodattimien takana oleville isännille. Tämä johtuu siitä, että useimmat palomuurit etsivät ja estävät TCP: tä, mutta sallivat UDP-protokollaliikenteen.

Suorita Nmap-isännän etsintä UDP-pingillä käyttämällä seuraavaa komentoa:

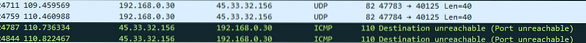

sudo nmap -sn -PU scanme.nmap.orgYllä olevan komennon tulos on tutkittavissa Wiresharkilla, kuten alla olevassa kuvakaappauksessa näkyy. Wireshark-suodatin käytetty - udp.portti == 40125

Kuten yllä olevasta kuvakaappauksesta näet, Nmap lähettää UDP-pingin IP 45: een.33.32.156 (skannaus.nmap.org). Palvelin vastaa ICMP: hen, jota ei voida saavuttaa, mikä osoittaa, että isäntä on päällä.

5: ARP-ping

Emme voi unohtaa ARP-ping-menetelmää, joka toimii erittäin hyvin paikallisten verkkojen isäntätutkimuksissa. ARP-ping-menetelmä toimii lähettämällä sarja ARP-koettimia annetulle IP-osoitealueelle ja löytää live-isännät. ARP-ping on nopea ja erittäin luotettava.

Suorita ARP-ping Nmap-sovelluksella käyttämällä komentoa:

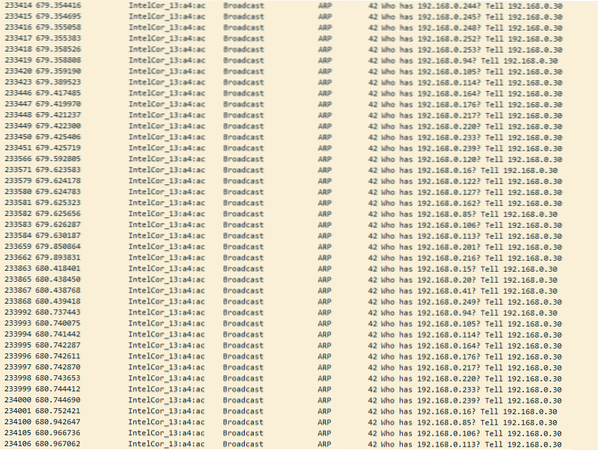

sudo nmap -sn -PR 192.168.0.1/24Jos tarkastelet komentoa Wiresharkilla ja suodatat ARP: n lähteestä 192.168.0.30, saat kuvakaappauksen ARP Broadcast -anturipyynnöistä alla olevan kuvan mukaisesti. Wireshark-suodatin on: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Tulet huomaamaan, että SYN-skannaus on hyvä vaihtoehto etsimään isäntää, koska se on nopea ja voi skannata sarjan portteja sekunneissa edellyttäen, että turvajärjestelmät, kuten palomuurit, eivät häiritse. SYN on myös erittäin tehokas ja varkain, koska se toimii keskeneräisillä TCP-pyyntöillä.

En aio mennä yksityiskohtiin siitä, miten TCP SYN / ACK toimii, mutta voit oppia siitä lisää alla olevista lähteistä:

- https: // linkfy.tiedostoon / tcpWiki

- https: // linkfy./ 3-tie-kättely-selitetty

- https: // linkfy./ 3-tie-anantomia

Suorita Nmap TCP SYN -varkaustarkistus käyttämällä komentoa:

sudo nmap -sS 192.168.0.1/24Olen toimittanut Wireshark-kaappauksen Nmap -sS -komennosta ja skannauksen Nmap-löydöksistä, tarkastanut ne ja nähdä, miten se toimii. Etsi keskeneräisiä TCP-pyyntöjä RST-paketista.

- https: // linkfy.to / wireshark-capture

- https: // linkfy.- / nmap-output-txt

Johtopäätös

Yhteenvetona olemme keskittyneet keskustelemaan Nmap-palvelimen etsintäominaisuuden käytöstä ja tiedon saamisesta määritetystä isännästä. Keskustelimme myös käytettävästä menetelmästä, kun sinun on suoritettava isäntäkone palomuurien takana oleville koneille, estettävä ICMP-ping-pyynnöt ja paljon muuta.

Tutustu Nmapiin saadaksesi syvällisempää tietoa.

Phenquestions

Phenquestions