Hyödyntämisen tyypit

Hyödyntötyypit Metasploitissa:

- Aktiivinen

- Passiivinen

Keskeinen ero näiden kahden hyödyntämistyypin välillä on se, että aktiivinen tyyppi hyödyntää tiettyä kohdetta ennen kuin se lopetetaan, kun taas passiivinen tyyppi odottaa, kunnes saapuva isäntä muodostaa yhteyden ennen hyväksikäyttöä. Se auttaa tuntemaan nämä etukäteen, koska erolla on selkeämpi rooli, kun valmistut kirjoittamaan monimutkaisempia hyödykkeitä.

Asennuksemme

Tässä opetusohjelmassa käytettävä ohjelmisto sisältää seuraavat:

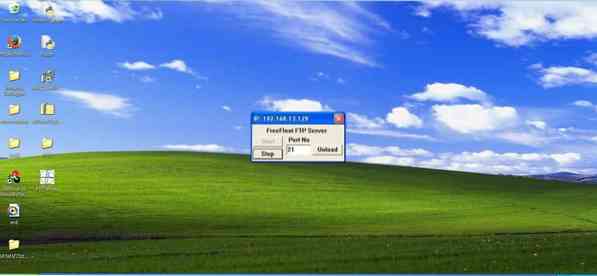

Hyödyntäminen: Tässä lyhyessä oppaassa käytämme jo olemassa olevaa haavoittuvuutta freefloat-FTP-palvelimessa.

Immuniteetin virheenkorjaaja: Tätä käytetään hyödyntämisen ja käänteisen suunnittelun binaaritiedostojen luomiseen. Voit tulla helposti hyvällä virheenkorjausohjelmalla, joka on saatavana verkossa ilmaiseksi.

Windows XP Service Pack 3 asennettu

Kali Linux: Ilmeisesti kiistaton johtava kynätestaustuki.

Mona.py: Python-pohjainen laajennus, joka auttaa koskemattomuuden virheenkorjauksessa. Lataa Mona.py ja siirrä se immuniteetin virheenkorjaushakemistoon (py-komentokansio).

Prosessi

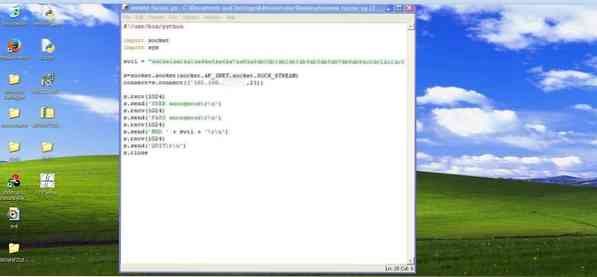

Jäljittele Fuzzingia

Suoritamme näennäissumun, mikä merkitsee järjestelmän tulvimista satunnaisilla tiedoilla. Luomme mallin, jossa on 1000 merkkiä, ja käytämme sitä portin 21 ylittämiseen, koska se on FTP-palvelimen komentoportti.

Kun moduuli on suoritettu, käynnistä immuniteetin virheenkorjaus ja varmista, että EIP on korvattu.

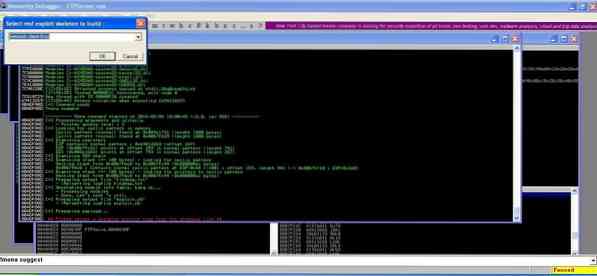

Palo Mona

Kun EIP on korvattu, voimme jatkaa koskemattomuuden virheenkorjaajaa. Kirjoita seuraava:

>!Mona ehdottaa

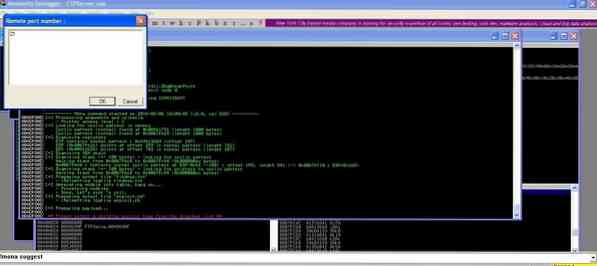

Valitse TCP-asiakasohjelma ja portti 21 jatkaaksesi.

Mukauta Exploit

Näet tuloksena luodun rubiinipohjaisen tiedoston. Voit muokata sitä haluamallasi tavalla. Tällöin se nimetään uudelleen f: ksi.rb.

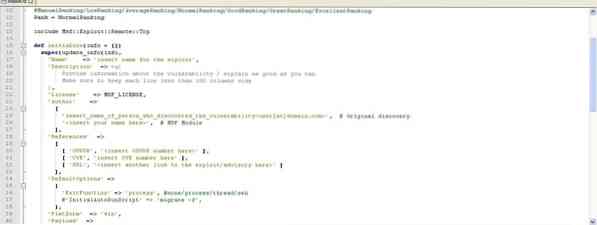

Käynnistä Exploit Metasploitissa

Lataa tiedosto Kali Linuxiin ja kopioi hyödyntäminen juuresta Metasploit-kehykseen:

Voit nähdä, että Metasploit hyväksyy muutokset ja on yhteensopiva.

Johtopäätös

Tämä oli mini-opetusohjelma Metasploit-hyödyntämisen kirjoittamiseen. Keskustelemme monimutkaisemmista hyödyntämistoimista ja näemme, miten ne kirjoitetaan tulevissa artikkeleissa.

Phenquestions

Phenquestions